Un especialista de Microsoft ha descubierto vulnerabilidades en sistemas Linux, cuya explotación permite obtener rápidamente derechos de superusuario.

En total, Se descubrieron dos vulnerabilidades. (CVE-2022-29799 y CVE-2022-29800) y unidos bajo el nombre común Nimbuspwn.

Se encuentran problemas en el componente networkd-dispatcher de muchas distribuciones de Linux, que envía cambios de estado de la red y puede ejecutar varios scripts para responder al nuevo estado. Cuando el sistema informático está encendido, networkd-dispatcher comienza con derechos de superusuario.

A propósito, nosotros escribimos eso Google ofrece hasta $91,000 para vulnerabilidades de Linux …ey, chico de microsoft, El dinero de Google está aquí!

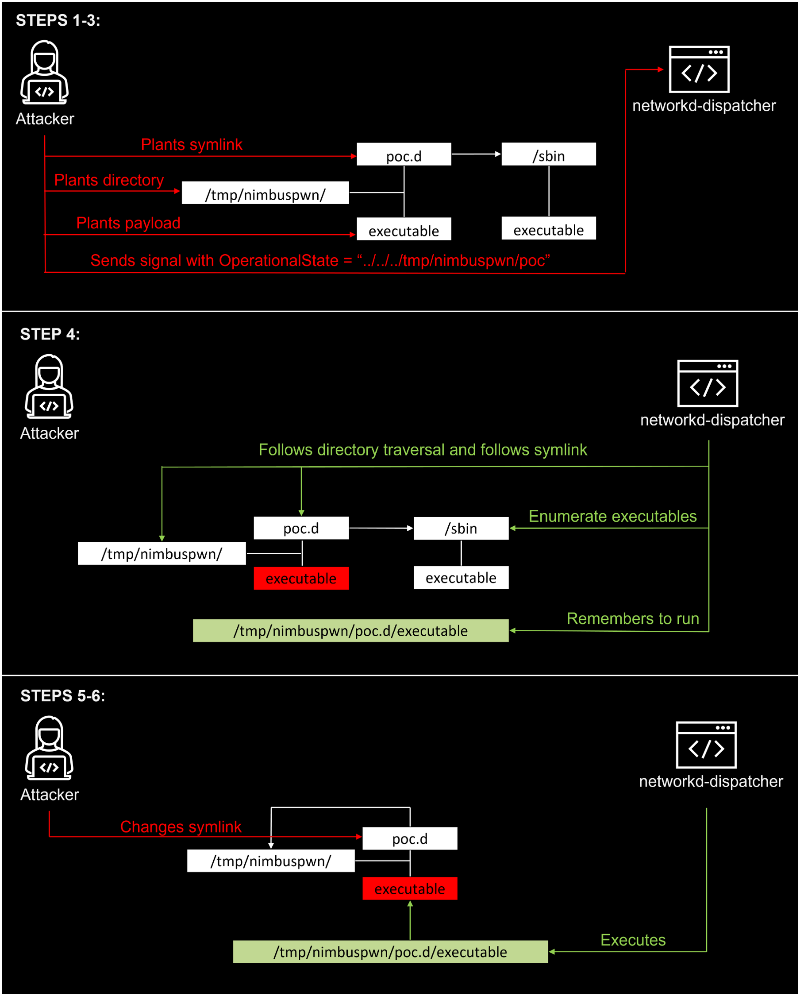

Las vulnerabilidades descubiertas combinan el recorrido de directorios, carrera de enlace simbólico, y el TOCTOU (tiempo de verificación tiempo de uso) error. Después de examinar el código fuente de networkd-dispatcher, El investigador de Microsoft Jonathan Bar Or notó que el «_run_hooks_for_state» El componente implementa la siguiente lógica.:

- Encuentra la lista de scripts disponibles utilizando el método get_script_list para llamar a un método scripts_in_path independiente para devolver todos los archivos almacenados en el «/etc/networkd-dispatcher/.d» directorio.

- Ordena la lista de scripts.

- Ejecuta cada script con un proceso subprocess.Popen y proporciona variables de entorno personalizadas..

También te puede interesar la siguiente información: Lista de expertos 15 Vulnerabilidades de Linux más atacadas.

Run_hooks_for_state expone los sistemas Linux a la vulnerabilidad de cruce de directorios (CVE-2022-29799) porque ninguna de las funciones que utiliza limpia adecuadamente los estados utilizados para crear la ruta de script correcta a partir de entradas maliciosas. Los piratas informáticos pueden utilizar la vulnerabilidad para salir del «/etc/networkd-dispatcher» directorio.

Run-hooks_for_state también contiene un CVE-2022-29800 Vulnerabilidad que hace que los sistemas sean vulnerables a una condición de carrera TOCTOU a medida que transcurre una cierta cantidad de tiempo entre la detección de scripts y su ejecución.. Un atacante podría utilizar esta vulnerabilidad para reemplazar scripts que networkd-dispatcher cree que pertenecen al usuario root., con scripts maliciosos.

El investigador también encontró varios procesos ejecutándose como usuario de la red systemd., que puede usar el nombre del bus necesario para ejecutar código arbitrario desde ubicaciones de escritura.

Los procesos vulnerables incluyen varios complementos gpgv que se ejecutan cuando apt-get está instalado o actualizado, y el demonio Erlang Port Mapper, que permite ejecutar código arbitrario en algunos scripts.

Se solucionó la vulnerabilidad en networkd-dispatcher, pero no se sabe cuando y en que versión. Usuarios de Linux Se recomienda encarecidamente actualizar a la última versión..