El investigador de seguridad Bobby Rauch descubierto una vulnerabilidad en los llaveros AirTag, que Apple anuncia como una solución conveniente para rastrear pertenencias personales (por ejemplo, portátiles, Los telefonos, llaves del coche, mochilas, etcétera).

Los gadgets son susceptibles a una vulnerabilidad XSS almacenada. Rauch ha revelado el problema, aunque el parche aún no está disponible, porque estaba decepcionado con el programa de recompensas por errores de Apple.

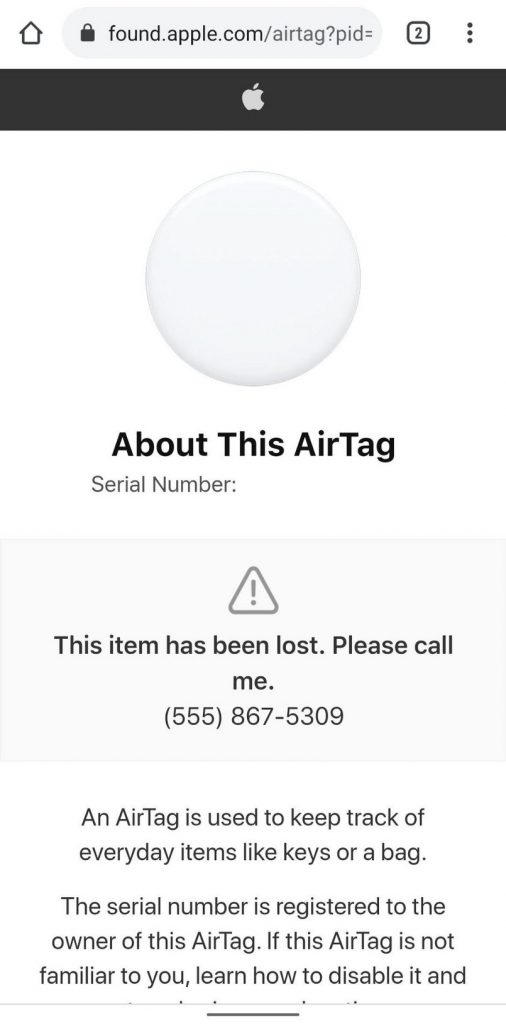

La raíz de la vulnerabilidad radica en el hecho de que cuando un usuario de AirTag enciende «modo perdido», eso es, no puede encontrar su artículo, puede agregar su número de teléfono y un mensaje personalizado que se mostrará a cualquiera que encuentre y escanee el AirTag usando cualquier dispositivo compatible con NFC.

Rauch notó que la página única creada en found.apple.com para cada AirTag es propensa a almacenar XSS y el problema podría explotarse insertando datos maliciosos en el campo del número de teléfono..

El investigador describe el siguiente escenario de ataque.: un atacante enciende el «modo de pérdida» para su propio AirTag e intercepta la solicitud asociada con esta operación. Luego ingresa datos maliciosos en el campo del número de teléfono..

Después de eso, el atacante solo puede dejar caer el dispositivo AirTag en el lugar donde su objetivo (o un espectador, si el ataque es oportunista) encontrará el llavero y lo escaneará. Después de escanear un AirTag de este tipo, se lanzará una carga útil maliciosa inmediatamente.

Rauch demostró tal ataque inyectando una carga útil que redirige a la víctima a una página de phishing que imita iCloud.. Ya que estamos hablando de un producto Apple., Es posible que la página de inicio de sesión de iCloud no genere sospechas por parte de la víctima., a pesar de, en realidad, no es necesario proporcionar credenciales al escanear el AirTag encontrado.

En una forma similar, un delincuente puede atraer a su víctima a cualquier otro sitio, incluido uno que distribuye malware, o crear otra carga útil, cual, por ejemplo. interceptará tokens de sesión y clics.

Rauch también señala que es posible utilizar un enlace malicioso a found.apple.com por sí solo enviándolo directamente a su objetivo.. En este caso, la carga útil se lanzará después de acceder al enlace, y ni siquiera será necesario escanear el AirTag.

Rauch le dijo al conocido periodista de ciberseguridad Brian Krebs que notificó a Apple del problema en junio 20, 2021, pero la empresa reaccionó muy lentamente, enviando constantemente respuestas de que los especialistas estaban estudiando el error. Apple también se negó a responder a las preguntas del experto sobre la posible recompensa por el error detectado. Como resultado, Rauch quedó completamente decepcionado con la recompensa por errores de Apple y decidió publicar los detalles de la vulnerabilidad en el dominio público..

Permítanme recordarles que recientemente otro especialista en seguridad de la información reveló los detalles de cómo omitir la pantalla de bloqueo en iOS., y también escribió que esto es una especie de venganza contra Apple por el hecho de que antes 2021 la compañía minimizó la importancia de problemas similares al pasar por alto la pantalla de bloqueo, que informó. Poco después, un investigador conocido con el sobrenombre de Ilusión del Caos publicado Descripciones detalladas y exploits para tres vulnerabilidades de día 0 en iOS.. Explicó que había informado de estos problemas a Apple a principios de año., pero la compañía nunca ha lanzado ningún parche.

El Correo de Washington dedicado un artículo largo sobre este problema, en el que muchos especialistas en ciberseguridad hablaron de los mismos problemas y argumentaron que la empresa nunca ha dejado desatendidos sus informes de errores durante meses., lanzó parches ineficaces, subestimó el tamaño de las recompensas y, en general, prohibió a los investigadores participar aún más en la recompensa por errores, si empezaron a quejarse.

Déjame recordarte también que escribí eso. Los expertos han descubierto pagos fraudulentos desde un iPhone bloqueado con Apple Pay y una tarjeta Visa.