Un exploit de prueba de concepto para la vulnerabilidad CVE-2023-21716 en un producto de Microsoft Office, es decir, Microsoft Word, ha surgido en línea. Este problema ha sido calificado 9.8 fuera de 10 en la escala de puntuación de vulnerabilidad CVSS y se puede utilizar para ataques de ejecución remota de código a través de un archivo RTF malicioso..

Déjame recordarte que también escribimos eso. Cifrado de bloque débil en oficina de microsoft 365 Conduce a la divulgación del contenido del mensaje, y también eso Microsoft bloqueará los archivos XLL de Excel descargados de Internet.

Los medios también escribieron que Los expertos han publicado un exploit para un 0-día vulnerabilidad en Windows MSHTML.

Vulnerabilidad CVE-2023-21716 fue descubierto por un especialista en seguridad de la información Josué Drake en la oficina de microsoft wwlib.dll archivo y arreglado por desarrolladores de Microsoft en febrero de este año.

Como advirtieron los ingenieros de la empresa, un atacante remoto podría utilizar el error para ejecutar código con los mismos privilegios que la víctima que abrió el documento .RTF malicioso.. Hay muchas formas de entregar un archivo malicioso a una víctima., por ejemplo, como archivo adjunto a un correo electrónico.

Al mismo tiempo, para explotar el error, el usuario ni siquiera necesita abrir un documento malicioso: por compromiso, bastará con descargar el archivo en el modo de vista previa (a través del panel de vista previa).

Como Drake ha explicado ahora, El analizador RTF de Microsoft Word tiene un problema de corrupción del montón que se activa «cuando se trabaja con una tabla de fuentes (*\fuentetbl*) que contiene un número excesivo de fuentes (*\F###*)». Según el experto, después de que se produce la corrupción de la memoria, se produce un procesamiento adicional, y un hacker puede utilizar el error para ejecutar código arbitrario, creando un «estructura de montón correcta.»

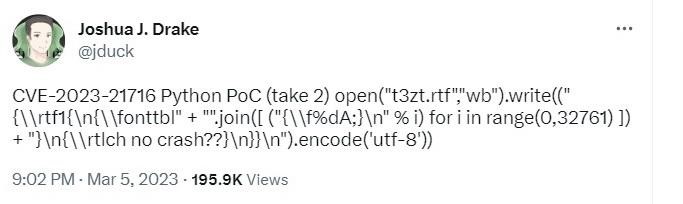

El exploit PoC del investigador, que informó a Microsoft inmediatamente después de descubrir el error y que ahora se ha hecho público en línea, demuestra el problema de corrupción de la cadera y también inicia la aplicación Calculadora en Windows para demostrar la ejecución del código..

Inicialmente, el exploit constaba de unas diez líneas de código, incluyendo comentarios. Ahora, el investigador lo redujo ligeramente y logró encajar todo el exploit en uno Pío.

Según Representantes de Microsoft, no se ha encontrado evidencia que indique una explotación activa continua de la vulnerabilidad. Aparte de la arreglos, Microsoft también ha sugerido soluciones para corregir el error., incluida la lectura de correo electrónico en formato de texto y la activación de la política de bloqueo de archivos de Microsoft Office, aunque esto último puede ser difícil.