No hace mucho tiempo, un analista de ciberseguridad publicó un vídeo en YouTube donde muestra la vulnerabilidad en muestras de ransomware utilizadas por conocidos grupos de ransomware. en el metraje, muestra esto de manera experta uso de exploits en la muestra de ransomware REvil, pero hay media docena de productos ransomware vulnerables a esa cosa.

El arma de los delincuentes les devolvió el golpe.

El Usuario de YouTube Malvuln publicó una cadena de videos sobre la explotación de la brecha en el popular ransomware. Esta explotación se basa en cómo el ransomware lanza sus archivos ejecutables con altos privilegios.. Exactamente, este es el exploit dentro del otro exploit. Veamos cómo funciona..

Originalmente, cuando los delincuentes lanzan el ransomware en el sistema infectado, ellos se alejan the malicious DLL to a legit program. Cualquier aplicación requiere bibliotecas de enlaces dinámicos para funcionar., y si las DLL utilizadas no se controlan diligentemente, es fácil sustituir el original por la biblioteca que necesitas. Los ciberdelincuentes conocen esa infracción y saben qué aplicaciones son vulnerables. Dar la DLL maliciosa al programa legítimo permite el ransomware se lanzará con mayores privilegios.

Sin embargo, El ransomware en sí no es ideal. Como descubrió el investigador mencionado anteriormente, también es vulnerable a la interceptación de DLL. Sin embargo, El método exacto es diferente en comparación con cómo lo utilizan los ciberdelincuentes.. Esa vulnerabilidad reside en la manera de nombrar a los bibliotecas utilizadas por ransomware para ejecutar el proceso de cifrado. Una DLL especialmente compilada llamada la utilizada por el ransomware finaliza el proceso de cifrado justo después de su inicio..

¿Cómo se puede usar eso??

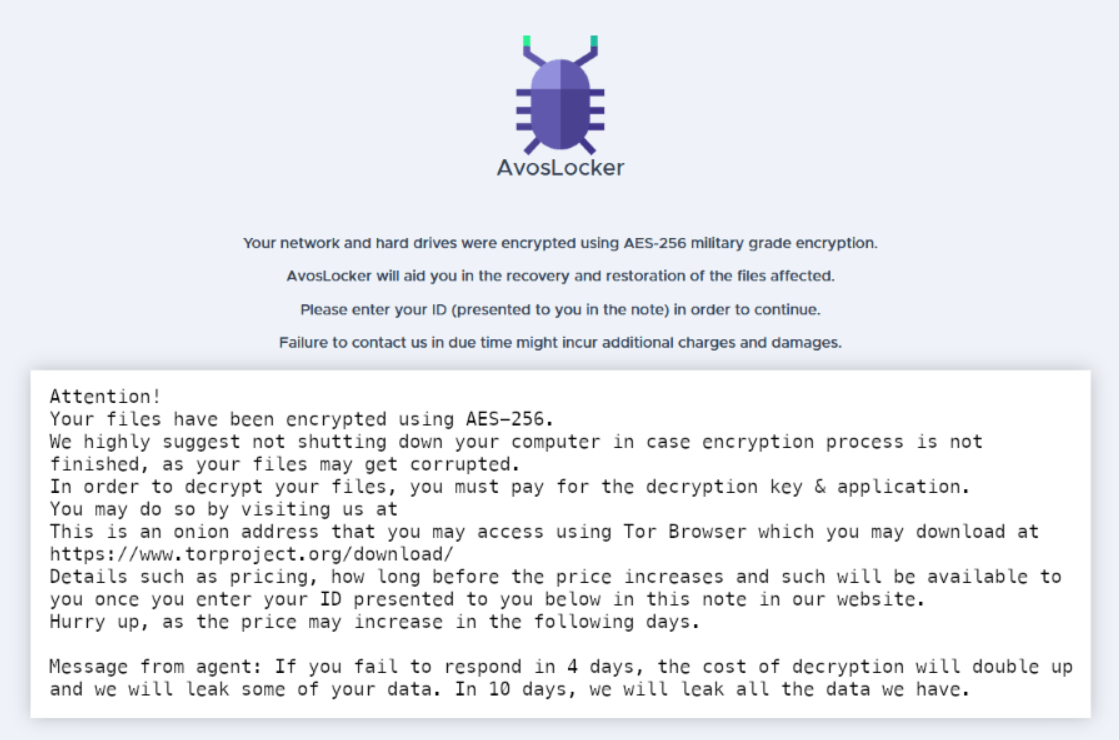

Como demostró Malvuln en sus videos, ransomware de 6 Las bandas populares de cibercrimen son vulnerables a esa violación de seguridad.. Esos son AvosLocker, LokiLocker, Lo suficientemente negro, REVOLVER, conti, y LockBit. Todos ellos son muy conocidos., y cada uno de ellos ataca a cientos de empresas cada mes. Algunos de ellos pueden preguntar por rescates de hasta 1 millón de dólares. Usando tal vulnerabilidad, las empresas pueden protegerse fácilmente para que sus archivos no se cifren. Aún, El software espía que esos grupos suelen inyectar junto con el ransomware aún puede extraer una gran cantidad de datos valiosos..

Agregar un pequeño archivo DLL en cada computadora de la red es bastante fácil, y difícil de detectar para los actores de amenazas. A diferencia de las soluciones de seguridad que se ejecutan en la red, La DLL no está activa y no se puede detectar.. Por eso, Los delincuentes pueden llevarse una sorpresa muy desagradable.. No obstante, eso no significa que puedas tirar a la basura tus soluciones de seguridad. Sistemas EDR puede ser muy eficaz contra el software espía, al menos con extracción de datos. Tenga en cuenta que probablemente pagará una suma de dinero mucho mayor como rescate de la que gastará en una solución de protección de endpoints..

Reflexiones sobre la vulnerabilidad del ransomware

A los ciberdelincuentes les gustan los que pertenecen a las pandillas nombradas aman a sus creaciones. Y teniendo tal vulnerabilidad, no tardarán en arreglarlo. Ese es su pan de cada día, y ellos dependen de ese flujo de dinero. Por eso, implementar la DLL como he ofrecido anteriormente no es una panacea. Tarde o temprano (probablemente antes) ese incumplimiento será arreglado, como lo fue con todas las demás vulnerabilidades que se filtraron al público. Y todavía – nadie menciona una forma de detener el software espía complementario.

De esta u otra manera, tener la oportunidad de detener el ransomware y evitar interrupciones es mejor que no tenerla.