Los ingenieros de Microsoft han publicado un boletín de seguridad sobre una nueva vulnerabilidad que afecta a Surface Pro 3 tabletas. Un atacante podría utilizar el error para inyectar dispositivos maliciosos en redes corporativas y eludir la certificación de estado del dispositivo..

Otros dispositivos de superficie, incluyendo superficie Pro 4 y libro de superficie, no se consideran afectados por este problema. Aunque la Surface Pro 3 fue lanzado en junio 2014 y descontinuado en noviembre 2016, el fabricante afirma que las máquinas de terceros que utilizan un BIOS similar también pueden ser vulnerables.

Afortunadamente, un atacante necesitaría acceso a las credenciales del propietario del dispositivo o acceso físico a la tableta para explotar con éxito el nuevo error..

El problema se identifica como CVE-2021-42299 (5.6 cvss) y el ingeniero de software de Google, Chris Fenner, quien descubrió el error., dio un nombre de error TPM Carta Blanca.

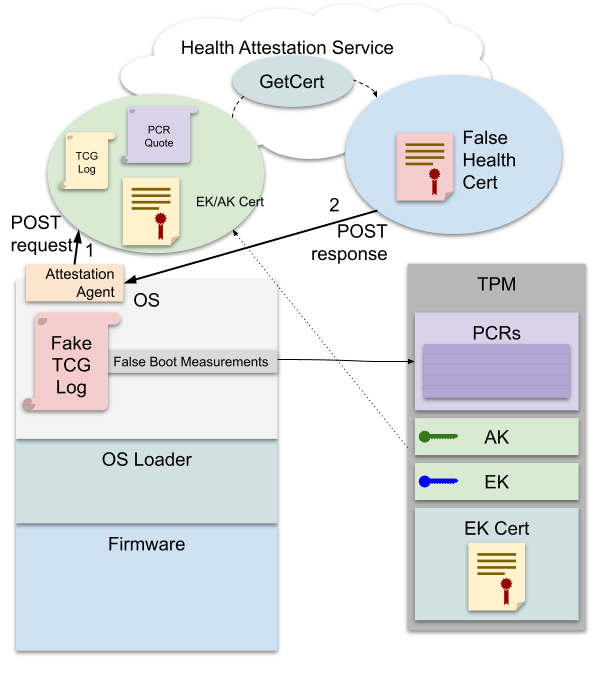

Device Health Attestation es un servicio local y basado en la nube que verifica los registros de TPM y PCR e informa a la administración de dispositivos móviles. (DM) si arranque seguro, BitLocker, Antimalware de lanzamiento anticipado (ELAM) protección está activada, Arranque confiable firmado correctamente, etcétera.

Gracias a CVE-2021-42299, un atacante puede modificar los registros de TPM y PCR para obtener una certificación falsa, lo que en última instancia interrumpirá todo el proceso de validación de la certificación del estado del dispositivo.

Un experto de Google ya ha publicado un Explotación PoC demostrando cómo se puede explotar esta vulnerabilidad.

Déjame recordarte que también dijimos que Microsoft advirtió sobre una vulnerabilidad crítica en Cosmos DB.