Los actores maliciosos conocen a ejecutivos y empleados de alto nivel., como portavoces públicos, están familiarizados con las tácticas comunes de spam. Por sus perfiles públicos, Es posible que hayan recibido una amplia formación en materia de concienciación sobre seguridad., y el equipo de seguridad puede haber implementado políticas más estrictas y herramientas más avanzadas para salvaguardarlos. Como resultado, Los atacantes que apuntan a estas personas se ven obligados a ir más allá de lo convencional. tácticas de phishing como el phishing ballenero y emplean métodos más sofisticados y específicos.

Phishing de caza de ballenas

El phishing es una práctica maliciosa en la que los atacantes engañan a las personas para que revealing sensitive information a través de correos electrónicos falsos que parecen legítimos. La víctima proporciona voluntariamente sus credenciales., que no puede considerarse extorsión o malware .

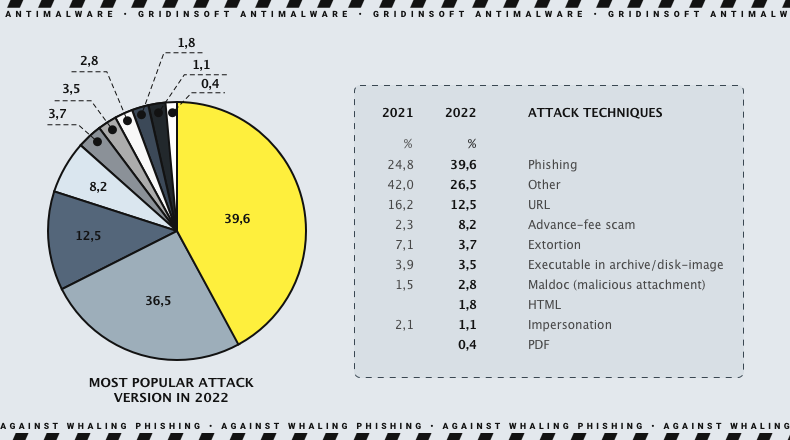

Ataques de phishing, contabilidad de 39.6%, Son el tipo más común de ciberataque y frecuentemente se combinan con otras formas de malware como HTML., URL, PDF, y ejecutables.

Las técnicas de phishing son diversas, y es casi imposible enumerarlos todos sin perder algunos. Sin embargo, varios métodos son actualmente los más frecuentes. Estos métodos siempre han sido muy utilizados debido a su simplicidad y la alta probabilidad de atrapar a la víctima con éxito..

Varios tipos de ataques de phishing include spear phishing, phishing de ballenas, phishing de pescador, farmacia, phishing emergente, y otros. Spear phishing se dirige a empleados regulares mientras se caza ballenas se dirige a empleados de alto perfil, como ejecutivos de nivel C.

Ataques de phishing balleneros

La ballena es a menudo considerada la gobernante del océano., simbolizando alta autoridad. En el ámbito del phishing, 'ballena’ se refiere a ejecutivos de nivel C. Estos ejecutivos tienen un poder significativo dentro de una organización., y la metáfora establece paralelismos entre estos individuos influyentes y el rey del océano.

Por su poder y autoridad, Los ejecutivos de nivel C son objetivos por ataques de ballenas, que pretenden engañarlos y explotarlos, aprovechando su acceso a información sensible y capacidad de toma de decisiones. Cuando un CEO solicita una tarea urgente a un empleado, Por lo general, se prioriza y se completa rápidamente..

El phishing ballenero no se caracteriza por tipos especiales de difusión. Se distribuye por correo electrónico., SMS, y voz como cualquier otro ataque de phishing. Exploremoslos a través de ejemplos del mundo real..

Ejemplos de ataques balleneros

En su núcleo, El hilo común en ejemplos de campañas balleneras exitosas en el pasado no es muy diferente de campañas exitosas de phishing.: Los mensajes son aparentemente tan urgentes., tan potencialmente desastroso que el destinatario se siente obligado a actuar rápidamente, dejar de lado las prácticas normales de higiene y seguridad. Scammers writing Los correos electrónicos exitosos sobre la caza de ballenas saben que su audiencia no se verá obligada simplemente por un recordatorio de fecha límite o un correo electrónico severo de un superior.. En cambio, ellos aprovecharse de otros miedos, como acciones legales o ser objeto de daño a la reputación.

En un ejemplo de un intento de caza de ballenas, varios ejecutivos de todas las industrias cayeron en un ataque. Incluyeron detalles precisos sobre ellos y sus negocios que supuestamente provenían de un Tribunal de Distrito de los Estados Unidos con una citación para comparecer ante un gran jurado en un caso civil.. El el correo electrónico incluía un enlace a la citación. Cuando los destinatarios hicieron clic en el enlace para verlo, en su lugar, fueron infectados con malware.

Fases de los ataques de phishing balleneros

En este caso, las tres fases del ataque de phishing también se aplican al ataque ballenero.:

- Cuando un atacante quiere acceder a un sistema, el primer paso es investigar el objetivo potencial. Conocer su posición dentro de la empresa y su relación con otros empleados.

- Una vez que el atacante ha recopilado suficiente información, ellos van a crear un correo electrónico de phishing personalizado eso parece legítimo. (Así engañaron a los departamentos de Recursos Humanos y Finanzas de Seagate y FACC Cyber Heist)

- El atacante engañará al objetivo para que haciendo clic en un enlace o archivo adjunto. Si la víctima cae en el truco, el atacante debe eludir las medidas de seguridad e inyectar una carga maliciosa. Entonces, pueden robar datos e información sensible.

Defensa contra los ataques balleneros

Si eres un ejecutivo o alguien que podría ser objetivo de la caza de ballenas, Debes recordar los consejos de prevención estándar para ataques de phishing.. Es esencial tener cuidado al hacer clic en enlaces o archivos adjuntos en correos electrónicos., ya que estos ataques requieren que la víctima tome alguna acción para tener éxito.

Implementar mejores prácticas específicas para la caza de ballenas Puede ayudar a las organizaciones a reforzar sus defensas y educar a los objetivos potenciales..

Es esencial estar al tanto de la información que los empleados públicos comparten sobre los ejecutivos.. Los correos electrónicos sobre la caza de ballenas pueden parecer más genuinos si incluyen detalles fácilmente disponibles en línea.. pueden ser cumpleaños, ciudades natales, Hobbies favoritos, o deportes. Los correos electrónicos sobre la caza de ballenas pueden parecer aún más legítimos durante los principales eventos públicos, como conferencias de la industria o eventos de empresa. Por lo tanto, es esencial recordar a los ejecutivos y portavoces que tengan cuidado al revisar sus bandejas de entrada, especialmente durante eventos de gran publicidad cuando es probable que estén en el centro de atención.