¿Cuál es el virus más mortífero de la historia??

En noviembre 11, 1983, el primer virus fue escrito, que marcó el comienzo de una nueva era de programas peligrosos para las computadoras. Un estudiante estadounidense en la Universidad del Sur de California., Fred Cohen, escribió un programa que demostró la capacidad de infectar una computadora a una tasa de reproducción de virus de 5 minutos para 1 hora.

El primer virus que no es de laboratorio, llamado «Cerebro,» capaz de infectar sólo disquetes, apareció en enero 1986 y era de origen pakistaní. Y el primer programa antivirus se desarrolló en 1988. El año siguiente, Cohen escribió un artículo en el que anticipó the dangers of viruses difundiendo a través de redes informáticas y habló sobre la posibilidad de crear antivirus programs. Recordemos qué virus fueron los más destructivos en la corta historia de las redes informáticas..

virus MyDoom

La primera versión del gusano., mi perdición, apareció en enero 26, 2004, y se distribuyó a través de correo electrónico y redes peer-to-peer.. El programa fue escrito en C++. Creó una puerta trasera (un defecto en el algoritmo deliberadamente puesto allí por el programador) en el sistema operativo de la víctima y desencadenó una denegación de servicio (DDoS) mecanismo. En muy poco tiempo el gusano invadió Internet, y en 2004 acerca de 16 – 25% de todos los correos electrónicos fueron infectados con MyDoom. El archivo host del gusano pesa sólo unas pocas decenas de kilobytes y contiene la siguiente línea: «sincronización-1.01; andy; solo estoy haciendo mi trabajo, nada personal, Lo siento.» cuando esta infectado, el gusano modifica el sistema operativo, bloquear el acceso a sitios de empresas antivirus, noticiero, y varias secciones del portal de Microsoft. Atacó DDoS en febrero del mismo año..

En 2011, McAfee reconoció a MyDoom como el más «caro» malware en Historia: Las pérdidas asociadas con la infección por el virus debido a las grandes campañas de spam ascendieron en última instancia a $38 mil millones. Los investigadores señalan que MyDoom es completamente autosuficiente y autónomo. El gusano puede propagarse para siempre si la gente sigue abriendo archivos adjuntos en correos electrónicos.

CriptoLocker

Ransomware apareció en septiembre 2013. El virus se propagó por correo electrónico.. Una vez que el usuario abrió el correo electrónico, un programa adjunto se lanzó automáticamente y cifró todos los archivos en la PC. Para restaurar el acceso a los archivos, la víctima tuvo que pagar una suma nada despreciable en bitcoins. Después de pagar, el usuario debería haber recibido una clave privada para restaurar el acceso a los archivos. Sin embargo, la gente no sabía que una vez infectado, el los archivos se pierden para siempre. Para evitar infectarse con el virus CryptoLocker, debería:

- Primero, actualiza constantemente tu software antivirus.

- Ignorar correos electrónicos sospechosos con archivos adjuntos; no haga clic en enlaces aleatorios no reconocidos.

- Finalmente, haga una copia de seguridad de sus archivos regularmente.

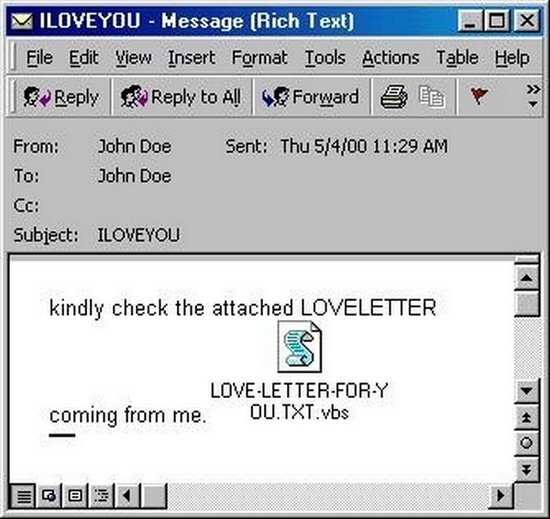

Te amo virus

Después de que la víctima abrió el archivo adjunto, el virus envió una copia de sí mismo a todos los contactos en la libreta de direcciones de Windows y la dirección especificada como dirección del remitente. También realizó algunos cambios maliciosos en el sistema del usuario.. El virus llegó a los buzones de correo desde Filipinas en mayo. 4-5, 2000; la línea de asunto contenía el «Te amo,» y el guión «CARTA-de-AMOR-PARA-TI.TXT.vbs» estaba adjunto a la carta. El «.vbs» la extensión estaba oculta por defecto, lo que hizo que los usuarios desprevenidos pensaran que era un simple archivo de texto. En total, El virus afectó a más de 3 millones de computadoras en todo el mundo. El daño estimado que el gusano causó a la economía global se estima en $10 – 15 mil millones, por lo que ingresó al Libro Guinness de los Récords Mundiales como el virus informático más destructivo del mundo.

gusano morris

El gusano Morris es considerado el virus que empezó todo. El uso generalizado del primer gusano informático en el mundo real fue mucho más destructivo y se propagó más rápido de lo esperado. En 1988, un virus infectó una red de 60,000 ordenadores (acerca de 10% de las máquinas UNIX de la época), impidiendo que funcionen correctamente. El gusano no destruyó los archivos., pero estaba tirando golpes. Funciones vitales militares y universitarias se vieron gravemente ralentizadas.. Los correos electrónicos se retrasaron durante días.. El daño causado por el gusano Morris se estimó en $96.5 millón.

El creador del virus., Roberto Morris, había mantenido el código del programa bien escondido, y era poco probable que alguien pudiera probar su participación. Utilizó una laguna en el sistema de correo electrónico de Internet y un error en el «dedo» programa que identificaba a los usuarios de la red. También fue diseñado para permanecer oculto.. pero su padre, un experto en informática de la Agencia de Seguridad Nacional, sintió que era mejor que su hijo confesara todo. en el juicio, Robert Morris enfrentaba hasta cinco años de prisión y una $250,000 bien. Sin embargo, considerando circunstancias atenuantes, el tribunal lo condenó a una $10,000 bien y 400 horas de servicio comunitario.

virus de melisa

«Un $80 Millones de delitos cibernéticos en 1999» – FBI Toronjil se distribuyó bajo la apariencia de un documento de texto plano, cual, cuando se abre, fue transmitido al primer paciente de la víctima. 50 contactos de correo electrónico. El documento contenía información que podría interesar a los usuarios.: contraseñas para acceder a sitios pagos o enlaces a series de dibujos animados populares. El programa no fue diseñado para robar dinero o información., pero causó bastante daño. El virus afectó a más de 300 corporaciones y agencias gubernamentales, incluido el gigante de TI Microsoft, que se cerró varias veces debido a la sobrecarga de correo electrónico. Además, El malware generó un enorme tráfico de Internet y ralentizó servidores ya sobrecargados.. Aunque fue localizado a los pocos días., El daño ya está hecho. En una estimación conservadora, acerca de $80 Se gastaron millones para limpiar y reparar los daños causados por el programa..

Zeus

Zeus/Zbot es un paquete malicioso que utiliza el modelo cliente/servidor. Se utiliza para crear botnets masivas.. Fue detectado por primera vez en 2011. Esta aplicación es un tipo de malware dirigido al sistema operativo Microsoft Windows.. Los dos métodos principales de infección son spam messages y descargas ocultas. El objetivo principal de Zeus es obtener acceso a detalles confidenciales de la cuenta bancaria de la víctima y realizar cargos en ella.. El virus puede eludir la protección de los sistemas de servidores centralizados y escanear la información personal del usuario.. Los usuarios ni siquiera pueden rastrear los canales por los que viajan sus datos robados. También, en algunos casos, Zeus puede descargar ransomware que cifra archivos y exige dinero a cambio de desbloquearlos. Zeus ha infectado alrededor 3 millón computadoras en estados unidos. y organizaciones importantes comprometidas, incluido NASA y Banco de America.

Técnicamente, Zeus es un Trojan, un malware disfrazado de software legítimo. Utiliza registro de teclas y seguimiento de sitios web para robar contraseñas y datos financieros.. Por ejemplo, cuando se utiliza un sitio bancario, o se realiza una transacción financiera, puede grabar pulsaciones de teclas durante la autorización. Zeus inicialmente sólo funcionaba en Windows, pero ahora algunas variantes pueden comprometer los teléfonos Android.

Código Rojo

El gusano Code Red fue descubierto por primera vez por dos empleados de eEye Digital Security, Mark Meiffret and Ryan Perme. They named the found malware after their favorite soda, Code Red Mountain Dew. Appearing in 2001, it targeted computers with the Microsoft IIS Web server instalado. By infiltrating the computer, Code Red makes hundreds of copies of all the data. Eventualmente, it consumes so many resources that the system fails and crashes. A denial-of-service attack algorithm is then launched, and remote access to the infected server is granted via a backdoor.

The most famous Code Red cyber attack was the attack on the White House website. That same year, 2001, the red worm infected more than 250,000 sistemas informáticos. Según los expertos, it resulted in lost productivity and a whopping $2 mil millones daño.

Microsoft developed a «parche» designed to protect computers specifically against Code Red to keep government agencies and the general public safe from this malware.

estuxnet

The Stuxnet worm apareció en línea en 2010 e inicialmente apuntó a las instalaciones nucleares de Irán.. El virus destruyó más de 1,000 Centrífugas en la instalación de enriquecimiento de uranio de Natanz en Irán, una filial de la gran empresa Foolad Technic. Stuxnet se propaga a través de Memorias USB y ordenadores con Windows. El troyano Stuxnet se basa en la búsqueda de un modelo específico de controlador lógico programable (SOCIEDAD ANÓNIMA) fabricado por siemens. Estos pequeños sistemas de control industrial realizan todo tipo de procesos automatizados., como los de las plantas químicas, plantas de fabricación, Refinerías de petroleo, y centrales nucleares. Las computadoras controlan estos PLC, cuál es el objetivo principal del gusano Stuxnet. Se ha informado que el gusano ya ha infectado a más de 50,000 ordenadores. La empresa alemana Siemens dijo 14 sistemas de control infectados estaban principalmente en Alemania.

Conficker

El gusano Conficker fue atacado por primera vez a principios 2009. Within days it had infected ten million computers. The botnet formed by the infected computers was one of the largest in the world. Microsoft offered a reward of $250,000 for information that could help catch the author or authors of Conficker. Microsoft also agreed to partner with several organizations to take down the worm. This rapid spread of the worm is related to a network service. Using a vulnerability in it, the worm downloaded itself from the Internet.

Curiosamente, the developers of the worm learned how to constantly change its servers, and something attackers had not managed to do before. También, the worm spread itself via USB sticks, creating an executable autorun.inf file and a RECYCLED\{SID}\RANDOM_NAME.vmx file. On the infected system, the worm logged itself into services. Se almacenó como un archivo DLL con un nombre aleatorio que consta de letras latinas.. El gusano aprovechó un desbordamiento del buffer en un sistema operativo Windows y ejecutó un código malicioso con una solicitud RPC falsa.. También deshabilitó algunos servicios., como actualizaciones automáticas de Windows, Centro de seguridad de Windows, Defensor de Windows, y Informe de errores de Windows. Bloqueó el acceso a los sitios web de varios proveedores de antivirus..

Como se puede ver, Todos los virus discutidos anteriormente aparecieron a principios del siglo XXI., cuando la mayoría de las tecnologías modernas de ciberseguridad estaban en su infancia. Ahora la situación ha cambiado fundamentalmente.. Los sistemas operativos modernos y las aplicaciones antivirus avanzadas protegen contra la mayoría del malware.. Sin embargo, No debemos relajarnos porque incluso el malware de esta lista sigue vagando por la red.. Por otro lado, El cibercrimen desenfrenado genera una necesidad cada vez mayor de especialistas en protección..