Especialistas en seguridad de la información de PRODAFT publicaron los resultados de una investigación sobre el grupo Wizard Spider, que supuestamente está asociado con los grupos de hackers Grim Spider y Lunar Spider.

El Araña mago grupo, posiblemente de origen ruso, gestiona una infraestructura de «un conjunto complejo de subcomandos y grupos, controla una gran cantidad de dispositivos pirateados, y utiliza un flujo de trabajo altamente desarrollado para garantizar la seguridad y un alto ritmo de trabajo.»

Permítanme recordarles que también informamos que Filtrado conti Se utilizaron códigos fuente de ransomware para atacar a las autoridades rusas., y también eso Ofertas del Departamento de Estado $1 millones para información sobre hackers rusos.

Ahora Varias campañas de ciberdelincuentes suelen utilizar un modelo de negocio que incluye la contratación de los mejores especialistas y la creación de una base financiera para depositar., transferir y blanquear ingresos para obtener ganancias o trabajar en interés del estado. Araña mago, según este modelo, invierte parte de las ganancias en el desarrollo invirtiendo en herramientas, software y contratación de nuevos especialistas. Según el informe, el grupo posee «cientos de millones de dólares en activos.»

Wizard Spider se centra en comprometer redes corporativas y «Tiene una presencia significativa en casi todos los países desarrollados del mundo., así como muchas economías emergentes.» Entre las víctimas del grupo se encuentran empresas de defensa., firmas corporativas, proveedores de equipos, hospitales y empresas de infraestructura.

Los ataques de Wizard Spider comienzan con spam y phishing utilizando QBot y el proxy SystemBC. El grupo también puede infiltrarse en la empresa a través de correos electrónicos comprometidos entre empleados de BEC. (Compromiso del correo electrónico empresarial, BEC) esquemas.

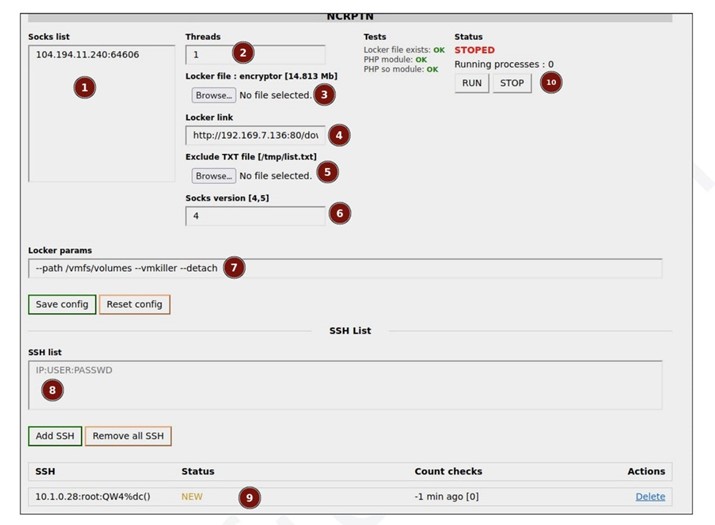

Después de obtener acceso al sistema, el grupo puede desplegar Golpe de cobalto e intentar obtener derechos de administrador de dominio. Una vez que se implementa el malware Conti y las computadoras y los servidores del hipervisor están cifrados, el hacker puede exigir un rescate a la víctima. Los dispositivos comprometidos se gestionan a través del panel de control..

Wizard Spider utiliza VPN y servidores proxy para ocultar sus huellas. El grupo ha invertido en sistemas VoIP y en empleados que llaman a las víctimas y las intimidan para que paguen un rescate..

El Sejmet, Laberinto, y ryuk Los grupos han utilizado este tipo de tácticas de miedo en el pasado.. Coveware sospecha que tal «centro de llamadas» el trabajo podría subcontratarse a ciberdelincuentes, ya que las plantillas y scripts utilizados suelen ser los mismos.

Otra herramienta notable es la estación de hackeo Wizard Spider.. Un conjunto especial almacena hashes descifrados y lanza atacantes para obtener credenciales de dominio y otras formas de hashes..

La estación también informa al equipo sobre el estado del hack.. Hay actualmente 32 usuarios activos de la estación. También, Se encontraron varios servidores que contenían un caché con tácticas., métodos, hazañas, información sobre billeteras criptográficas y archivos ZIP cifrados con notas de grupos atacantes.