Los piratas informáticos utilizan una vulnerabilidad en el complemento de WordPress WooCommerce Payments, ampliamente utilizado, para obtener privilegios de cualquier usuario., incluido el administrador, en sitios vulnerables.

Pagos de WooCommerce es un popular WordPress complemento que permite a los sitios web aceptar tarjetas de crédito como método de pago en las tiendas WooCommerce. Según estadísticas oficiales, el complemento ha terminado 600,000 instalaciones activas.

A propósito, escribimos que este complemento fue reconocido como uno de los más vulnerables, y también informó que el La tienda Woocommerce fue atacada por web skimmers. Déjame recordarte también algo muy fresco. ataques a la ElementorPro enchufar.

En marzo de este año, los desarrolladores lanzó una versión actualizada del complemento (5.6.2), que eliminó la vulnerabilidad crítica CVE-2023-28121. La vulnerabilidad afectó a la versión de pago de WooCommerce 4.8.0 y superiores y se corrigió en versiones 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 y 5.6.2.

Dado que la vulnerabilidad permite que cualquiera se haga pasar por un administrador del sitio y tome el control total de WordPress, la empresa detrás del desarrollo del CMS, Automático, Actualizaciones forzadas de cientos de miles de sitios que ejecutan el popular sistema de pago..

Luego los creadores de WooCommerce afirmaron que no tenían datos sobre ataques a esta vulnerabilidad., pero especialistas en seguridad de la información advirtieron que debido a la naturaleza crítica del error, Los hackers seguramente estarían interesados en ello..

Ahora investigadores de Seguridad RCE han analizado el tema y han publicado un informe técnico sobre CVE-2023-28121 en su blog, explicando exactamente cómo se puede explotar la vulnerabilidad.

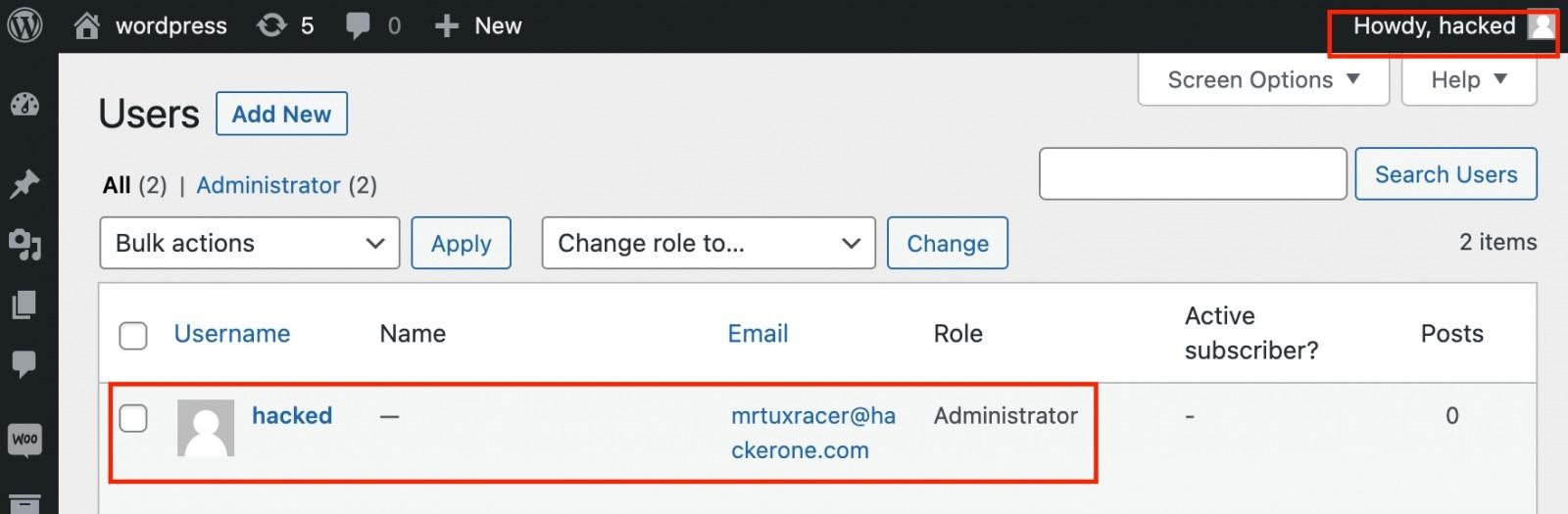

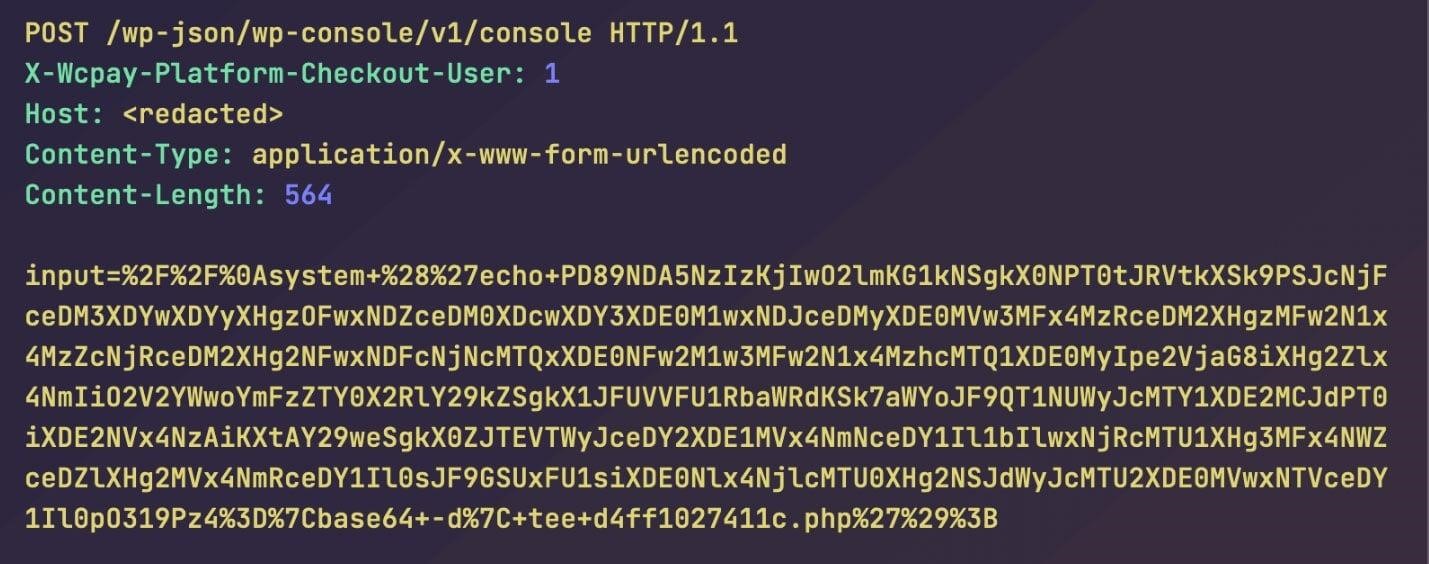

Los atacantes pueden simplemente agregar X-WCPAY-PLATFORM-CHECKOUT-USER al encabezado de la solicitud y configurarlo con el ID de usuario de la cuenta que desean hacerse pasar por, los expertos dicen. Dado este encabezado, WooCommerce Payments tratará la solicitud como si proviniera del ID especificado, incluyendo todos los privilegios para ese usuario.

A su análisis, RCE Security adjuntó un exploit PoC que utiliza una vulnerabilidad para crear un nuevo usuario administrador en sitios vulnerables y permite tomar control total sobre el recurso..

Como resultado, Empresa de seguridad WordPress valla de palabras advirtió esta semana que los atacantes ya están explotando la vulnerabilidad como parte de una campaña masiva dirigida a más de 157,000 sitios.

Según los expertos, Los atacantes utilizan el exploit para instalar el Consola WP complemento en sitios vulnerables o cree cuentas de administrador. En sistemas donde se instaló la consola WP, Los atacantes utilizaron un complemento para ejecutar código PHP que instaló un cargador de archivos en el servidor y posteriormente podría usarse como puerta trasera incluso después de que se solucionó la vulnerabilidad..

Para escanear sitios vulnerables de WordPress, los atacantes intentan acceder al archivo /wp-content/plugins/woocommerce-paids/readme.txt y, si existiera, proceder a explotar la vulnerabilidad.

en su informe, los investigadores compartieron siete direcciones IP desde las que se llevan a cabo los ataques, y destacó especialmente la dirección IP 194.169.175.93, que se arrastró 213,212 sitios.

Se anima a los propietarios de sitios a actualizar WooCommerce Payment lo antes posible si aún no lo han hecho, y verificar sus recursos en busca de archivos PHP inusuales y cuentas de administrador sospechosas, eliminando cualquiera que se pueda encontrar.