WordPress ha lanzado una versión 6.4.2, abordar una ejecución remota de código crítico (ICE) vulnerabilidad. Descubierto por el equipo de seguridad del proyecto., La vulnerabilidad podría ser potencialmente explotada por actores de amenazas para ejecutar código PHP arbitrario en sitios web vulnerables. WordPress, un sistema de gestión de contenidos de código abierto ampliamente utilizado, actualmente controla 800 millones de sitios, constituyendo aproximadamente 45% del total de sitios web en internet.

Vulnerabilidad RCE de WordPress solucionada

El equipo de seguridad de WordPress aconseja a los administradores que actualizar a la versión 6.4.2 prontamente, a pesar de La vulnerabilidad RCE no se puede explotar directamente en el núcleo. Se recomienda la verificación manual de las actualizaciones completadas para garantizar la instalación exitosa del parche..

Ante la vulnerabilidad, empresas de seguridad, incluidos Wordfence y Patchstack, ofrecer orientación a usuarios y desarrolladores. Wordfence aconseja a los usuarios comprobar y actualizar manualmente sus sitios de WordPress a la última versión. Además, Se anima a los desarrolladores a reemplazar las llamadas a funciones para «unserialize()» con alternativas como codificación/decodificación JSON usando 'json_encode’ y 'json_decode’ Funciones PHP.

Análisis de vulnerabilidad de WordPress

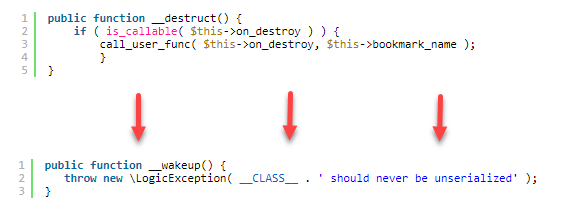

El equipo de seguridad identificó una Programación Orientada a la Propiedad (ESTALLIDO) vulnerabilidad de cadena introducida en el núcleo de WordPress 6.4. Esta vulnerabilidad, arraigado en la clase “WP_HTML_Token”, surgió en un esfuerzo por mejorar el análisis de HTML dentro del editor de bloques. Si bien no es directamente explotable en el núcleo, el equipo de seguridad enfatiza el potencial de alta gravedad cuando se combina con complementos específicos, particularmente en instalaciones multisitio.

Una cadena POP depende de un atacante controlar todas las propiedades de un objeto deserializado, alcanzable a través de PHP "unserialize()" función. También, la vulnerabilidad expone la posibilidad de secuestrar el flujo de la aplicación manipulando valores enviados a métodos mágicos como "__wakeup()". Para explotar este defecto, a Vulnerabilidad de inyección de objetos PHP en el sitio de destino es necesario. Podría existir en un complemento o complemento de tema..

El nuevo "__wakeupEl método "garantiza que cualquier objeto serializado con la clase WP_HTML_Token arroja un error tan pronto como se deserializa. Esto evita el” __destruct” función de ejecución:

Recomendaciones

Se insta a los usuarios de WordPress a permanecer atentos, implementar las medidas de mitigación recomendadas, y sigue los canales oficiales para conocer las últimas actualizaciones.

Es muy recomendable que verifiques manualmente si tu sitio se ha actualizado a WordPress. 6.4.2. Aunque la mayoría de los sitios deberían actualizarse automáticamente. También, es crucial para Proteja su sitio de WordPress en el panorama de amenazas actual.. A protect your digital assets and yourself, mantenerse informado sobre las últimas actualizaciones de seguridad y las mejores prácticas es esencial.