El gusano Raspberry Robin utiliza nuevas tácticas para evadir la detección y busca confundir a los expertos en seguridad si se ejecuta en un sandbox o detecta herramientas de depuración..

Para hacer esto, el malware utiliza cargas útiles falsas, Tendencia Micro los expertos dicen.

Déjame recordarte que Petirrojo frambuesa es un gotero que tiene la funcionalidad de un gusano, cuyos autores vender acceso a redes comprometidas a grupos de extorsión y operadores de otro malware. Los expertos lo han asociado previamente con grupos de piratería como FIN11 y Clope, así como distribuciones de carga útil de Abejorro, ID helado y TrueBot.

La primera Raspberry Robin fue encontrada por analistas de canario rojo. En la primavera de este año, Se supo que el malware se distribuye mediante unidades USB. (infecta dispositivos con malware después de hacer clic en .LNK. archivo) y ha estado activo desde al menos septiembre 2021. La empresa de ciberseguridad Sekoia incluso observó que allá por noviembre del año pasado, malware utilizado Qnap dispositivos NAS como servidores de control.

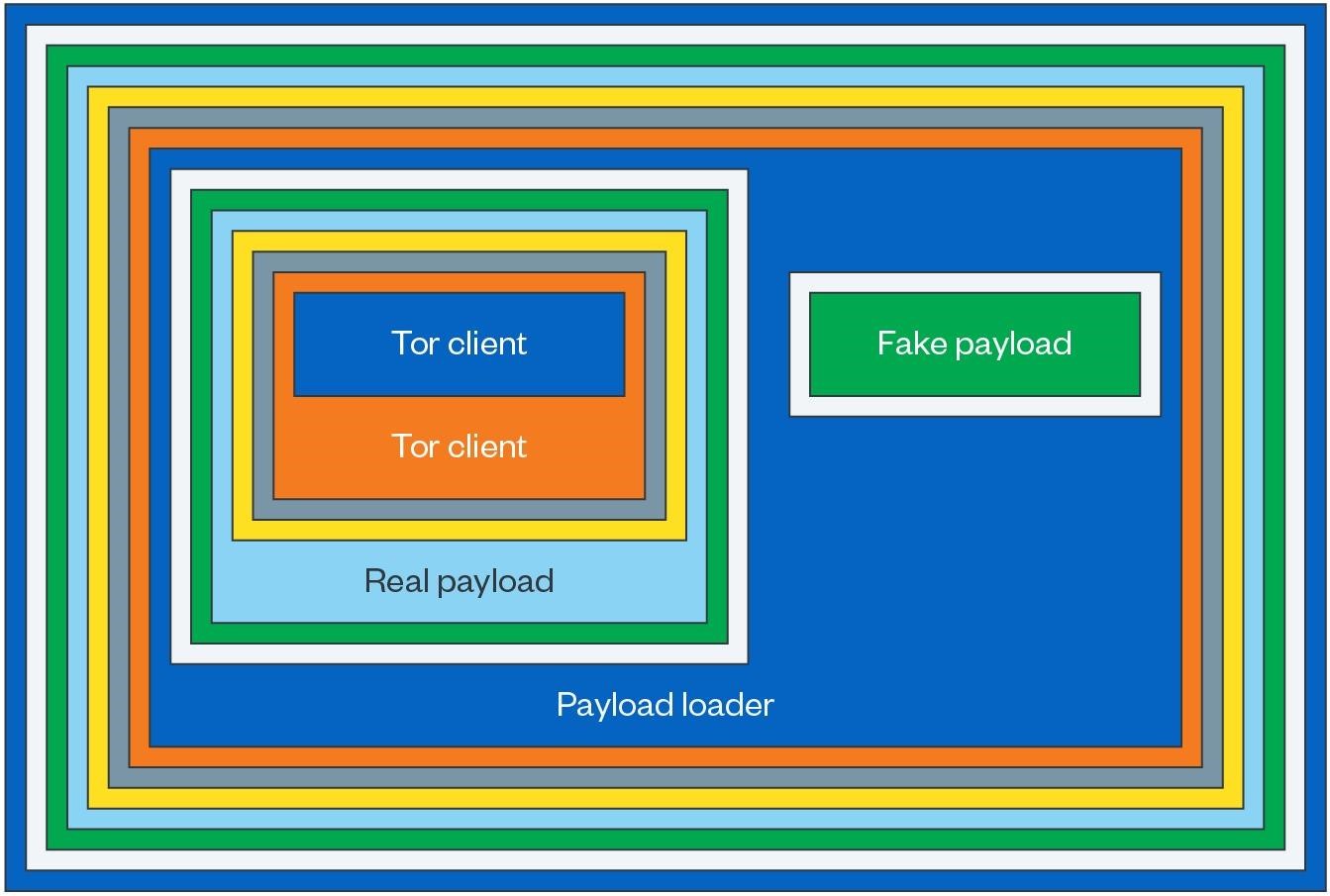

Anteriormente se señaló que el malware está muy ofuscado para proteger su código de antivirus e investigadores., y también tiene varias capas que contienen valores codificados para descifrar el siguiente.

Para poner las cosas aún más difíciles a los profesionales de la seguridad, Raspberry Robin recientemente comenzó a usar diferentes cargas útiles dependiendo de cómo se ejecuta en el dispositivo., Los investigadores de Trend Micro ahora informan. Así que, si el malware detecta que se está ejecutando en un sandbox o intentan analizarlo, el cargador restablece la carga útil falsa. Si no se encuentra nada sospechoso, Se lanza el verdadero malware Raspberry Robin.

La carga útil falsa tiene dos capas adicionales: un código shell con un archivo PE incrustado y un archivo PE con el encabezado MZ y la firma PE eliminados. Una vez ejecutado, examina el registro de Windows en busca de signos de infección y luego procede a recopilar información básica sobre el sistema.

Luego, el falso intenta descargar y ejecutar el Asistente del navegador adware para hacer que los investigadores piensen que es la carga útil final. De hecho, en sistemas verdaderamente infectados que no despertaron sospechas en el malware, una carga útil real de Raspberry Robin está cargada con un personalizado incorporado Colina cliente para la comunicacion. El informe de Trend Micro destaca que incluso si la carga útil falsa se utiliza como distracción, la carga útil real todavía incluye diez niveles de ofuscación, haciendo mucho más difícil de analizar.

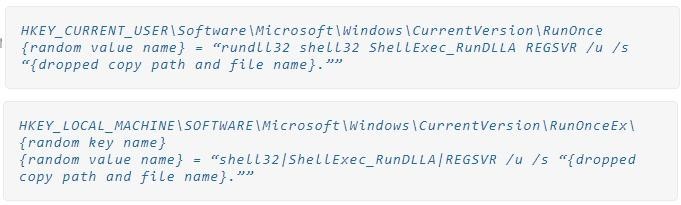

También se dice que la carga útil real verifica si el usuario es administrador al inicio., y si no, utiliza el ucmDccwCOMMétodo técnica de escalada de privilegios en UACMe para obtener derechos de administrador. El malware también realiza cambios en el registro para mantener su presencia en el sistema entre reinicios., usando dos métodos diferentes para esto (para un usuario con y sin derechos de administrador).

Luego, el malware intenta conectarse a direcciones Tor codificadas y establece un canal de comunicación con sus operadores.. Sin embargo, El proceso del cliente Tor utiliza nombres que imitan los archivos estándar del sistema de Windows., incluido dllhost.exe, regsvr32.exe, y rundll32.exe.

Cabe destacar que los principales trámites se realizan dentro de la Sesión. 0, eso es, en una sesión especializada reservada por Windows exclusivamente para servicios y aplicaciones que no necesitan o no deben interactuar con el usuario.

Además, Raspberry Robin todavía se copia en cualquier unidad USB conectada para infectar otros sistemas.. Al mismo tiempo, Los investigadores creen que la campaña actual es más bien una operación de reconocimiento y un intento de evaluar la eficacia de nuevos mecanismos., y no la etapa inicial de ataques reales.

Déjame recordarte que también escribimos eso. Microsoft Vincula el gusano Robin de frambuesa con Corporación malvada.