Los profesionales de seguridad de Unit221b encontraron vulnerabilidades en el mecanismo de cifrado del ransomware Zeppelin. Los expertos lograron utilizarlos. para crear un descifrador funcional que han estado usando desde 2020 para ayudar a las empresas víctimas a recuperar archivos sin pagar ni un centavo a los atacantes. El trabajo se llevó a cabo de forma encubierta para que los piratas informáticos no descubrieran las vulnerabilidades de su ransomware..

Unit221b logró piratear Zeppelin después de ver que los operadores de ransomware apuntaban a organizaciones benéficas, organizaciones sin fines de lucro e incluso hospicios. Análisis de malware de Cylance de mora ayudó a la empresa a descubrir vulnerabilidades en el ransomware.

¿Qué es el ransomware Zeppelin??

Zeppelin es una banda de ransomware que comenzó su actividad alrededor de la primavera de 2019, bajo el nombre de Vega/VegaLocker. Su malware también presentaba el nombre Jamper., Tormenta y Buran, pero algunos analistas lo consideran un spin-off en lugar de una copia renombrada.. A diferencia de muchos otros grupos de ransomware, Primero apuntaron a los países de la ex URSS.. Desde el comienzo de 2022, cambiaron drásticamente su apariencia y optó por evitar los países de habla rusa. Como la mayoría de los otros grupos, Zeppelin utiliza el modelo de ransomware como servicio, por lo tanto sus desarrolladores no participan en la distribución. En cambio, ofrecen su “producto” a los hackers at different Darknet marketplaces, recibir un pago inicial y una contribución por rescate. La principal forma de distribución que los actores de amenazas eligieron y siguen utilizando es la publicidad maliciosa y los ataques de abrevadero..

Dirigido en general a organizaciones, Zeppelin nunca siguió la llamada “lista negra” de posibles objetivos. Esa lista es una selección acordada de sectores que no deberían ser atacados. organizaciones gubernamentales y sin fines de lucro, hospitales, Organizaciones humanitarias e infraestructura educativa.. El grupo ataca libremente a cualquier tipo de empresa., solicitar un rescate por separado por el descifrado de datos y la no publicación de la información filtrada. Esta práctica, called “double extortion”, A veces puede aumentar el monto del rescate varias veces..

Cifrado del ransomware Zeppelin pirateado por Unit221b

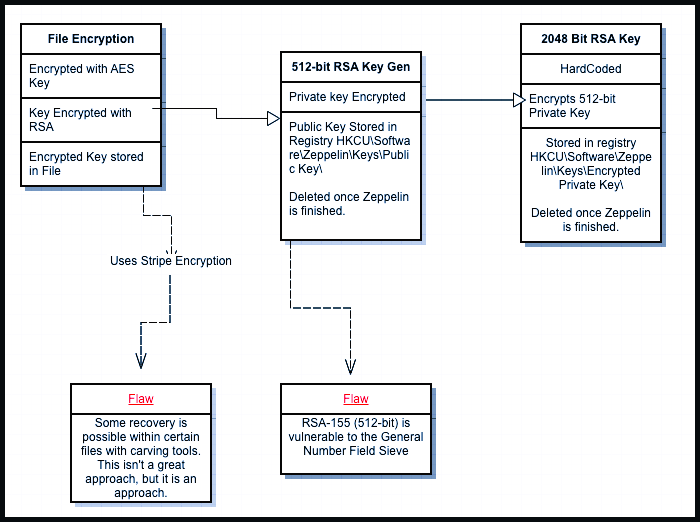

Los investigadores notaron que Zeppelin utiliza una clave RSA efímera de 512 bits para cifrar la clave AES., que realmente cifra los archivos. La clave AES se almacenó en el pie de página de cada archivo cifrado.. Por eso, si alguien pudiera descifrar la clave RSA-512, podrían descifrar los archivos sin pagar a los atacantes.

Los especialistas también descubrieron que la clave pública permaneció en el registro del sistema atacado durante aproximadamente 5 minutos después de que se completó el cifrado. La clave podría extraerse de tres formas.. Esos son cortando los datos del registro desde el sistema de archivos sin formato, volcado de memoria de registro.exe, y directamente desde el archivo NTUSER.Dat en el «/Usuario/[nombre de usuario]/» directorio. Los datos resultantes se ofuscaron usando RC4. Una vez que los expertos descubrieron esta capa de cifrado, tuvieron que superar el último obstáculo – la capa de cifrado usando RSA-2048.

Para superar este obstáculo, La unidad 221b utilizó un total de 800 CPU en todo 20 servidores, cada uno maneja pequeñas porciones de la llave. Seis horas después, la llave estaba rota, y analistas logró extraer la clave del pie de página del archivo. El fundador de Unit221b, Lance James. dijo en su entrevista que la compañía decidió hacer públicos los detalles porque las víctimas del ransomware Zeppelin han disminuido significativamente en los últimos meses. Lance dijo que la herramienta de descifrado debería funcionar incluso con las últimas versiones de Zeppelin.. También estará disponible para todas las víctimas que dejen una solicitud..

Entonces que?

Zeppelin definitivamente perdió su imagen, pero eso probablemente no les creará muchos problemas.. El mes pasado, su actividad cae a cero. Las últimas comunicaciones relacionadas con el ataque de este grupo aparecieron a finales de octubre.. Probablemente tengan un antepasado – Vice Society ransomware, que ataca con éxito a las empresas casi a diario. En general, no es la primera vez que se piratea el cifrado del ransomware. Múltiples vulnerabilidades dentro del ransomware HiddenTear permitió a los analistas descifrar el cifrado fácilmente. Algunos de los casos de cifrado se resolvieron pirateando la infraestructura del grupo de ransomware o capturando a los actores de la amenaza.. Pero esos casos todavía tienen una parte de errores estadísticos.. El ransomware fue y sigue siendo uno de los tipos de malware más peligrosos, cuyo ataque puede costar no sólo miles de dólares sino también una reputación.