Desde 2020, Algunos especialistas en seguridad de la información han ayudado a las víctimas., como personas y empresas afectadas por el ransomware Zeppelin. El hecho es que se encontraron varias vulnerabilidades en el cifrador., que se utilizaron para crear un descifrador funcional.

Déjame recordarte que hablamos de eso. Microsoft Enlaces Grupo de hackers Sociedad de vicios a varias campañas de ransomware (incluyendo el uso zepelín malware), y también eso azov Ransomware intenta configurar especialistas en ciberseguridad.

La publicación Computadora que suena dice que los autores de este decodificador fueron especialistas de la empresa consultora de seguridad de la información Unidad221b. De nuevo en 2020, elaboraron un informe sobre vulnerabilidades en el ransomware, pero finalmente retrasó su publicación para que los atacantes no conocieran la posibilidad de descifrar archivos de forma gratuita..

Los expertos de Unit221b decidieron intentar piratear Zeppelin cuando descubrieron que los operadores de malware estaban atacando organizaciones benéficas y sin fines de lucro e incluso refugios para personas sin hogar..

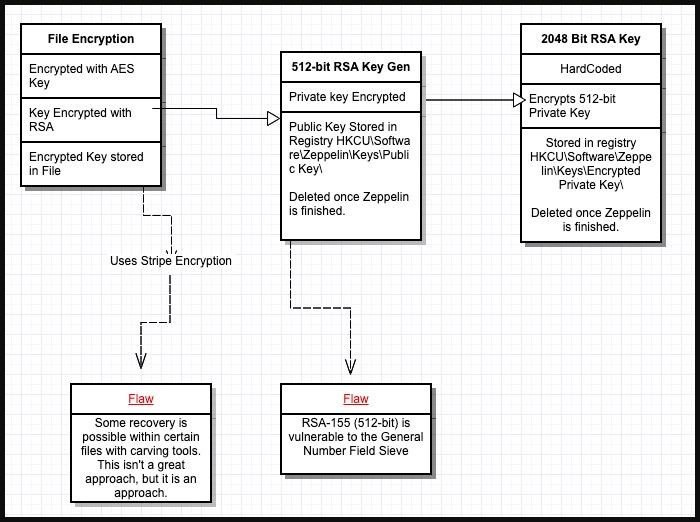

Comenzando con un 2019 BlackBerry Cylance informe, los investigadores descubrieron que Zeppelin utiliza un efímero RSA-512 clave para cifrar una clave AES que bloquea el acceso a datos cifrados. Al mismo tiempo, la clave AES se almacenó en cada archivo cifrado, eso es, descifrar la clave RSA-512 permitiría descifrar los datos y no pagar un rescate a los atacantes.

Cómo funciona el cifrado Zeppelin

Mientras trabajaba en esta versión, Los expertos descubrieron que la clave pública permanece en el registro del sistema infectado durante unos cinco minutos después de que se completa el cifrado de datos.. Logramos extraerlo por «corte» desde el sistema de archivos, Registro.exe volcados de memoria y directamente desde NTUSER.Dat en el /Usuario/[cuenta de usuario]/ directorio.

Una clave ofuscada

Los datos resultantes se ofuscaron usando RC4, y para hacer frente a este problema, Los expertos utilizaron el poder de 800 CPU encendidas 20 servidores (cada uno con 40 CPU a bordo), que finalmente descifró la clave en seis horas. Después de eso, solo quedaba extraer la clave AES de los archivos afectados.

Fundador de Unit221b lanza james dijo a los periodistas que la empresa ahora ha decidido hacer públicos los detalles del trabajo realizado, ya que el número de víctimas del Zeppelin ha disminuido significativamente en los últimos meses. La última gran campaña que utilizó este ransomware fueron los ataques del Sociedad de vicios, que abandonó Zeppelin hace unos meses.

Según James, la herramienta de descifrado de datos debería funcionar incluso para las últimas versiones de Zeppelin y estará disponible para todas las víctimas de forma gratuita, a pedido.

Emsisoft, que a menudo publican sus propios descifradores gratuitos, dijo a los periodistas que se necesita mucha potencia informática para recuperar claves, desafortunadamente, dificulta la creación de una herramienta gratuita para empresas.