Expertos’ Los temores de que los atacantes utilicen nuevos dominios .zip y .mov para realizar phishing están empezando a justificarse.. Un nuevo kit de phishing llamado Archivadores de archivos en el navegador ha sido demostrado, mostrando falso winrar o Explorador de archivos de Windows ventanas en el navegador de la víctima para convencer al usuario de que ejecute el malware.

.Los dominios Zip y .Mov se utilizan para phishing

Déjame recordarte que a principios de mayo., Google introdujo ocho nuevos dominios de nivel superior (SUD) que se pueden comprar para alojar sitios web o direcciones de correo electrónico: .papá, .esq, .profe, .Doctor, .nexo, .foo, así como dominios .zip y .mov. Este último causó polémica entre los profesionales de la seguridad, ya que muchos los consideraban demasiado peligrosos.

En particular, Los expertos temen que con la llegada de nuevos TLD, Algunas plataformas de mensajería y redes sociales convertirán automáticamente los nombres de archivos con extensiones .zip y .mov en URL, y todo tipo de estafadores y phishers se apresurarán a aprovechar nuevas oportunidades. Las campañas de phishing que se ejecutan completamente con este truco ya están activos. Sin embargo, algunos creen que no pasará nada terrible, recordando el uso de homoglifos y Unicode y otros viejos problemas que durante mucho tiempo han obligado a los usuarios a examinar las URL.

Phishing con dominios .zip/.mov recibidos PoC

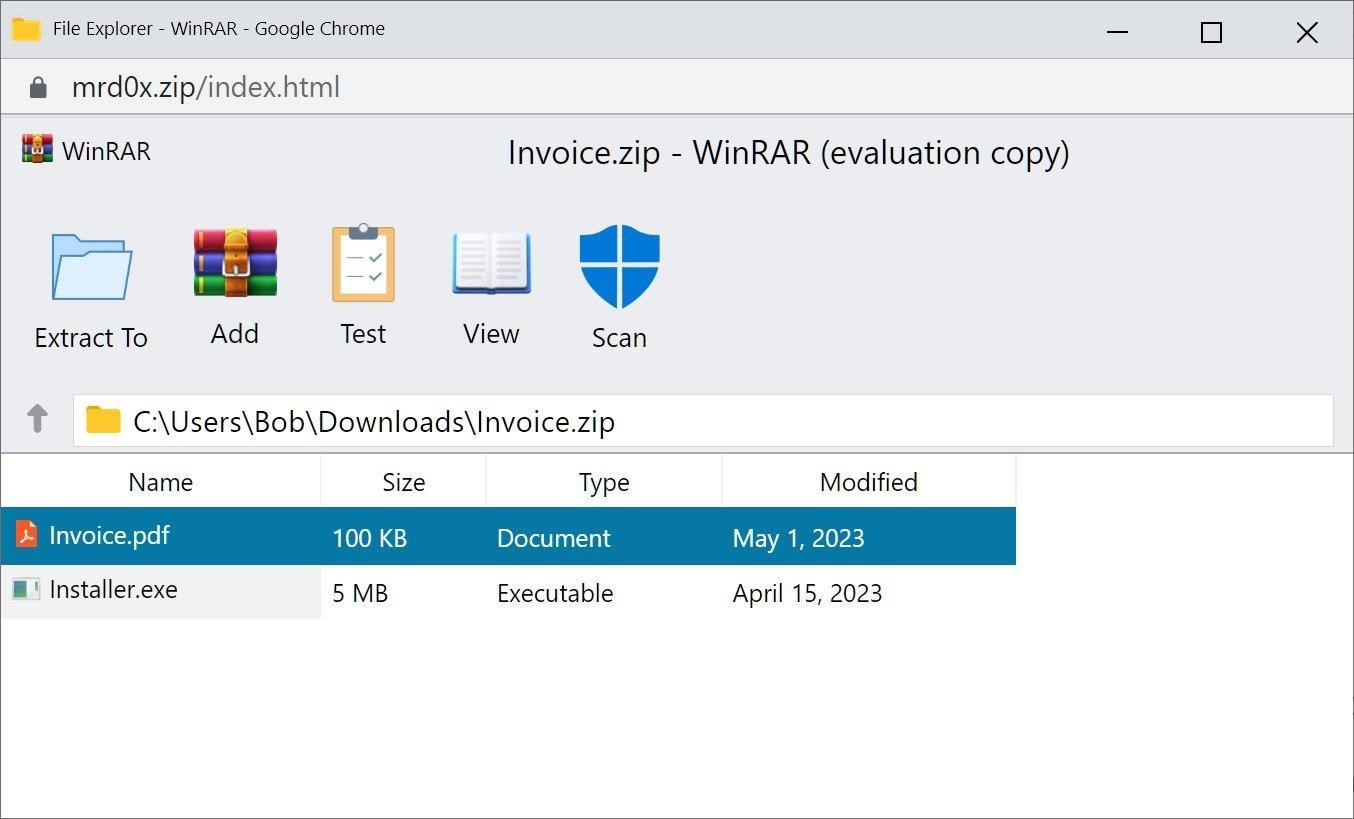

Ahora investigador de ciberseguridad señor.d0x (conocido por su ataque de concepto de navegador en navegador) ha creado un kit de herramientas de phishing PoC que demuestra que puede crear ventanas falsas de WinRar y Windows File Explorer en dominios .zip directamente en su navegador.. Esto engañará a los usuarios haciéndoles creer que están abriendo un archivo ZIP.. La demostración muestra que el kit de herramientas se puede utilizar para incrustar una ventana WinRar falsa directamente en el navegador cuando se abre el dominio .zip., dando a la víctima la impresión de que está abriendo un archivo ZIP y viendo los archivos que contiene.

Déjame recordarte que también escribimos eso. Los phishers pueden eludir la autenticación multifactor con Microsoft Edge WebView2.

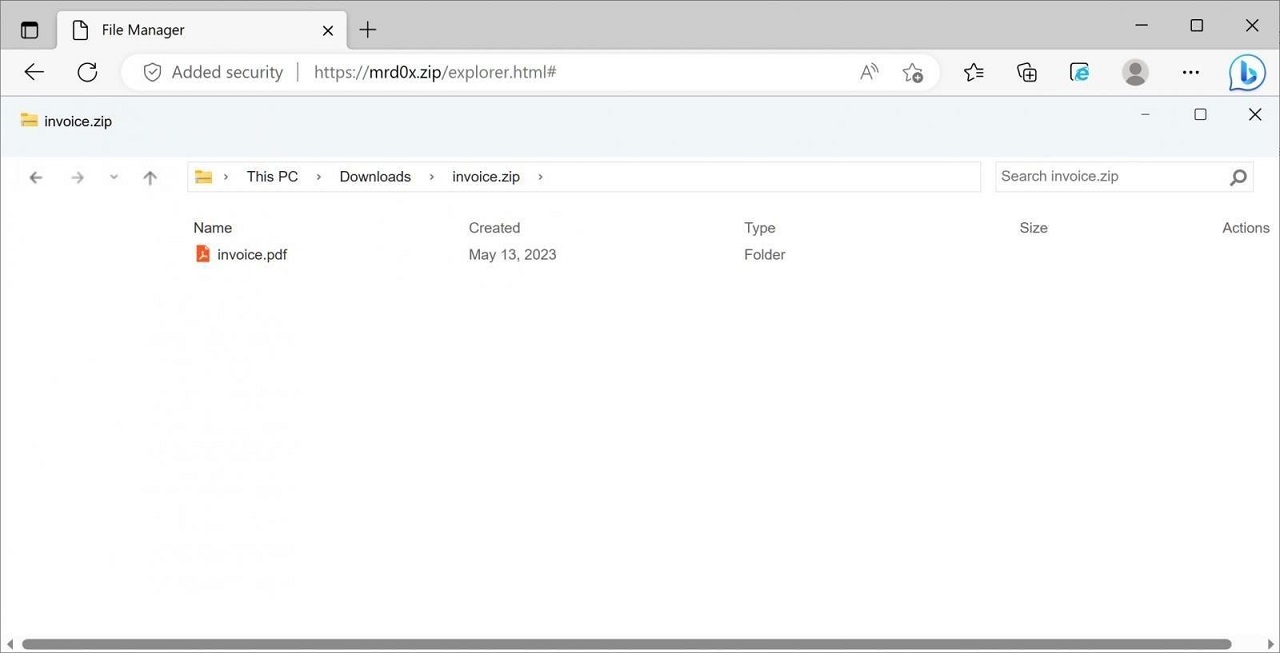

Para hacer que la ventana falsa del archivador sea más convincente, el experto incluso incorporó un botón falso de “Escaneo de seguridad” en su kit, cual, cuando se presiona, informa que los archivos han sido escaneados y no se han encontrado amenazas. Mientras que una víctima potencial aún puede ver la barra de direcciones del navegador, Una falsificación de este tipo puede engañar a muchos usuarios haciéndoles creer que están interactuando con WinRar.. También, Probablemente se puedan utilizar CSS y HTML para perfeccionar aún más el conjunto de herramientas.. Mr.d0x además creó otro ataque que muestra un Explorador de archivos falso en el navegador., mientras simula la apertura de un archivo ZIP. Esta plantilla aún está en desarrollo., entonces le faltan algunos elementos.

El experto explica que un kit de phishing de este tipo se puede utilizar tanto para robar credenciales como para distribuir malware.. Por ejemplo, si un usuario hace clic en un «archivo PDF» en una ventana falsa de WinRar, puede ser redirigido a otra página solicitando credenciales, aparentemente para ver correctamente el archivo. Para la entrega de malware, lo mismo «PDF» se puede mostrar, que descargará un .exe con el mismo nombre. Por ejemplo, la ventana del archivador falso contiene el archivo document.pdf, pero cuando haces clic en él, document.pdf.exe está cargado (Recuerde que Windows no muestra las extensiones de archivos por defecto.).