Lumen Black Lotus Labs ha descubierto un nuevo troyano de acceso remoto (RATA) llamado ZuoRAT, atacar a trabajadores remotos’ enrutadores en América del Norte y Europa desde 2020. El malware apareció en los primeros meses de la pandemia de COVID-19 pero pasó desapercibido durante más de dos años..

Los investigadores escriben que la complejidad de esta campaña dirigida, así como las tácticas y métodos de «trabajar» de los atacantes, indican que algunos piratas informáticos del gobierno están detrás ZuoRat.

Recuerde que también escribimos que Trojan Qbot Se aprovechó de los famosos follina Vulnerabilidad, y también eso El ataque de troyano Source es peligroso para los compiladores de la mayoría de los lenguajes de programación.

Como se señaló anteriormente, El inicio de esta campaña coincidió con el cambio generalizado hacia el trabajo remoto tras el inicio de la pandemia de COVID-19., lo que ha aumentado drásticamente el número de enrutadores (incluido Asus, cisco, DrayTek y NETGEAR dispositivos) utilizado por los empleados para acceder a las redes corporativas de forma remota.

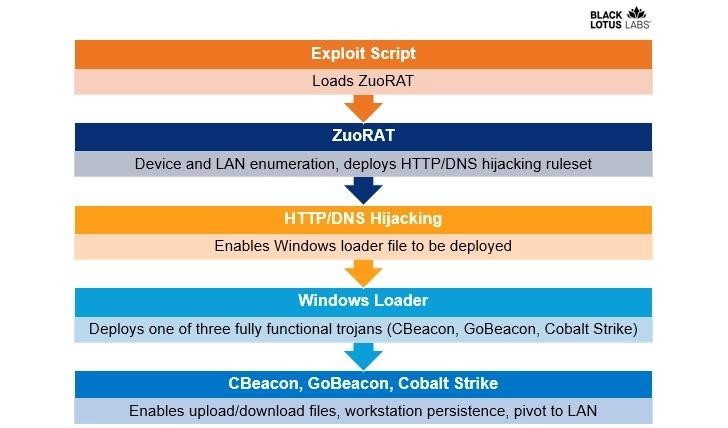

Los piratas informáticos obtuvieron acceso inicial a los enrutadores buscando vulnerabilidades conocidas sin parches, que luego se utilizaron para descargar una herramienta de acceso remoto. Habiendo obtenido acceso a la red., los atacantes entregaron a la víctima el cargador de shellcode para la siguiente etapa del ataque, que ya se había utilizado para proporcionar Golpe de cobalto y puertas traseras personalizadas, incluido CBeacon y GoBeacon, que eran capaces de ejecutar comandos arbitrarios.

Los investigadores afirman que el malware de este grupo de hackers es capaz de realizar estudios en profundidad de la red objetivo., recogiendo tráfico, interceptar comunicaciones de red, y generalmente describen el malware como una versión muy modificada del conocido mirai malware.

También, el malware tiene una función activa de recopilar conexiones TCP a través de puertos 21 y 8443, que están asociados con FTP y navegación web, potencialmente permitiéndole monitorear la actividad de Internet de la víctima detrás de un enrutador comprometido.

Otras características de ZuoRAT incluyen funciones para monitorear el tráfico DNS y HTTPS.. Esto se hace para interceptar solicitudes y redirigir a las víctimas a dominios maliciosos utilizando reglas predefinidas que se generan y almacenan en directorios temporales..

ZuoRAT también permitió a los piratas informáticos avanzar más a lo largo de la red de la víctima para comprometer otros dispositivos e implementar cargas útiles adicionales. (como balizas Cobalt Strike). Durante tales ataques, Se utilizaron los troyanos CBeacon y GoBeacon ya mencionados..

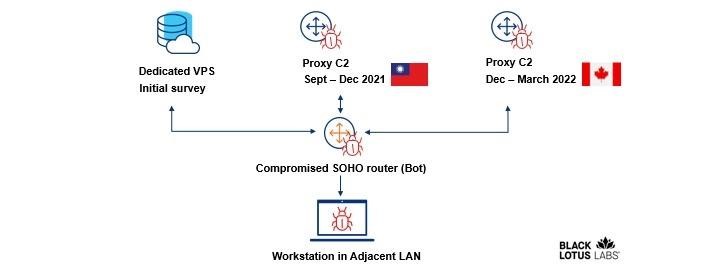

Al mismo tiempo, Los piratas informáticos tomaron varias medidas para ocultar sus acciones.. Por ejemplo, detrás de los ataques había un complejo, C multicapa&Infraestructura C que incluía el uso de un servidor privado virtual para propagar la información inicial. Explotación de rata, así como el uso de los propios enrutadores comprometidos como C&representantes C.

Los investigadores señalan que, como la mayoría del malware de enrutador, ZuoRAT no sobrevive a los reinicios. Un simple reinicio del dispositivo infectado eliminará el exploit ZuoRAT original almacenado en el directorio temporal.. Sin embargo, para restaurar completamente los dispositivos infectados, Los expertos aconsejan realizar un restablecimiento de fábrica.. También se enfatiza que los dispositivos conectados a un enrutador pirateado pueden ya estar infectados con otro malware., y será imposible curarlos tan rápido.