Troyano Wacatac es una detección general para una amplia gama de software malicioso, que comparte funcionalidad y código. En particular, el nombre Wacatac apunta a malware con capacidades de cuentagotas que se utilizan para distribuir ransomware.

Detección del Trojan Wacatac

Trojan:Script/Wacatac.B!ml y Trojan:Win32/Wacatac.B!ml La detección es uno de los numerosos nombres de detección que Microsoft asigna a familias de malware menores.. Una gran cantidad de software malicioso similar pero diferente recibió este nombre debido al uso de las mismas soluciones de código y funcionalidad similar.. El nombre de Microsoft a menudo se convierte en un sustantivo común para todos los programas maliciosos similares..

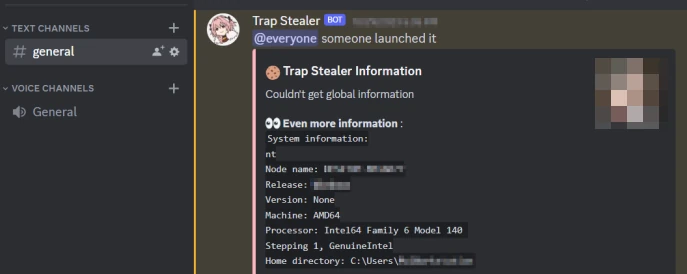

Cuando se trata de funcionalidad, Wacatac es principalmente software espía o malware ladrón. Algunas de las subespecies pueden ser distintivas para usar Discord., Telegrama, o Mastodon como canales de exfiltración de datos. Para tener una comprensión más clara de cómo se ve el malware bajo el nombre de Wacatac., analicemos una muestra de malware detectado como Wacatac.

Trojan:Script/Wacatac.B!descripción general

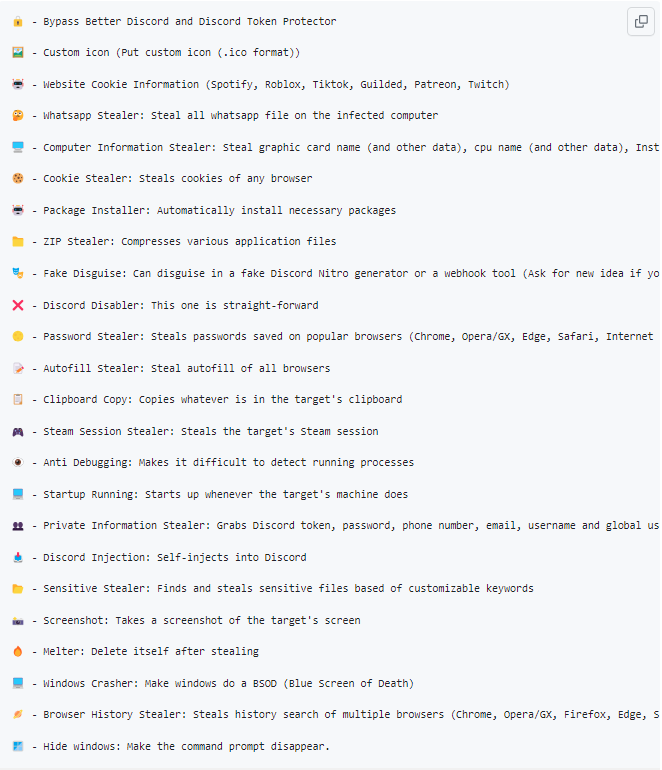

Para el análisis de un ejemplo del troyano Wacatac del mundo real, He optado por un ladrón de trampas. Microsoft lo detecta como troyano:Script/Wacatac.B!ml (ver más información sobre VirusTotal). La muestra de malware basada en Python es bastante única: es un ladrón de código abierto cuyo código fuente figura en GitHub.. Su constructor presenta una amplia funcionalidad., ofrece particularmente la posibilidad de crear un disfraz listo para usar. Pero echemos un vistazo más preciso..

En el repositorio de GitHub que contiene el código fuente del malware, sus desarrolladores muestran la mayor parte de la funcionalidad. Corresponde a las habilidades de un ladrón clásico.: malware recopila información de WhatsApp, roba galletas, y contenido del portapapeles y Autocompletar, raspa contraseñas, y puede capturar capturas de pantalla. encima de eso, Los ladrones de trampas se jactan de tener la capacidad de dañar el sistema anfitrión.

Métodos de evasión de detección

Prestaría especial atención a cómo se disfraza este malware.. Como ya he dicho, el constructor ofrece no solo especificar un webhook de Discord como servidor de retransmisión, sino también para establecer un "shell" que hará que el usuario inicie el malware deliberadamente. Actualmente, Hay dos opciones para este shell: una herramienta de creación de webhooks de Discord falsa y un generador pseudo-Discord Nitro.. Maestros del malware Puede elegir uno durante la construcción., o elegir ninguno en absoluto.

Aunque, Estos métodos están llamados a evadir la sospecha del usuario.. Contra el software antimalware, especialmente entornos de análisis de malware, El malware tiene varios trucos dedicados bajo la manga..

Tras la ejecución, este malware realiza una serie de comprobaciones que garantizan que el sistema no esté ejecutando un entorno de depuración, reside lejos de los países prohibidos, y no es una máquina virtual. Si una de las comprobaciones arroja un resultado inaceptable, cualquier ejecución adicional será terminada.

| cheques | Objetivo |

|---|---|

| check_dll | Escanea la lista de DLL en ejecución, buscando aquellos relacionados con software de virtualización |

| comprobar_IP | Compara la IP del sistema con la lista negra integrada de países |

| comprobar_registro | Escanea el Registro de Windows para entradas específicas relacionadas con programas VMWare |

| comprobar_ventanas | Enumera las ventanas abiertas y comprueba si alguna de ellas está relacionada con herramientas de ingeniería inversa/depuración.. |

Estableciendo persistencia

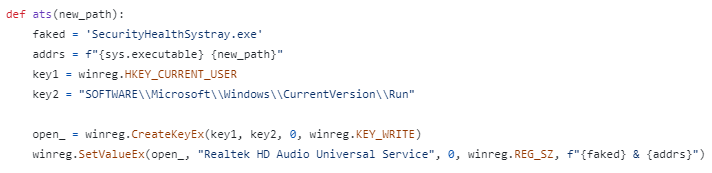

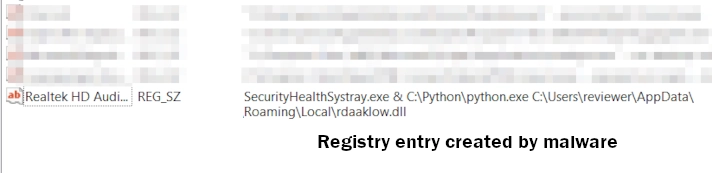

Una vez realizadas todas las comprobaciones antes mencionadas, Wacatac se vuelve persistente en el entorno atacado.. Crea su copia con nombre aleatorio en un directorio aleatorio en la carpeta AppData o LocalAppData de un directorio de usuario.. Entonces, el malware agrega un valor correspondiente a la entrada Ejecutar del registro del sistema. Esto asegura el inicio del malware con el sistema..

Estos pasos pueden ir acompañados de más, si se especificaron acciones adicionales en el proceso de construcción de la muestra. Por ejemplo, el malware puede conectarse al inicio de Discord, o establecer persistencia utilizando la carpeta de inicio del usuario en lugar de la clave de registro.

Recopilación de datos

El malware continúa con su actividad normal después de establecer persistencia.. Lo primero que debe hacer es recopilar todos los datos sobre el sistema. – reúne una lista bastante grande de ellos.. Curiosamente, el malware envía el registro con esta información al servidor de comando casi instantáneamente. Esto contrasta con la típica moda de hacer las cosas., cuando el ladrón se quedará con todo puede alcanzar y solo entonces enviarlo al C2.

| Información del sistema | Información de la instancia de malware | Software & Información de hardware |

|---|---|---|

| Nombre de usuario | Nombre del nodo | Nombre del sistema operativo |

| Dirección IP | Liberar | Clave de activación del sistema |

| País | Versión | Nombre de la PC |

| Código Postal | Máquina | Modelo de CPU |

| Región | Directorio de inicio | Modelo de GPU |

| Ciudad | Antivirus instalado | |

| Longitud latitud |

Esta extensa lista de datos del sistema va acompañada de contraseñas y cookies recopiladas.. Por robar contraseñas, El malware apunta particularmente a los archivos del navegador web.. Allá, busca archivos específicos que los programas utilizan para guardar la información. Aparte de los archivos que pueden contener credenciales, Wacatac también recopila todas las cookies que puede encontrar. Luego, todo el material se guarda en los archivos específicos en el directorio AppDataLocalTemp., bajo nombres específicos que comienzan con la partícula "wp".

Esta instancia de Wacatac se aplica particularmente al historial de navegación.. Ya que la forma de manejarlo está más o menos unificada para la mayoría de navegadores., el malware se dirige a bastantes de ellos. Aquí está la lista:

- Safari

- Firefox

- Cromo

- Ópera

- Borde

- Opera GX

- explorador de Internet

Robar fichas de discordia

El troyano:Script/Wacatac.B!La muestra de ml que estamos revisando presta mucha atención a Discord., aunque no es exclusivo de los ladrones. Además, El método que utiliza para extraer los tokens de sesión es más o menos el mismo para todas las muestras de malware.. Profundicemos en ello.

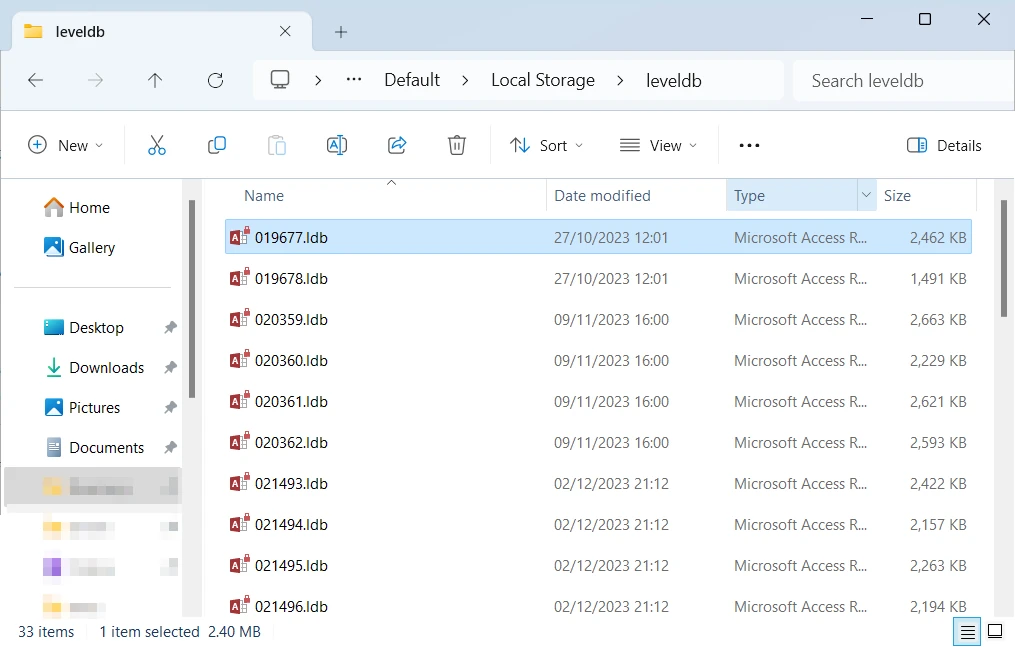

Para obtener tokens de Discord desde navegadores web, el malware busca niveldb archivos (.ldb). Es un archivo de base de datos específico para los navegadores basados en Chromium., que almacena tokens de autenticación, llaves, y cosas similares. Como hay bastantes navegadores populares que derivan del núcleo Chromium, el malware intenta atacarlos a todos.

Por el bien de la claridad, Cabe resaltar que Los navegadores que no son Chromium no son invulnerables a tales manipulaciones.. Usando llamadas a bases de datos, el malware puede extraer fácilmente la información que necesita, o incluso todo de una vez. El hecho de que un navegador guarde los datos de forma diferente significa sólo la necesidad de un par de líneas más en el código de malware..

Además de rastrear los archivos del navegador, el malware también intenta tome los mismos tokens de sesión de Discord del directorio de la aplicación. Como hay algunos clientes diferentes por ahí, el malware intenta atacarlos a todos escaneando las carpetas correspondientes en el directorio AppDataRoaming.

Robo de datos de carteras criptográficas & Aplicaciones de juegos

Otra ventaja típica de Trojan:Script/Wacatac.B!ml son billeteras criptográficas como extensiones, aplicaciones de escritorio, y aplicaciones de juegos. Tiene como objetivo particular Metamáscara, Atómico, éxodo, y billeteras criptográficas NationsGlory. Sin embargo, robar otras billeteras es solo una cuestión de una configuración adecuada, para que puedan aparecer en el futuro. Todos los datos recopilados se comprimen en una carpeta .zip. y enviado al C2.

Para aplicaciones de juegos, El malware apunta particularmente a Cliente Steam y Riot. El malware busca sus carpetas en AppDataLocal y luego crea una copia comprimida de sus directorios..

Exfiltración & C&Conexiones C

Una vez troyano:Script/Wacatac.B!ml finaliza la extracción, seguirá inactivo, esperando nuevos datos para robar. En cada inicio, Pasará por todos los escaneos que he mencionado anteriormente., tratando de encontrar cosas nuevas para robar. Sin embargo, un maestro de malware puede ordenarlo Autodestruirse cuando termine la recolección de datos., o incluso imponer el bloqueo del sistema en este momento. Todo esto es necesario para ocultar los rastros de actividad de malware..

Protección contra troyanos:Win32/Wacatac

Malware ladrón, como troyano:Script/Wacatac.B!ml, A menudo es fácilmente detectable por programas antivirus bien diseñados.. Un programa antivirus equipado con sistemas de detección heurística y asistencia de IA puede identificar y eliminar fácilmente esta amenaza.. GridinSoft Anti-Malware, En particular, es una opción confiable para esta tarea. Puede eliminar el malware y garantizar que su PC permanezca protegida durante un período prolongado..

Simultáneamente, por las razones que mencioné antes, este virus depende en gran medida de los errores del usuario. Elementos inexistentes como los generadores de claves Discord Nitro se aprovechan exclusivamente de los usuarios’ creencia de que es posible. Herramientas más legítimas, como utilidades de ingeniería de redes, debe ser revisado minuciosamente antes de su uso. Incluso correos electrónicos aparentemente legítimos may contain malicious links o archivos en correo no deseado. Abordando estos puntos débiles, la probabilidad de infección de malware se puede reducir significativamente.