La investigadora de Google Project Zero, Maddie Stone, publicó un estudio sobre vulnerabilidades de día 0 en 2022 en GitHub llamado «0-Día de la explotación salvaje en 2022... hasta ahora».

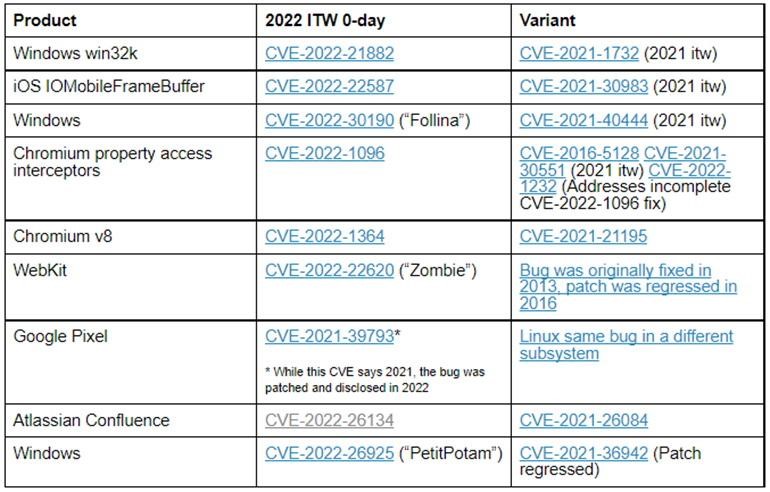

Según Piedra, 9 del 18 explotado vulnerabilidades de día cero son variantes de vulnerabilidades previamente parcheadas.

En muchos casos, los ataques no fueron sofisticados, y el atacante podría haber aprovechado la vulnerabilidad de otra manera. Por ejemplo, el recientemente descubierto follina vulnerabilidad para Windows (CVE-2022-30190) es una variante de CVE-2021-40444 mshtml.dll.

Déjame recordarte que escribimos sobre Los piratas informáticos rusos utilizan la vulnerabilidad de Follina para atacar a los usuarios en Ucrania, así como Microsoft Se corrigió la vulnerabilidad de Follina y 55 Otros errores.

Muchos de los días cero de 2022 se deben al hecho de que la vulnerabilidad anterior no se solucionó por completo. En el caso de errores del interceptor de acceso a propiedades de Win32k y Chromium Windows, Se corrigió el flujo de ejecución que se utilizó para probar el concepto de exploits., pero la causa raíz del problema no se solucionó: los atacantes pudieron regresar y activar la vulnerabilidad original. por otro camino.

Y en caso de problemas con WebKit y Windows PetitPotam, la vulnerabilidad original fue reparada previamente, pero en algún momento retrocedió para que los atacantes pudieran explotar la misma vulnerabilidad nuevamente. En iOS, IOMobileFrameBuffer solucionó un error de desbordamiento del búfer al verificar si el tamaño es menor que un número determinado, pero sin comprobar el límite mínimo de ese tamaño.

Un investigador sobre el Proyecto Cero de Google Blog dio varios ejemplos de vulnerabilidades de día 0 y sus variantes asociadas.

Para mitigar adecuadamente las vulnerabilidades de día cero, Los investigadores de Google recomiendan invertir en análisis de causa raíz, opciones, arreglos, y explota.