¿Qué es un exploit de día cero?

¿Por qué las vulnerabilidades de día cero son tan aterradoras y peligrosas? De un vistazo, algunos dicen que tienen poca o ninguna diferencia con las otras amenazas. Y en cuanto se destapan al público, su principal alteridad se evapora. Otras personas pueden actuar de manera contraria, diciendo que no hay ninguna razón para establecer ningún tipo de seguridad porque las infracciones de ataques de día cero serán igualmente nulas la solución EDR de primer nivel y una solución pirateada versión de una herramienta antivirus normal. Entonces, ¿dónde está el intermediario? Entonces, ¿dónde está el intermediario? Y finalmente, ¿cómo protegerte a ti y a tu empresa de los ataques de día cero, si es posible?

¿Qué es un ataque de día cero?

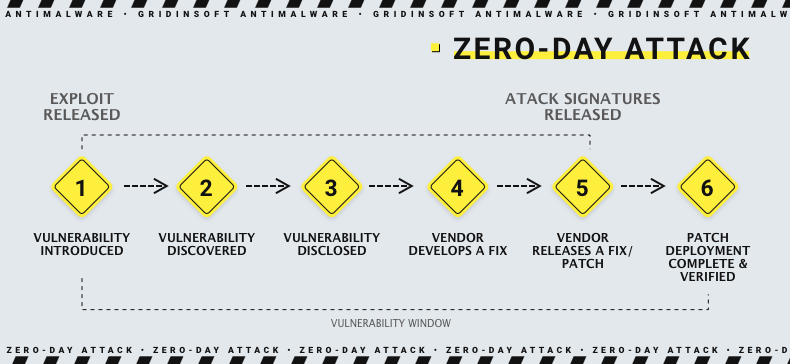

Las vulnerabilidades de día cero, o los exploits de día cero, son las brechas de seguridad en los programas que aún no se han descubierto. Exactamente, es su principal peligro. Si bien las infracciones conocidas se enumeran y describen con todos los detalles en las fuentes especializadas, solo puede esperar dónde está la amenaza de día cero. Analistas de ciberseguridad de todo el mundo intentan crear una solución que al menos sea capaz de prevenir este problema. Mientras tanto, los proveedores de software lanzan programas de búsqueda de errores, donde los usuarios con iniciativa reciben una suma sustancial de dinero para encontrar las infracciones.

Los efectos finales de la infracción de día cero son los mismos que en cualquier otro caso de explotación de vulnerabilidades. Los ciberdelincuentes utilizan las infracciones para aumentar los privilegios o ejecutar el código que necesitan de forma remota. Eso les da capacidades avanzadas para realizar la intervención en la corporación que atacaron. Se puede decir que el significado explotado, ya sea de día cero o no, es la base del ciberataque. No todos están comprometidos con el uso de ellos, pero su participación crece continuamente.

Pero, ¿cuál es el peligro de un ataque de día cero? ¿Hay alguna razón para preocuparse tanto si otorga a los ladrones las mismas habilidades que un exploit regular? Sí, si utiliza una solución de seguridad de cualquier tipo y conoce el precio de la fuga de datos. Generalmente, cuando hablamos de las soluciones EDR, aplican diferentes realizaciones de la política de confianza. El especialista que configura la protección de puntos finales elige en qué aplicaciones confiar y debe verificarse dos veces. Puede configurarlo de manera paranoica, hasta un modelo de casi cero confianza, pero eso ralentizará las operaciones. Claro, hay una opción de "no elegir en absoluto": usar un sistema de seguridad de confianza cero adecuado, que no afectará tanto el rendimiento. Sin embargo, son mucho más caros.

Definición de ataque de día cero

Los ataques de día cero son, aparentemente, los ataques cibernéticos que incluyen el uso de vulnerabilidades de día cero. El nivel de gravedad de estos ataques y el impacto en el objetivo pueden diferir, pero su imprevisibilidad es la característica principal de dichos ataques. Si bien puede proteger su sistema o red de ataques clásicos mediante infracciones conocidas o fallas de diseño, es imposible predecir el ataque de día cero.

La hoja de ruta exacta del ataque puede ser diferente. Los delincuentes pueden usar la infracción para aumentar los privilegios una vez y ejecutar su malware. Otra opción que se usa principalmente cuando los estafadores intentan infectar toda la red o implementar la amenaza persistente avanzada es crear una nueva cuenta con privilegios de administrador en la máquina local. Después de eso, los delincuentes suelen ocultar esa cuenta y usarla simultáneamente con el uso de las iniciales. Con la cuenta de administrador, son libres de hacer lo que quieran, desde recopilar la información de la PC infectada hasta fuerza bruta en las otras computadoras de la red o incluso en la controlador de dominio.

Exactamente, en la etapa en que se está propagando la fuerza bruta o el malware en la red, es bastante fácil detectar la presencia del malware si el especialista en seguridad sabe que algo está pasando. Sin embargo, los delincuentes que hacen algo más que cifrar los archivos con ransomware y pedir el rescate saben cómo eludir la posibilidad de ser detectados. Ofuscación, disfrazar la actividad como parte de un programa legítimo, crear la distracción: estas son solo las acciones básicas que los delincuentes pueden aplicar para llegar a su objetivo.

Prevención de ataques de día cero: cómo descubrir el peligro por adelantado

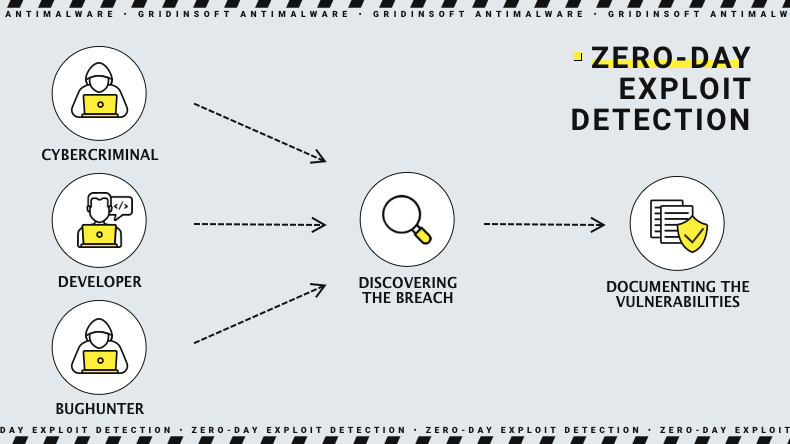

Como cualquier cosa relacionada con las funciones de cualquier aplicación, puede encontrar vulnerabilidades de día cero a través del análisis de código. La pregunta principal es quién hace ese análisis: ladrones, desarrolladores o cazadores de errores. Tal como resultaron las cosas, los ciberdelincuentes y los cazadores de errores tienen una recompensa mucho más material por su actividad en la búsqueda de exploits. Primero, reciba rescates y una gran primicia por vender los datos en Darknet, y segundo, reciba un pago por cada infracción encontrada. Mientras tanto, los desarrolladores reciben solo las cosas no materiales, como reconocer que su software es seguro de usar. Las pérdidas de reputación que resultan en la pérdida de usuarios no se sienten tan precisas como un fajo de billetes.

El análisis profundo es insuficiente para detectar el punto débil potencial. Mirar fijamente las filas de código no indicará exactamente cómo los delincuentes pueden usar la vulnerabilidad y qué beneficios traerá. Es por eso que el kit de instrumentos para cazadores de errores y piratas informáticos es casi el mismo. Los expertos que trabajan con esas cosas conocen los principales "concentradores de estrés" (lugares donde el programa accede a la red o solicita mayores privilegios), con mayor frecuencia los lugares de la brecha. No obstante, incluso descubrir la brecha y determinar qué ladrones pueden usarla no es suficiente para usarla en la naturaleza. Un ejército de programadores de los mercados de Darknet está listo para escribir un malware de explotación único por solo $ 10, y los antivirus regulares apenas lo detendrán con detecciones basadas en firmas.

¿Por qué aparecen las vulnerabilidades?

Los analistas de ciberseguridad no consideraron una sola razón para la aparición de vulnerabilidades. La mayoría de ellos son errores no intencionados; estos aparecen por falta de profesionalidad o por la falta de compañeros para comparar la base de código. A veces, los desarrolladores crean una función explotable para adaptarse a algunas necesidades actuales. Por ejemplo, existe la posibilidad de editar el Registro de Windows de forma remota, lo que fue bastante útil en los años 90. En la época de Windows 95/98, había muchas razones para configurar algo en el registro, y la posibilidad de hacerlo para todas las computadoras con un solo clic era un desastre para los administradores del sistema. Desafortunadamente, los ciberdelincuentes aprovecharon esa "función" rápidamente hasta que esa función se configuró como "deshabilitada" de forma predeterminada. Sin embargo, a veces lo habilitan; es útil para crear un acceso de puerta trasera multifuncional.

En algunos casos excepcionales, las infracciones se crean intencionalmente, principalmente para usarlas para las necesidades del desarrollador. Tal brecha es rara, y su presencia suele ser bastante difícil de detectar. Sin embargo, el escándalo estalla exponencialmente a medida que se destapa. Si bien las vulnerabilidades comunes no son tan críticas para la reputación de la empresa, las intencionales son como una bomba nuclear para la reputación de la empresa.

La lista de los programas más explotables:

- Microsoft Outlook

- Microsoft Word

- Microsoft Excel

- Estreno de Adobe

- Adobe Creative Cloud

- Adobe Photoshop

- Apache puntales 2

- Pulse Connect Seguro

Ejemplos de exploits de día cero

El mundo de la ciberseguridad fue testigo de numerosos ejemplos de exploits de día cero. Algunos de ellos fueron utilizados con éxito por los ciberdelincuentes, pero la mayoría fueron detectados y corregidos antes de que lo hicieran los delincuentes. Repasemos los casos más notorios.

- Log4 Shell. Una vulnerabilidad infame que apareció a finales de 2022, y fue utilizado con éxito por los ciberdelincuentes en varios ataques. La vulnerabilidad en el mecanismo de registro permitió al atacante obligar al servidor a ejecutar el código malicioso mientras leía los registros. Los delincuentes pudieron poner ese código en los registros mientras interactuaban con aplicaciones basadas en Java. Aunque la vulnerabilidad inicial - CVE-2021-44228 - se corrigió con un parche instantáneo, el otro apareció en ese parche - CVE-2021-45046. Esta vulnerabilidad ya ha llevado a cientos de empresas a pérdidas de dinero y probablemente seguirá circulando durante varios años. Sin embargo, merece la relación CVSS de 10/10.

- Se filtró LinkedIn a través de CVE-2021-1879. La vulnerabilidad en una cadena de productos de software de Apple, en particular iOS 12.4-13.7 y watchOS 7.3.3, permitió el secuencias de comandos entre sitios (XSS). Esa brecha se utilizó para robar la información de unos 700 millones de usuarios. Una gran parte de los -500 millones- se puso a la venta. La información filtrada incluía direcciones de correo electrónico, registros de redes sociales, números de teléfono y detalles de geolocalización. Dicha información puede ser útil para el phishing selectivo con el uso de perfiles falsificados en las redes sociales.

- Vulnerabilidad de Zoom Video RCE. La brecha que hizo posible ejecutar el código en los dispositivos conectados a una conferencia fue descubierta y utilizada en medio de la primera ola de la pandemia de coronavirus. Desde que Zoom se convirtió en una solución educativa y de videoconferencia viral, la superficie de ataque potencial parecía ser ilimitada. CVE-2020-6110 tocó las versiones de Zoom 4.6.10 y anteriores.

¿Cómo evitar exploits y ataques de día cero?

La ausencia de la capacidad de saber de dónde puede provenir el peligro hace que la mayoría de los consejos sean mucho menos efectivos. Cuando sabes por dónde intentará abrirse paso el enemigo, puedes suponer cómo lo hará y cómo se defenderá. Mientras tanto, contrarrestar los días 0 con métodos bien conocidos es más como luchar contra molinos de viento. No hay mucho que puedas hacer precisamente contra este tipo de amenazas. Por lo tanto, enumeraremos solo las formas más efectivas de contrarrestar el malware de día cero.

- Aplicar el uso de EDR avanzado con política de confianza cero. Muchas soluciones EDR ofrecen un modelo flexible, en el que configura en qué aplicaciones confiar. Sin embargo, no hay otra forma además de la paranoica en la protección contra infracciones de día cero. Si quieres estar seguro de que ni los programas conocidos ni las cosas extrañas de GitHub se convertirán en parte del ataque, es mejor controlar cada uno con la máxima diligencia. Casi el 74 % de 0 Los ciberataques relacionados con el día sortearon con éxito los antivirus "normales".

- Actualice su software con la mayor frecuencia posible. Las infracciones de día cero se vuelven regulares después de ser descubiertas, pero nunca pierden efectividad. Como dicen las estadísticas reales, en Q1 2021 casi El 25 % de las empresas seguían siendo vulnerables al virus WannaCry, un malware que se hizo mundialmente conocido cuando apareció en 2017. Las empresas están retrasando las actualizaciones de software por diferentes motivos: incompatibilidad de hardware, quejas sobre la interfaz de las nuevas versiones y el rendimiento general de la aplicación. Sin embargo, es mejor soportar esos problemas o encontrar otro software que seguir usando cosas obsoletas que pueden explotarse fácilmente.