Investigaciones recientes revelan que una parte importante de las instancias de firewall de SonicWall están siendo susceptible a ataques. En particular, Dos vulnerabilidades pueden provocar la ejecución remota de código. (ICE) y ataques DoS. Desgraciadamente, No hay parches oficiales disponibles en este momento., obligar a los clientes a buscar una solución alternativa.

Descubriendo los defectos

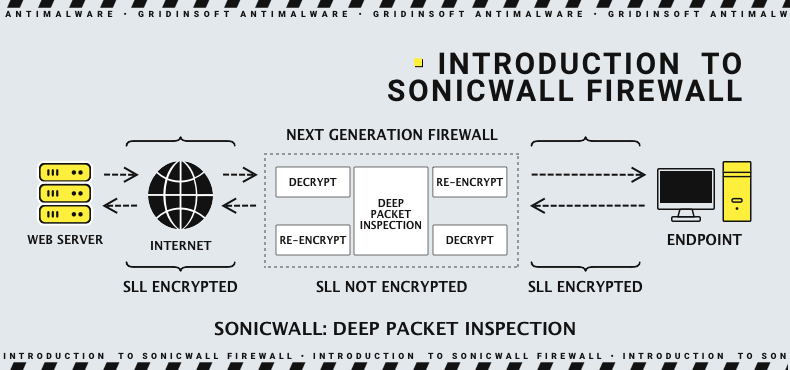

Las vulnerabilidades en cuestión son principalmente dos problemas de desbordamiento de búfer basados en pila identificados como CVE-2022-22274 y CVE-2023-0656.. Estas vulnerabilidades fueron descubiertas en la serie de SonicWall 6 y 7 cortafuegos de próxima generación (NGFW) dispositivos. El primero fue revelado en marzo. 2022, mientras que este último salió a la luz un año después, en marzo 2023. La naturaleza crítica de estas vulnerabilidades, especialmente CVE-2022-22274 con una puntuación CVSS de 9.4, no puede ser subestimado.

En ambos casos, las vulnerabilidades surgen debido a una validación de entrada inadecuada para las solicitudes HTTP recibidas por el firewall. Esta falta de validación permite a los atacantes enviar solicitudes maliciosas que el firewall no está equipado para manejar, lo que lleva a un desbordamiento del buffer. También, La explotación de estas vulnerabilidades requiere que las interfaces de administración de los dispositivos SonicWall estén expuestas a Internet.. Esta exposición aumenta el riesgo de ataques ya que permite acceso remoto, atacantes no autenticados para atacar las vulnerabilidades.

obispo zorro, una empresa de ciberseguridad, Dispositivos SonicWall escaneados recientemente con interfaces de control orientadas a Internet. Fuera de 233,984 dispositivos, 178,637 (76%) eran susceptibles a al menos una vulnerabilidad, y 146,087 dispositivos (62%) eran vulnerables a ambos errores. Además, estos 146,087 Los dispositivos son susceptibles a una vulnerabilidad que se reveló públicamente hace casi dos años..

Consecuencias de la vulnerabilidad

La exposición de tal número significativo de cortafuegos a posibles ataques es alarmante, particularmente dada la base de clientes de SonicWall, que se extiende sobre 500,000 empresas en más de 215 países. También, las vulnerabilidades identificadas en más de 178,000 Los firewalls de SonicWall pueden tener varias consecuencias graves:

| Dispositivos vulnerables a: | Contar | Porcentaje del total |

| CVE-2022-22274 | 146,116 | 62% |

| CVE-2023-0656 | 178,608 | 76% |

| Ambos CVE | 146,087 | 62% |

| Al menos un CVE | 178,637 | 76% |

Negación de servicio (Del) Ataques

La principal amenaza que plantean estas vulnerabilidades es la capacidad de los atacantes de realizar ataques DoS. Esto puede provocar que los cortafuegos afectados dejen de responder o colapsen., interrumpiendo así los servicios de red que protegen. En un escenario DoS, Las funciones críticas de la red podrían detenerse., impactando las operaciones comerciales, comunicación, y acceso a recursos digitales esenciales.

Ejecución remota de código (ICE) Riesgos

Aunque la principal preocupación son los ataques DoS, También existe la posibilidad de ejecución remota de código.. Si es explotado, esto podría permitir a los atacantes ejecutar código malicioso arbitrario en el dispositivo afectado. Este escenario es particularmente alarmante porque podría permitir a los atacantes obtener acceso no autorizado a los recursos de la red., manipular datos, o establecer un punto de apoyo para futuros ataques dentro de la red.

Respuesta Inmediata y Mitigación

En respuesta a estos hallazgos, se recomiendan medidas urgentes. Se recomienda a los usuarios de SonicWall NGFW que eliminen inmediatamente la interfaz de administración web del dispositivo del acceso público y que actualizar el firmware del firewall a la última versión. Se ha desarrollado un script de prueba para determinar la vulnerabilidad de un dispositivo a estos fallos sin provocar un fallo.. También te recomendamos los siguientes consejos.:

- Revise y actualice periódicamente las reglas de firewall y las políticas de seguridad.. Garantizar que sólo los puertos y servicios necesarios estén abiertos y accesibles.

- Utilizar sistemas de detección de intrusos (identificación) y sistemas de prevención de intrusiones (IPS) para monitorear el tráfico de la red en busca de actividades sospechosas y bloquear el tráfico malicioso.

- Realizar auditorías de seguridad periódicas y evaluaciones de vulnerabilidad de los dispositivos de red..

- Implementar segmentación de red para limitar la propagación de un ataque dentro de la red..

- Si necesario, Consulte a expertos en ciberseguridad para obtener asesoramiento sobre cómo proteger su red y garantizar que todas las estrategias de mitigación se implementen de manera efectiva..