¿Qué es un DDoS?

DDoS es la abreviatura de "denegación de servicio distribuida". Esta definición explica mucho sobre la esencia de esta situación. Primero, sin embargo, se deben presentar las razones, así como las formas de evitarlo. Entonces, antes que nada, hablemos de cómo funciona: le dará consejos para proteger el sitio web de cualquier ataque DDoS.

La denegación de servicio distribuida ocurre cuando el servidor recibe tantas solicitudes que no puede procesarlas. El servidor puede carecer de RAM o CPU, pero el efecto será el mismo: las páginas web no se abrirán con los siguientes números de error:

| 500 | Algo anda mal en el servidor, sin especificación más precisa; |

| 502 | respuesta no válida del servidor; |

| 503 | el servidor no está disponible temporalmente para manejar una solicitud; |

| 504 | se excedió el tiempo de respuesta del servidor; |

| 509 | el host recibe más tráfico del que puede manejar el sitio; |

| 520 | el servidor devuelve un error desconocido; |

| 521 | el servidor del sitio web original no está disponible para el servidor intermediario (generalmente Cloudflare); |

| 522 | conexión agotada; |

| 523 | el servidor intermediario (el mismo Cloudflare) no puede conectarse a su servidor host; |

| 524 | Se agotó el tiempo de espera de la conexión a través del servidor de Cloudflare. |

¿Cómo realizar un ataque DDoS?

Sobrecargar el servidor no es fácil, sobre todo si hablamos de páginas de grandes empresas o servicios online. Más de una docena de servicios de Google, Netflix, Amazon y Microsoft reciben cientos de miles de solicitudes por minuto y sus servidores funcionan sin problemas. La configuración adecuada del enrutamiento de respuesta y el alquiler o la construcción de más servidores harán que su servicio esté disponible para más clientes, además de ser más sostenible ante cualquier sobrecarga.

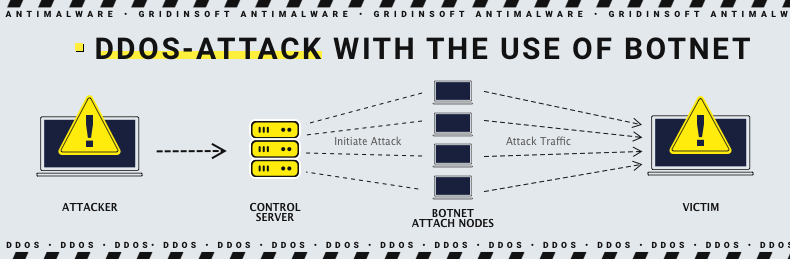

Los ciberdelincuentes que cometen ataques DDoS no están inventando nada nuevo. La esencia de este tipo de ciberataque es crear una enorme cantidad de solicitudes que sobrecargan el servidor. Estos ataques generalmente se llevan a cabo con la ayuda de botnets, grupos de computadoras infectadas con un virus que las convierte en "zombis". Estas máquinas (algunas de las botnets descubiertas tenían más de 100 000 computadoras) se controlan desde un único centro de comando. Los delincuentes pueden pedirles que envíen solicitudes a cualquier sitio, incluso a google.com. Tener la botnet, que es lo suficientemente grande, puede cerrar o dificultar la conexión incluso a recursos grandes y conocidos.

A veces, las personas realizan ataques DDoS no intencionales cuando la multitud envía muchas solicitudes al mismo servidor. Por ejemplo, es posible que haya presenciado una situación de este tipo durante las elecciones de 2020 en los EE. UU., cuando la gente abrió masivamente el sitio fec.gov (donde se publicaron los resultados oficiales), lo que provocó ciertos problemas debido a la sobrecarga del servidor.

Tipos de ataques DDoS

Aunque todos los ataques DDoS se basan en botnets y se cometen con un único objetivo final, difieren en la creación de un tráfico excesivo. El servidor maneja decenas de procesos diferentes relacionados con una sola solicitud simultáneamente. Malformado uno de ellos, lo que provocará un aumento de la carga, es uno de los métodos más populares. Sin embargo, el poder de DDoS no está solo en los parámetros modificados de una solicitud, sino también en el número de esas solicitudes.

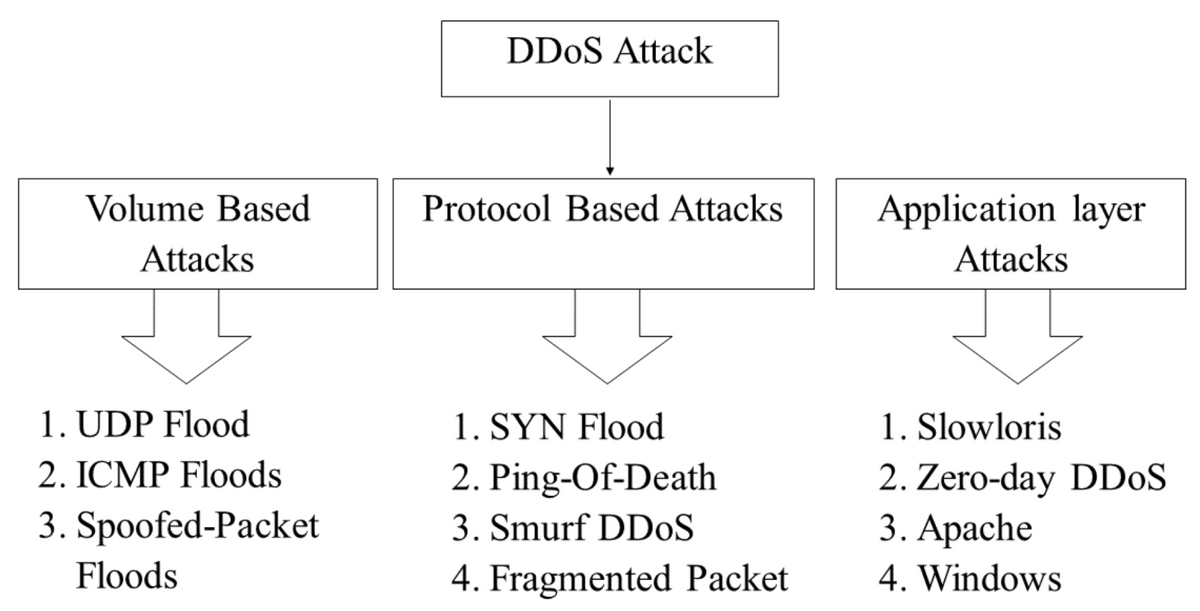

Entonces, ¿qué hace que la solicitud regular sea tan difícil de manejar? Los ciberdelincuentes que cometen ataques DDoS disponen de una amplia gama de herramientas. Los expertos dividen estos métodos en ataques basados en volumen, ataques de capa de aplicación y ataques de protocolo. Los primeros establecen claramente cómo se realizan; estos ataques son los más simples. Sin embargo, la eficiencia por sistema de ataque único para ataques basados en volumen es bastante baja. Estos ataques suelen necesitar redes de bots o usuarios mucho más grandes para llevarse a cabo.

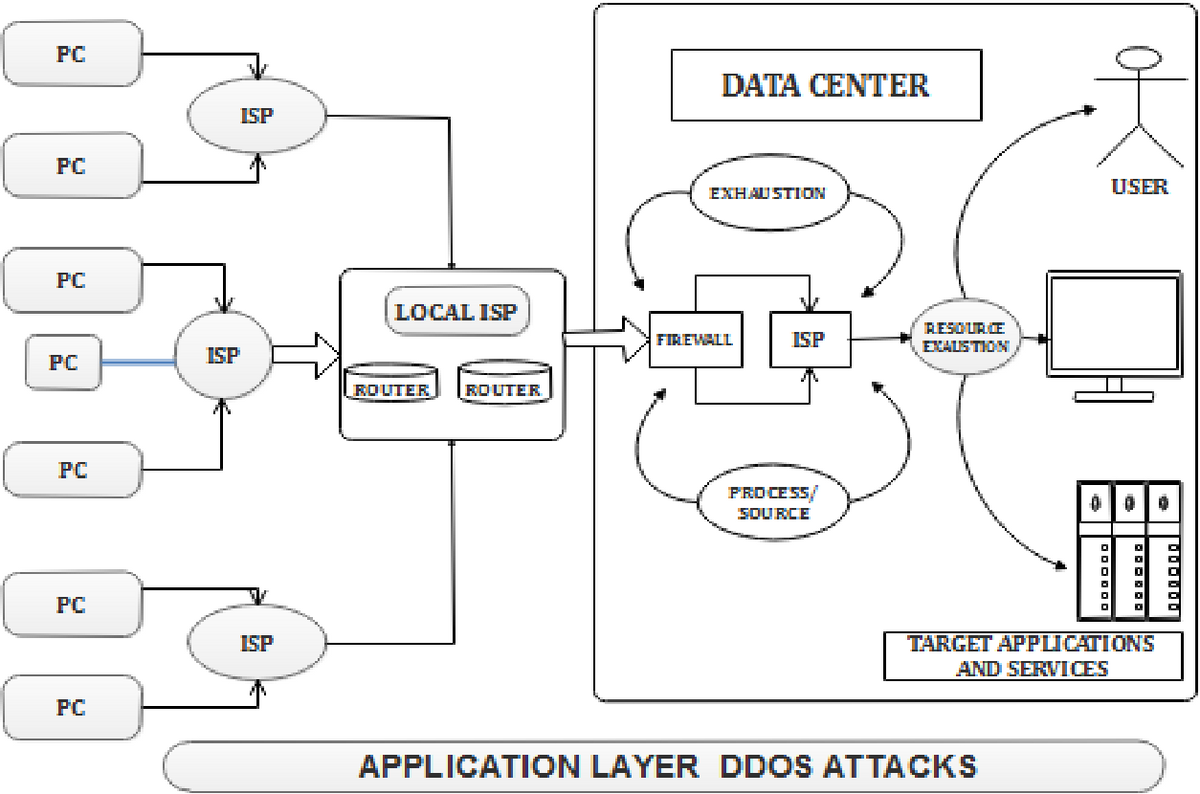

Ataques a la capa de aplicaciones

Los ataques a la capa de aplicación suponen el uso de vulnerabilidades en el sistema del servidor o software de aplicación en este servidor. En particular, una de las infracciones más utilizadas es el HTTP GET o solicitudes POST. Crear el flujo de estas solicitudes capaz de sobrecargar el sistema requiere muchos menos recursos que otros métodos. Además, ni siquiera necesita malformar los paquetes: los métodos HTTP predeterminados son lo suficientemente buenos. Sin embargo, son bastante difíciles de preparar ya que el ataque debe estar dirigido a una determinada configuración de servidor.

Ataques de protocolo

Los ataques de protocolo parecen ser el promedio entre los ataques de capa de aplicación y los basados en volumen. La eficiencia relativamente alta se combina con la facilidad de uso y una amplia variedad de métodos. Pings de muertes, ataques de paquetes fragmentados, spam SYN: eso es solo la superficie. Cada una de estas formas tiene una docena de subtipos que hacen posible encontrar la brecha de seguridad en cualquier sistema.

¿Cuánto duran los ataques DDoS?

Dos posibles plazos pueden detener el proceso de ataque DDoS. El primero es alcanzar el objetivo del ataque (lea a continuación), y el segundo es aplicar las medidas anti-DDoS de emergencia por parte de los mantenedores del servidor, o incluso ambos. Por ejemplo, La última cadena de ataques mundialmente conocida relacionada con la guerra en Ucrania duró casi una semana desde el comienzo de la guerra. Una docena de recursos gubernamentales rusos y ucranianos, sitios de agencias de medios y bancos no estaban disponibles. Los atacantes alcanzaron su objetivo, pero probablemente tenían la intención de mantener los sitios inactivos el mayor tiempo posible. Mientras tanto, durante esta semana, los mantenedores del sitio web lograron lidiar con el exceso de tráfico, mediante prohibiciones de conexión o filtrado de tráfico. Ambas partes hicieron su trabajo: los atacantes destruyeron con éxito los sitios y los administradores del sistema replicaron el ataque.

Sin embargo, el verdadero éxito de los acusados es sólo cuando el ataque no afecta al sitio web. Por supuesto, no puede hacer nada, y los script kiddies poco calificados aún no lograrán sacudir su sitio web. Pero el ataque real, orquestado por piratas expertos, requiere algunas tecnologías reales para contrarrestarlo.

¿Cómo se protegen los sitios web de los ataques DDoS?

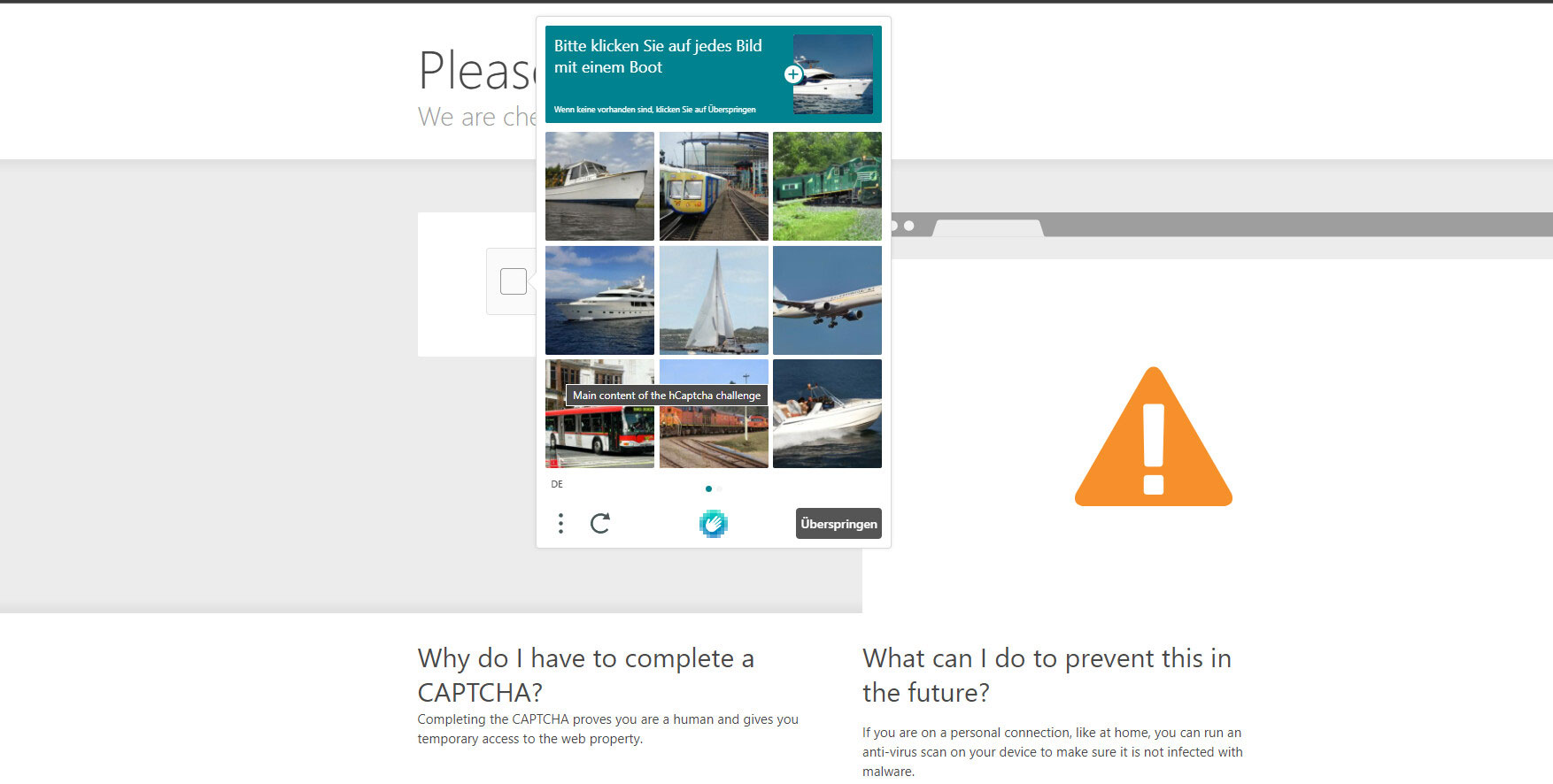

El primer ataque DDoS ocurrió durante la semana del 7 de febrero de 2000 . Este ataque fue cometido por un niño de 15 años que realizó una serie de ataques contra los servicios de comercio electrónico, incluidos Amazon y eBay. Desde entonces, los administradores de sistemas han descubierto muchas formas posibles de prevención de DDoS. Uno de los más populares y conocidos es la resolución de captchas. Cuando haces muchos clics, al igual que una computadora de una botnet que intenta sobrecargar el servidor con solicitudes, un sistema único te pide que resuelvas el captcha.

Otra forma generalizada de disminuir la carga potencial del servidor es evitar cualquier solicitud del bot. Servicios como Cloudflare llevan la solicitud a su sitio web primero y ofrecen el " visitante” para resolver el mismo captcha. Este método es mucho más eficaz que la resolución de captcha mencionada anteriormente, ya que los bots no pueden llegar al punto final del ataque.

Por supuesto, un elemento esencial es la optimización de back-end. El back-end mal diseñado puede causar problemas incluso cuando nadie ataca su sitio. Sin embargo, al optimizar el código, aumentará el límite superior de solicitudes para el período y ahorrará una cantidad significativa de dinero que gastaría en actualizaciones del servidor.

Ataques DoS y DDoS: ¿cuál es la diferencia?

Hay un cuñado de los ataques DDoS, que es menos conocido, pero aún se encuentra en el mundo real. Ataques de denegación de servicio significan la creación de una cantidad abrumadora de tráfico dirigido a una determinada máquina o red pequeña. Inundar la red o la máquina requerirá mucho menos esfuerzo que un sitio bien hecho con servidores distribuidos y protección anti-DDoS. Dichos ataques pueden aplicarse para suspender el trabajo de una pequeña empresa o simplemente para molestar a un determinado usuario.

Los ataques DoS no requieren un software específico ya que la mayoría de los objetivos de este tipo de ataques no están protegidos en absoluto. Los administradores del sistema pueden aplicar algunas medidas restrictivas, pero es demasiado costoso salvar una red pequeña con cosas anti-DDoS completas y serias. Es por eso que esos ataques generalmente tienen éxito. Afortunadamente, debido a la baja rentabilidad de estos ataques, no son tan populares.

Ejemplos de DDoS

La mejor demostración de cómo funciona y cómo contrarrestarlo es revisar los casos de ataque pasados o en curso. Afortunadamente para la claridad científica, hubo muchos ataques en los últimos años para revisar. El primero y el último es la cadena anterior de ataques DDoS en sitios gubernamentales rusos y páginas web de bancos comerciales. Lo peculiar de este ataque es que lo realizaron en su totalidad voluntarios. Los usuarios tenían la intención de ofrecer sus computadoras y teléfonos móviles a los actores de amenazas que crean el flujo de tráfico utilizando scripts especiales. Este ataque tomó alrededor de 9,8 Tbps de ancho de banda, que es una tasa promedio en 2026.

Otro ejemplo es sobre el registro pero también está relacionado con una empresa rusa. Yandex, la compañía de Internet todo en uno apodada Google rusa, informó un ataque DDoS de récord mundial. Debido al aviso de la empresa, sufrieron un flujo de 22 millones de solicitudes por segundo. Incluso Cloudflare, la empresa que se ocupa del tráfico excesivo como su pan y mantequilla, dijo que solo había presenciado un ataque de 17,2 millones de RPS. Ese ataque se midió en solicitudes por segundo porque se cometió con métodos basados en el volumen. Los actores de amenazas intentaron interrumpir la accesibilidad del sitio web realizando demasiadas solicitudes y fallaron: Yandex no experimentó ningún problema.

Últimos ataques DDoS:

- CVE-2025-21605 Redis DoS Vulnerability Discovered, Patch Now

- GorillaBot: Advanced Mirai Variant Targeting IoT Devices with Enhanced DDoS Capabilities

- Threat Actor Behind X DDoS Attack Revealed

- Ubiquiti G4 Vulnerability Discovered, Allowing for DDoS Attacks

- IP Stresser & DDoS Booter

- Sierra AirLink Vulnerabilities Expose Critical Infrastructure

- SLP DDoS Amplification Vulnerability Actively Exploited

- Mirai variant "Pandora" infects Android TV for DDoS attacks.