Citrix pudo parchear una vulnerabilidad de día cero, mientras Adobe advierte sobre ataques utilizando ColdFusion Zero-Day y lanza una actualización urgente que casi soluciona el problema. No obstante, la historia aún no ha terminado, como estas vulnerabilidades todavía están explotadas.

Vulnerabilidades de día 0 de Citrix y Adobe Patch

Simultáneamente, Los productos de dos empresas se vieron afectados vulnerabilidades críticas que permitía a los delincuentes la ejecución remota de código malicioso. Citrix y Adobe son bien conocidos en el mercado del software, así que no es necesario presentarlos. La vulnerabilidad en Citrix NetScaler tiene un CVSS de 9.8 fuera de 10, permitiendo la ejecución de código sin autenticación. En julio 18, citrix dijo había parcheado las vulnerabilidades. Sin embargo, Es probable que los atacantes hayan tenido tiempo de explotarlos..

Adobe lo está haciendo un poco peor en este sentido. Adobe ColdFusion, un popular lenguaje de programación del lado del servidor, enfrenta vulnerabilidades críticas. Estas vulnerabilidades se señalan como CVE-2023-38203 con un nivel de gravedad de 9.8 fuera de 10 y CVE-2023-29298. Esto permite que un atacante no autenticado ejecute código arbitrario en un servidor vulnerable. La empresa pronto lanzó un parche que se suponía que solucionaría las vulnerabilidades. Sin embargo, el parche proporcionado por Adobe para CVE-2023-29298 en julio 11 esta incompleto, lo que significa que los remedios contra CVE-2023-29298 no existen actualmente.

Además, Los expertos descubrieron que la vulnerabilidad que Adobe parchó unos días antes en realidad era CVE-2023-38203 y no CVE-2023-29300. La empresa de seguridad cometió un error al liberar sin querer una vulnerabilidad crítica de día cero para los usuarios que ya se enfrentan a la amenaza que supone el parche incompleto. Project Discovery eliminó rápidamente la publicación de divulgación, y Adobe solucionó la vulnerabilidad dos días después. A propósito, la vulnerabilidad CVE-2023-29300 también tiene una clasificación de gravedad de 9.8.

Consecuencias

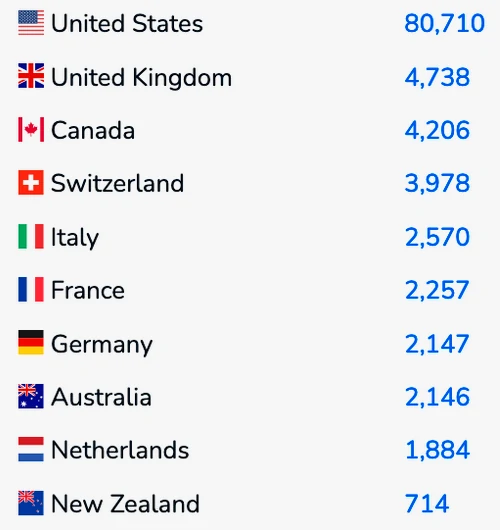

Si bien es imposible estimar el daño potencial de estas vulnerabilidades, se puede comparar con las vulnerabilidades MOVEit y GoAnywhere. Lo anterior resultó en 357 organizaciones individuales estando comprometido, mientras que este último afectó encima 100 organizaciones. Sin embargo, Desde entonces, ambas organizaciones han lanzado parches.. Lo que significa que los usuarios sólo pueden esperar que el problema se solucione pronto..

Cómo protegerse contra las vulnerabilidades?

Protegerse contra las vulnerabilidades implica adoptar medidas y prácticas proactivas de ciberseguridad. Aquí hay algunos pasos que puede seguir para mejorar su seguridad.:

- Mantenga el software actualizado. Debes actualizar periódicamente tu sistema operativo, aplicaciones, y software antivirus. Los desarrolladores lanzan actualizaciones para parchear las vulnerabilidades de seguridad, por lo que mantenerse actualizado es crucial.

- Utilice contraseñas seguras. Las contraseñas seguras ayudarán a evitar el compromiso por fuerza bruta. Además, considere usar un administrador de contraseñas para almacenar y administrar sus contraseñas de forma segura.

- Habilite la autenticación multifactor. Agregar MFA (autenticación multifactor) proporciona una capa adicional de seguridad al requerir verificación adicional (como un código enviado a tu teléfono). Será una barrera diferente e insuperable para los intrusos.

- Utilice soluciones de protección. Potente software antivirus es integral para complementar las recomendaciones anteriores. En caso de intentar infectar el sistema, Neutralizará la amenaza antes de que pueda causar daño..

- Manténgase al tanto de las noticias de seguridad. Finalmente, Manténgase informado sobre las últimas amenazas a la ciberseguridad y las mejores prácticas para adaptar sus defensas en consecuencia..

Aunque no existe tal cosa como 100% proteccion, implementar estas medidas puede reducir significativamente su riesgo y dificultar que los atacantes aprovechen las vulnerabilidades.