El notorio grupo conocido como Agua Curupira ha desató una nueva ola de amenazas a través de su sofisticado malware, Pikabot. Esta campaña amenazadora, se propaga principalmente a través del spam de correo electrónico, destaca un Escalada alarmante de ciberataques. Se dirige a víctimas desprevenidas con correos electrónicos engañosos., lo que conduce a acceso no autorizado y posibles violaciones de datos.

Campañas de spam por correo electrónico de Water Curupira

Agua Curupira, uno de los conocidos operadores detrás de Pikabot, han sido fundamentales en varias campañas. Es principalmente tiene como objetivo implementar puertas traseras como Cobalt Strike, que terminan con el ransomware Black Basta. Inicialmente involucrado en campañas de spam DarkGate e IcedID., Desde entonces, el grupo ha cambiado su centrarse exclusivamente en Pikabot.

El mecanismo de Pikabot

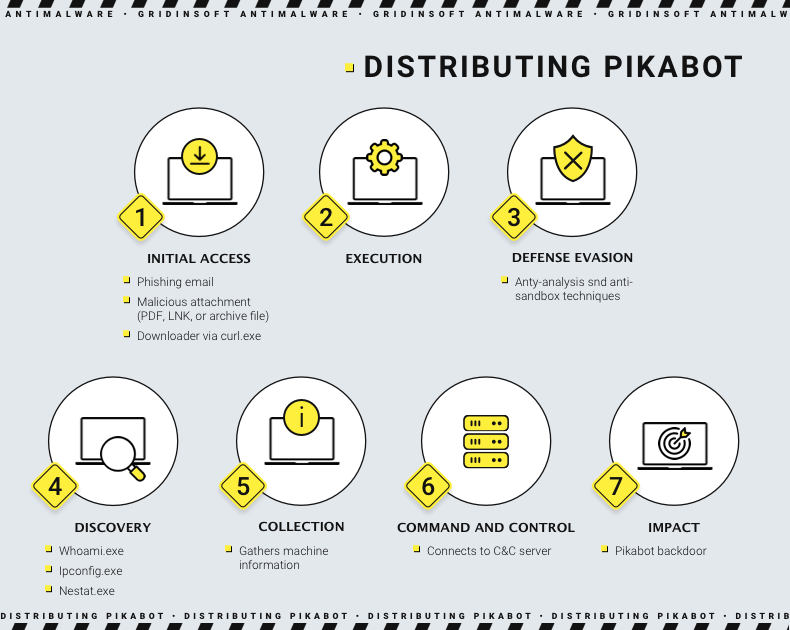

Pikabot opera a través de dos componentes principales, una característica distintiva que mejora sus capacidades maliciosas. El cargador y el módulo central permiten unauthorized remote access y ejecución de comandos arbitrarios a través de una conexión con un comando y control (C&C) servidor.

El principal método de infiltración del sistema de Pikabot implica Correos electrónicos no deseados que contienen archivos o archivos PDF adjuntos.. Estos correos electrónicos están hábilmente diseñados para imitar hilos de comunicación legítimos.. Utilizan técnicas de secuestro de subprocesos para aumentar la probabilidad de que los destinatarios interactúen con enlaces o archivos adjuntos maliciosos. Los archivos adjuntos, Diseñado como archivos protegidos con contraseña con un archivo IMG o como PDF, están diseñados para implementar la carga útil de Pikabot.

Impacto del sistema

Una vez dentro del sistema objetivo, Pikabot demonstrates a complex y proceso de infección de múltiples capas. Emplea JavaScript ofuscado y una serie de comandos de ejecución condicional., junto con repetidos intentos de descargar la carga útil de fuentes externas. El módulo principal de Pikabot tiene la tarea de recopilar información detallada sobre el sistema., cifrando estos datos, y transmitiéndolo a una C&servidor C para uso potencial en más actividades maliciosas.

Otra capa de acciones traviesas de Pikabot es la capacidad de servir como cargador/gotero. El malware utiliza varias técnicas clásicas., como conexión de DLL e inyección de código shell. También, es capaz de lanzamiento sencillo de archivos ejecutables, que es adecuado para ciertos casos de ataque. Entre otras amenazas, Pikabot es particularmente conocido por difundir la puerta trasera Cobalt Strike.

Recomendaciones

Para protegerse contra amenazas como Pikabot, que es difundido por Agua Curupira a través de correo spam, aquí hay algunas recomendaciones clave:

- Coloca siempre el cursor sobre los enlaces para ver a dónde conducen antes de hacer clic.

- Tenga cuidado con las direcciones de correo electrónico desconocidas, discrepancias en los nombres de correo electrónico y remitente, y correos electrónicos de empresa falsificados.

- Para correos electrónicos que dicen ser de empresas legítimas, verificar la identidad del remitente y el contenido del correo electrónico antes de interactuar con cualquier enlace o descargar archivos adjuntos.

- Mantén tu sistema operativo y todo el software actualizado con los últimos parches de seguridad.

- Copia de seguridad constante de datos importantes a una ubicación externa y segura, garantizar que pueda restaurar la información en caso de un ciberataque.

- Edúcate a ti mismo y a tu empresa. Manténgase actualizado con las últimas noticias cibernéticas para mantenerse a la vanguardia.