¿Qué es Backdoor?

Backdoors es una gran subespecie de virus, que se ha utilizado para diferentes objetivos a lo largo de los últimos 10 años. Por supuesto, los ejemplos de malware que supuestamente tenían las mismas funciones que las puertas traseras aparecieron incluso antes, pero nadie los clasificó exactamente como puertas traseras. Por su naturaleza, las puertas traseras son malware universal que puede actuar de manera diferente de un caso a otro. Por lo tanto, aquí está la explicación de cómo un solo virus puede ser tan omnipotente.

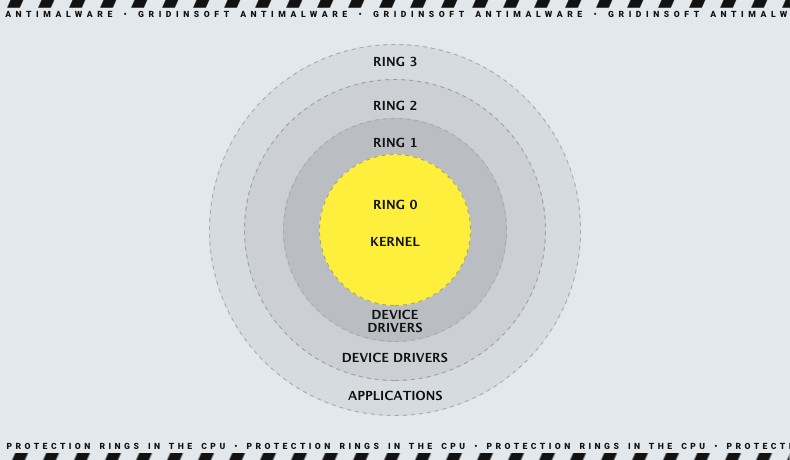

El virus de puerta trasera se integra intensamente en el sistema de la víctima. A diferencia de la mayoría de los otros virus, las puertas traseras se infiltran en la computadora como un controlador. De acuerdo con el sistema de anillo jerárquico, los controladores se ubican en el anillo 2 y se ejecutan con mayor prioridad que el sistema operativo. Todo lo que se ejecuta en Ring 2 puede controlar todos los procesos que se encuentran en Ring 3 y Ring 4, donde se ejecuta el sistema operativo y el software instalado. Por lo tanto, integrar un virus en un nivel tan profundo significa obtener el control de todo el sistema. Las puertas traseras son solo un ejemplo de una docena de otros virus que aprovechan esa capacidad. Un ejemplo perfecto de software de riesgo que se integra a nivel de controlador es una herramienta de pirateo Mimikatz.

Entonces, ¿qué pueden hacer las puertas traseras?

¿Has visto alguna vez que el puntero del ratón se mueve sin tu orden? Hizo esto mientras permitía que el administrador del sistema configurara su computadora a través de una herramienta de acceso remoto. Entonces imagina que alguien puede conectarse a tu PC sin tu intención y hacer lo que quiera. Los piratas informáticos pueden obtener cualquier archivo almacenado en su computadora, suspender e iniciar cualquier proceso; puede sentirse como el propietario de una PC. En algunos casos, los ciberdelincuentes pueden incluso iniciar su PC de forma remota, por lo que ni siquiera debe encenderlo usted mismo.

Por lo tanto, los estafadores que controlan el virus pueden administrar su computadora de forma remota de la manera que deseen. No hay un escenario estricto de cómo será la situación. Las puertas traseras, especialmente las variantes livianas de las mismas, a menudo se usan para desplegar la red de bots. Las computadoras infectadas con el virus de puerta trasera se ejecutan en un llamado "zombie mode": son utilizados como de costumbre por sus propietarios reales hasta que reciben un comando del servidor de control. Luego, esas máquinas inician spam o ataques DDoS, usando la cuenta de su propietario legítimo como un disfraz. Seguramente te sorprenderá que estés baneado en sitios web o foros en línea que nunca has visitado.

La capacidad de usar una computadora le permite instalar los programas que desee. Por lo tanto, los ladrones cibernéticos a menudo usan la puerta trasera actualmente activa para inyectar varios otros programas maliciosos en su sistema. Eso no significa que cada caso de puerta trasera conducirá a otra inyección de virus, pero la posibilidad siempre está ahí.

Ataques de puertas traseras en 2026:

- FakeUpdate Campaign Spreads WarmCookie Virus in France

- GuptiMiner Use eScan to Spread Miners and Backdoors

- XZ Utils Backdoor Discovered, Threating Linux Servers

- BianLian Exploits TeamCity Vulnerability to Deploy Backdoors

- LitterDrifter - Russia’s USB Worm Targeting Ukrainian Entities

- Mirai variant "Pandora" infects Android TV for DDoS attacks.

- Gozi and IcedID Trojans Spread via Malvertising

- FIN8 Updated Sardonic Backdoor to Deliver Noberus Ransomware

¿Cómo funciona el virus de puerta trasera?

Como ya puede concluir, todas las puertas traseras tienen detalles similares con las herramientas de administración remota. Los antivirus detectan exactamente algunas de las herramientas remotas ilegales como puertas traseras. Otorgan acceso a las personas que lo controlan, pero lo hacen de manera diferente a las herramientas de administración remota. El malware utiliza exploits en varios elementos del sistema para realizar esta acción. Desafortunadamente, Windows está lleno de varias vulnerabilidades, por lo que los delincuentes pueden entrar en su sistema incluso si tiene instalados los últimos parches de seguridad.

Después de ser inyectado, la puerta trasera ajusta el sistema para hacer que el "entorno" sea más cómodo para uso futuro. Para ello, el virus añade una conexión específica mediante el envío del comando a través de la línea de comandos, cambia las claves de registro y modifica la configuración de seguridad. Si bien el primer acto es bastante fácil de entender, se deben explicar la clave de registro y los cambios de seguridad.

Hay una característica obsoleta en Windows que le permite editar el registro desde la computadora remota. Esta capacidad es una fuente perfecta para la explotación, por lo que los estafadores rara vez se olvidan de activarla. La edición remota del registro permite a los estafadores agregar sus claves de registro y editar las existentes incluso sin ingresar al modo de acceso remoto; pueden usar un símbolo del sistema.

La seguridad es una de las partes más vulnerables de Windows. Si bien la mayoría de los antivirus son solo aplicaciones, Microsoft Defender es una parte profundamente integrada del sistema. El sistema operativo lo administra a través de las reglas establecidas en las Políticas de grupo. Se puede deshabilitar a través de esta configuración con varios clics, y los creadores de virus conocen esa capacidad. El malware evita que Defender evite la alarma: un antivirus incorporado tiene bases de datos de detección bastante buenas, a pesar de ser extremadamente poco confiable. Un día, puede descubrir que su Defender está "dormido" y nada puede despertarlo.

Read also: How to Remove Trojan:Win32/Malgent!MSR from Windows 11

¿Puedo detectar yo mismo el virus de puerta trasera?

Apenas entenderá si su computadora está infectada cuando la puerta trasera está bien diseñada y se usa correctamente. La única oportunidad es cuando los delincuentes que administran el virus se conectan a su PC y comienzan las acciones. Verá que las ventanas de la consola se abren de forma caótica, el puntero se mueve y las aplicaciones se abren sin intención. Pero en la mayoría de los casos, los estafadores esperan una semana antes de usar una computadora recién infectada para sus propósitos. A través de ese término, recopilan información sobre las horas de actividad del usuario propietario de esta PC.

Sin embargo, si hablamos de las puertas traseras que agregan la PC de la víctima a la botnet, no verá ningún síntoma. Estos virus son lo suficientemente sigilosos para funcionar simultáneamente con la actividad habitual. La única señal que notará es probablemente una ralentización de la PC. No obstante, la mayoría de los usuarios no prestan mucha atención a la ralentización; es probable que culpen a Windows.

La mejor forma de detectar un virus tan impredecible es usar software antimalware. Ejemplos como Microsoft Defender no son adecuados por las razones mencionadas. Sin embargo, la detección de virus de puerta trasera es difícil y no todas las soluciones antivirus están preparadas. Para obtener la mejor protección, es probable que necesite tener un mecanismo de detección heurística en su herramienta de seguridad y obtener actualizaciones de las bases de datos de detección con la mayor frecuencia posible. GridinSoft Anti-Malware puede ofrecerle estos dos privilegios: sus bases de datos se actualizan cada hora y tiene una función de protección en ejecución, que utiliza el mecanismo heurístico para detectar malware.