En mayo 21, 2024 GitHub reveló una nueva falla de omisión de autenticación en su Enterprise Server. Codificado como CVE-2024-4985, es tan fácil de explotar que recibió la clasificación CVSS máxima de 10 de inmediato. El desarrollador ya lanzó los parches y posibles mitigaciones para la falla..

GitHub revela la vulnerabilidad de omisión de autenticación del Enterprise Server

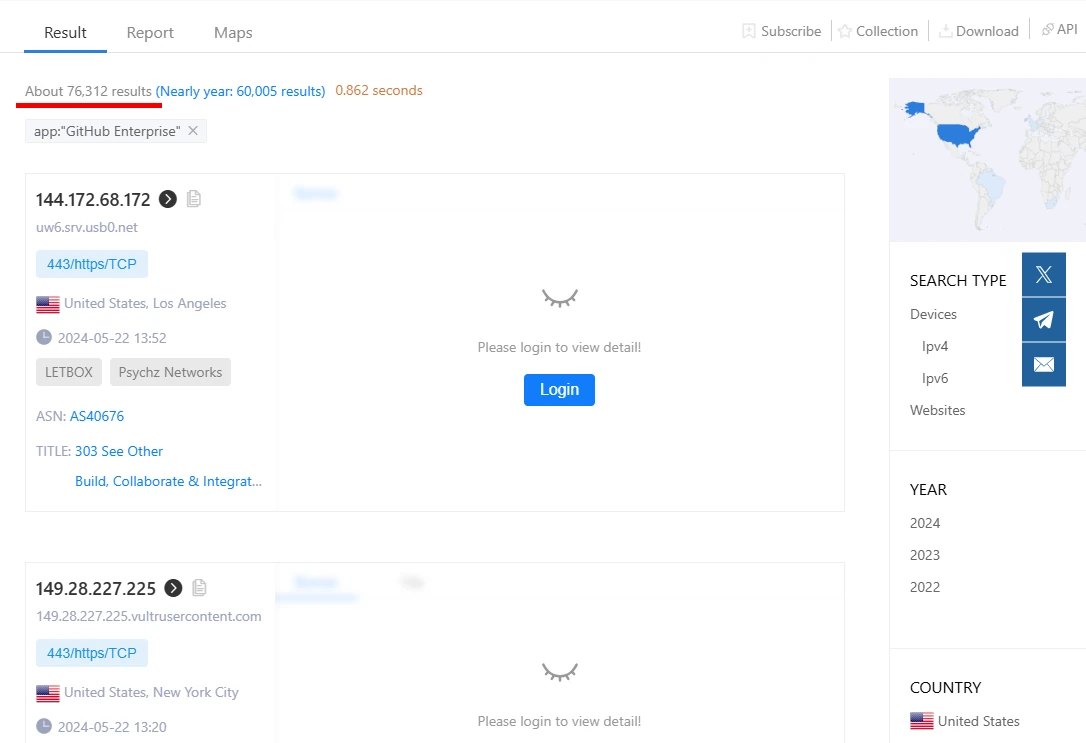

Más tarde en mayo 21, Desarrolladores de GitHub lanzó una nota con respecto a la vulnerabilidad recién descubierta en Enterprise Server (GHES). Se trata de una solución de desarrollo localizado y gestión de código que repite la funcionalidad de la nube. De hecho, esto hace que la vulnerabilidad sea mucho más peligrosa, pero hablaremos de eso más adelante. Las búsquedas a través del motor de búsqueda ZoomEye informan sobre más 70 mil instancias de Enterprise Server en todo el mundo, siendo la mayoría de ellos vulnerables.

El nuevo CVE-2024-4985 La falla proviene de la debilidad en el mecanismo de autenticación SAML, específicamente en su función opcional de afirmación cifrada. Fue descubierto bajo el programa Bug Bounty de GitHub. Por elaborar un mensaje de respuesta del sistema SAML, es posible hacer que el sistema piense que la autenticación se realizó correctamente, entonces deja entrar al adversario.

Los posibles resultados de un ataque exitoso son bastante graves., lo que definitivamente compensa la puntuación CVSS de 10/10. Teniendo en cuenta que Enterprise Server sugiere una instancia autohospedada de un repositorio de código de GitHub, Obtener acceso a él también significará obtener acceso a parte de la infraestructura de la red interna. El acceso al repositorio en sí es un terreno perfecto para un ataque a la cadena de suministro, y accediendo a los servidores, piratas informáticos puede causar daño a la propia empresa.

GitHub lanza correcciones para CVE-2024-4985

Otro detalle desafortunado de este defecto es que afecta bastantes versiones del servidor empresarial GitHub. El más nuevo 3.13 La versión de GHES es segura, pero todas las versiones anteriores son vulnerables. El desarrollador correcciones publicadas para una selección de versiones.

| Versión GHES | Fijado en |

|---|---|

| 3.12.3 y antes | 3.12.4 |

| 3.11.9 y antes | 3.11.10 |

| 3.10.11 y antes | 3.10.12 |

| 3.9.14 y antes | 3.9.15 |

| 3.8 y antes | No hay solución disponible |

También hay una opción de mitigación, confirmado por GitHub – deshabilitar las funciones de aserción cifrada. El componente defectuoso no está habilitado de forma predeterminada, entonces el problema no existe para aquellos que nunca lo habilitaron. Esta mitigación también será útil para los usuarios de versiones anteriores a 3.8, que no recibirá ninguna actualización.