Los investigadores de Microsoft han publicado un análisis detallado del malware de minería LemonDuck e informó que el malware multiplataforma continúa mejorando.

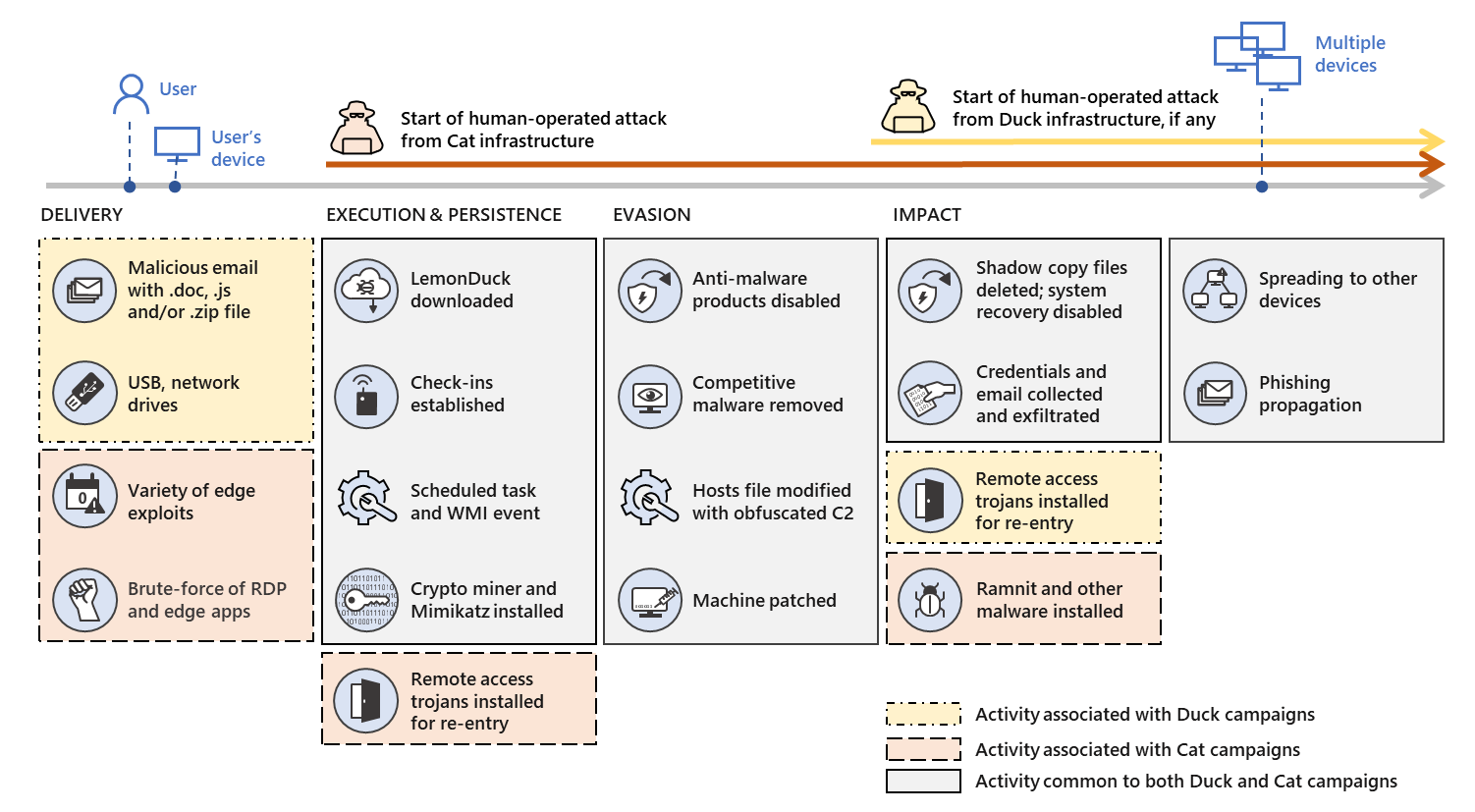

LemonDuck es capaz de atacar Windows y Linux, explota vulnerabilidades antiguas y utiliza varios mecanismos de distribución para mejorar la eficacia de sus campañas.

La actividad de LemonDuck se descubrió por primera vez en China en mayo 2019. Más tarde, en 2020, el malware comenzó a usarse señuelos relacionado con el COVID-19 por sus ataques, y más recientemente explotado ProxyLogon vulnerabilidades fijado en Microsoft Exchange para acceder a sistemas desprotegidos.

En general, LemonDuck busca dispositivos vulnerables a problemas como CVE-2017-0144 (EternoAzul), CVE-2017-8464 (LNK RCE), CVE-2019-0708 (azulmantener), CVE-2020-0796 (SMBfantasma), CVE-2021-26855 (Inicio de sesión proxy), CVE-2021-26857 (Inicio de sesión proxy), CVE-2021-26858 (Inicio de sesión proxy) y CVE-2021-27065 (Inicio de sesión proxy).

Una de las características distintivas de LemonDuck es la capacidad del malware para eliminar «otros atacantes desde un dispositivo comprometido, eliminando así el malware de la competencia y previniendo nuevas infecciones, así como reparar vulnerabilidades que se utilizaron para obtener acceso.»

Los ataques de LemonDuck suelen tener como objetivo el sector manufacturero y el IoT, con el mayor número de incidentes reportados en EE.UU., Rusia, Porcelana, Alemania, Reino Unido, India, Corea, Canada, Francia, y Vietnam.

Microsoft también describe otra campaña relacionada con LemonDuck denominada LemonCat en su informe.. Los expertos creen que LemonCat se está utilizando para otros fines y ha estado activo desde enero. 2021. En particular, LemonCat se utilizó en ataques contra servidores vulnerables de Microsoft Exchange, y estos incidentes llevaron a la instalación de una puerta trasera, robo de credenciales e información, y la instalación del troyano Ramnit.

Déjame recordarte que hablamos de Los operadores de malware LemonDuck atacan a los proveedores de IoT.