Parece que la gente no es consciente de los beneficios de utilizar protección contra malware.. Muchas personas han oído hablar de las amenazas informáticas, pero tienen una comprensión bastante vaga de qué son y qué tipos de amenazas de red existen en general.. Érase una vez, a menudo se podía escuchar la palabra «virus;» hoy, el término aterrador «malware» aparece de vez en cuando, y las ideas completamente borrosas sobre las amenazas en línea cubren todas estas incertidumbres como una cúpula. Hay algo de verdad en esta vaguedad, ya que los expertos en seguridad informática suelen discutir sobre la denominación de las amenazas y del malware en sí..

En el contexto de las amenazas a la red, muchos usuarios todavía logran ignorar las sugerencias para proteger sus computadoras con software de seguridad. Elegir una solución antivirus entre las muchas presentadas en el mercado., instalándolo, configurándolo, y eventualmente tolerar una parte de los recursos del sistema gastados en su trabajo parece excesivo y no vale la pena el esfuerzo.. Sólo podemos recordar que las medidas de seguridad siempre parecen excesivas hasta que resultan útiles..

En el artículo actual, te ayudaremos a resolver una cosa: ¿Qué sucede con una computadora infectada con malware y para qué sirve usar un antivirus?.

¿Qué es el malware y para qué sirve??

En primer lugar, debes entender qué es el malware. «malware» es un acrónimo de «software malicioso;» es un nombre para programas dañinos. El malware es uno de los muchos tipos de amenazas. También hay guiones, que no son archivos ejecutables, y hay otras amenazas basadas en la red, como suplantación de identidad, que no están directamente relacionados con programas que infectan el ordenador de la víctima.

Ahora veamos qué hace el malware desde el punto de vista del atacante.. La lista de tipos de daños a continuación puede no ser exhaustiva., pero resume el daño que los piratas informáticos suelen infligir con el malware hoy en día y el motivo de sus actividades..

Robo de datos

Los piratas informáticos utilizan el software espía (una categoría de malware) para realizar robos de datos. Estos pueden ser programas completamente diferentes., unidos por una sola cosa – su función de espionaje. Por ejemplo, ambos un registrador de teclas, un programa que registra todas las pulsaciones de teclas del usuario, y un navegador espía fraudulento, en cuanto a sus objetivos, constituyen el mismo grupo – software espía. Estos tipos de programas difieren en sus capacidades.. Algunos simplemente transfieren su historial de navegación a terceros, otros, Como ya fue mencionado, puede grabar pulsaciones de teclas, y otros generalmente pueden interceptar su tráfico.

Todas las acciones mencionadas anteriormente requieren el trabajo en segundo plano de la CPU.. Así que, además del daño real que te causaron, El software espía ralentiza tu computadora..

Lo peor que le puede pasar al usuario por un ataque de software espía es el robo de identidad y sus graves consecuencias.. El robo de credenciales financieras también supone un peligro de perder todo el dinero de la cuenta..

Minería de criptomonedas

Hay programas especiales que se inyectan en los sistemas como troyanos. (disfrazado de otra cosa) o descargado con la ayuda de otros troyanos (los llamados descargadores) cuyo único propósito es dirigir los recursos del dispositivo infectado a la minería de criptomonedas (para otras personas, comprensiblemente.) Dado que minar monedas es un trabajo criptográfico, el malware minero delega esta tarea a la computadora de la víctima, y la CPU realiza la parte del trabajo que puede manejar.

Las consecuencias visibles de dicha invasión son una disminución de la velocidad de funcionamiento de la máquina infectada y una conexión a Internet cada vez más lenta..

Participación en una botnet

Redes de bots Son redes de ordenadores con malware específico instalado que permite a un hacker remoto controlarlos todos a la vez y así beneficiarse de su cantidad.. Todo el ejército de computadoras bajo el control de los piratas informáticos.’ El control es una historia diferente en comparación con una máquina pirateada.. Permite un nuevo y mucho más amplio ámbito de actuación. Por ejemplo, Los ataques DDoS que involucran a miles de bots serían simplemente imposibles de llevar a cabo sin una tecnología de botnet. Lo mismo se aplica a la publicación automática de comentarios, utilizada ampliamente en política.. Otra actividad de los bots puede ser la expansión de la botnet.. Hoy en día, una gran botnet puede llegar a decenas de millones de máquinas infectadas..

En cuanto a los usuarios de las máquinas infectadas, Todas las actividades de la botnet se llevan a cabo sin que ellos lo sepan.. El único efecto tangible es la CPU sobrecargada y el misterioso tráfico de Internet..

Inundación de publicidad

software publicitario es una amplia gama de software que incluye malware manifiesto y las llamadas aplicaciones potencialmente no deseadas (cachorros.) software publicitario, si es malicioso, convierte tu experiencia de navegación en algo parecido al Strip de Las Vegas: pancartas brillantes y parpadeantes aparecen todo el tiempo, bloquear la vista de la página web que estás intentando leer. Además, El adware puede insertar enlaces de anuncios en el texto sin formato de las páginas web que ve para activar su clic.. Y algunos programas publicitarios pueden incluso afectar tu trabajo sin conexión – Los banners pueden aparecer en cualquier lugar dentro del sistema operativo., no solo en el navegador.

Muchos tipos de programas entran en la categoría de adware según su función.. Estas pueden ser extensiones del navegador fáciles de eliminar, navegadores fraudulentos, varios «práctico» aplicaciones, etc.. Sin embargo, Algunos ejecutables de adware no se muestran y aparecen como un proceso poco distinguido en el Administrador de tareas..

Los efectos del adware son evidentes, y alientan a sanitizar el ordenador. Pero debes eliminar el adware si no tienes suerte de detectarlo.. Su presencia está plagada de otras infecciones de malware..

Cifrado de archivos de datos

Uno de los tipos de malware más desagradables es Secuestro de datos. Después de que este programa llegue al dispositivo de la víctima, cifra todos los archivos de datos de tipos preestablecidos y deja una nota de rescate a la víctima. Los archivos codificados obtienen una extensión adicional., y el acceso a ellos se vuelve imposible. La nota de rescate dice cómo y cuánto deben transferir las víctimas a los mafiosos en criptomonedas para recuperar sus archivos.. Los ciberdelincuentes suelen enviar a sus víctimas una clave de descifrado después de recibir el pago para que sus próximas víctimas también paguen y sigan confiando en el plan..

Los ataques de ransomware son los primeros medios viables para generar beneficios esquema que involucra malware. Los beneficios anuales de los mafiosos ascienden a millones de dólares. Hoy en día, el ransomware está rampante.

Tomar el control del sistema

Una clase de malware se considera extremadamente peligrosa porque, si se emplea correctamente, permite a los piratas informáticos hacer prácticamente cualquier cosa con el sistema y controlarlo como si fueran sus administradores. Estos programas se llaman rootkits, y su capacidad más amenazante es establecer una puerta trasera, un desvío de las limitaciones de acceso, permitir que un pirata informático controle el sistema dando comandos desde su núcleo infectado. El daño de un ataque utilizando tales medios se limita sólo a los atacantes.’ objetivos.

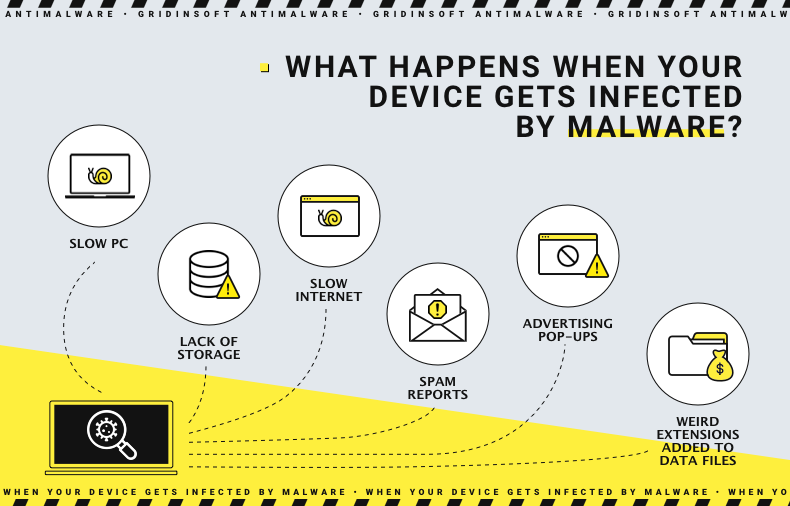

¿Qué sucede cuando su dispositivo se infecta con malware??

Resumamos brevemente los síntomas de una infección de malware independientemente de la amenaza particular a la que se pueda enfrentar.. Si has leído atentamente el apartado anterior, Incluso puedes adivinar algunos tipos de malware solo por los síntomas..

- PC lenta y los programas que fallan son efectos esperados de muchos tipos de malware. Si un programa (o varios de ellos) funciona en segundo plano sin que usted lo sepa, especialmente si se trata de un proceso que consume muchos recursos, como la minería de criptomonedas., La productividad de su PC se verá afectada tangiblemente por ello..

- Falta de almacenamiento – algunas infecciones maliciosas implican tomar espacio en su disco duro para sus propósitos, No deja suficiente para sus operaciones diarias..

- Internet lento. Incluso si la productividad de la CPU sigue siendo suficiente, su conexión a Internet se sentirá menos efectiva. Por supuesto! Muchos tipos de malware generan su propio tráfico que utiliza su ancho de banda..

- Informes de spam. Si sus conocidos de correo electrónico y redes sociales comienzan a quejarse de que les envía spam a través de mensajes directos o correo electrónico, asegúrese de que el secuestro de su cuenta probablemente haya ocurrido con la ayuda de malware.

- Ventanas emergentes publicitarias y las aplicaciones que nunca instaló son consecuencias típicas y previstas de la infestación de adware. Además del peligro de hacer clic en banners obtenidos con publicidad, ¿No son simplemente inconvenientes??

- Extensiones extrañas agregadas a archivos de datos. Pozo, aquí estamos. es ransomware. Todos los archivos cifrados son inaccesibles, y tienes que pagar si los quieres de vuelta. Hasta aquí los descuidos en Internet.

Cómo evitar infectarse con malware?

- Mantente alerta! Y asegúrate de que tu personal esté familiarizado con las reglas básicas de seguridad si hablamos de un grupo de trabajo.. Muchas cosas dependen de los propios usuarios.. Los piratas informáticos suelen introducir malware en los sistemas a través de vulnerabilidades humanas como la falta de atención y la credulidad.. La ingeniería social es una parte integral de la guerra cibernética. Por ejemplo, la implementación de ataques de phishing no requiere ningún malware. Sin embargo, La infección de la máquina objetivo con malware bien puede ser el objetivo de una phishing attack.

- No haga clic en archivos adjuntos de correo electrónico desconocidos, Enlaces, o pancartas. Al menos piénsalo dos o incluso tres veces antes de hacerlo.. La forma más fácil para que el malware llegue a la máquina de una víctima es a través de scripts., un código malicioso instalado en archivos o sitios web que los usuarios descargan y acceden voluntariamente. Sólo tienes que darte cuenta de dónde viene la amenaza. – de correos electrónicos engañosos, mensajes, y publicidad.

- Actualice su sistema operativo periódicamente. Las actualizaciones no solo mantendrán la seguridad incorporada del sistema operativo lista para enfrentar las últimas amenazas., pero también evitarán que los piratas informáticos aprovechen las vulnerabilidades que suelen aparecer entre los procedimientos de actualización.. Software antivirus, por cierto, también funciona mejor when the system is up-to-date.

- Utilice autenticación de 2 factores donde sea posible. Google, por ejemplo, ser consciente de la amenaza de ataques de piratas informáticos de ingeniería social, hizo que el 2FA fuera obligatorio. La función simplemente le permite confirmar su identidad en su otro dispositivo cuando accede a una cuenta en línea..

- Instale un programa antivirus confiable. Todo lo dicho arriba es válido., y funciona. Pero no es realista limitarse únicamente a la vigilancia.. Todas las precauciones que hemos enumerado dan el resultado deseado sólo en cooperación con un programa de seguridad confiable.. Más, revelaremos cómo funciona el software antimalware y qué hace.

¿Cómo puede ayudar el antivirus??

Íbamos a compartir ideas sobre los beneficios de utilizar protección contra malware.. Pero parece que sí. Entonces, ¿qué hace un antivirus?? Echemos Eliminación de software malicioso de Gridinsoft como ejemplo. Este programa ofrece triple protección..

Primero viene el llamado Protección en funcionamiento. El programa registra todo. «nuevo» que aparece en tu maquina, y antes de que cualquier archivo entrante pueda dañar, el programa lo escanea. Si el programa reconoce el archivo como malicioso o no deseado, envía inmediatamente el artículo a cuarentena. Más, el usuario puede decidir qué hacer con él – eliminar o restaurar.

Otra función del antimalware es Proteccion de internet. Bloquea sitios web peligrosos y te advierte sobre los sospechosos. Los sitios web se reconocen como peligrosos tras la detección de scripts maliciosos en ellos, mientras que la ausencia de un certificado SSL es motivo para considerarlos sospechosos. Estos bloqueos y advertencias se pueden anular pero son muy útiles en la mayoría de los casos..

La característica que requiere más tiempo pero que es necesaria en caso de infección es una análisis en profundidad. Puede elegir opciones para escanear: cuanto más completo sea el análisis, más tiempo llevará, pero the probability of malware eradication será más alto. Ciertos tipos de malware se pueden detectar y eliminar sólo con la ayuda de un análisis tan profundo..

Deseos de despedida

Combinando diferentes métodos de detección de virus en su arquitectura, el producto Gridinsoft demuestra versatilidad y eficacia. Funciona bien en máquinas domésticas y corporativas.. Puede utilizar este software como sistema de seguridad principal para su dispositivo o como escáner antivirus adicional.. Con su eficacia, la solución es rentable.

En cuanto a los beneficios de utilizar antivirus en general, son innegables. El peligro parece inverosímil antes del primer contacto con su fuente. Y la ciberseguridad no es una excepción. Sin embargo, Tus dudas desaparecerán en el primer encuentro con cualquier troyano peligroso., con un poco de suerte, eliminado por un programa de seguridad.