¿Qué es un rootkit?

Funciones de rootkit

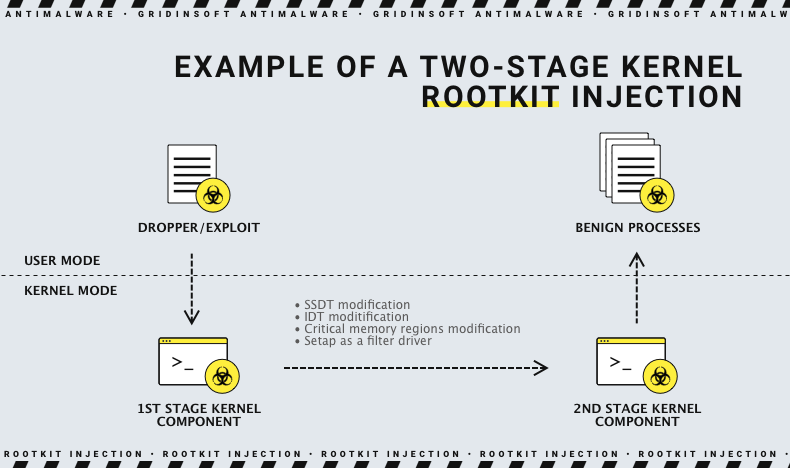

Rootkit, como puede entender por su nombre, es un programa que le otorga control de bajo nivel del sistema infectado. Y “bajo nivel” no significa acceso a la superficie sino un posible acceso desde los niveles más profundos. Si bien la mayoría de los virus informáticos se inician al igual que las aplicaciones, algunos tipos de malware requieren acceso al nivel del controlador o incluso más profundo.

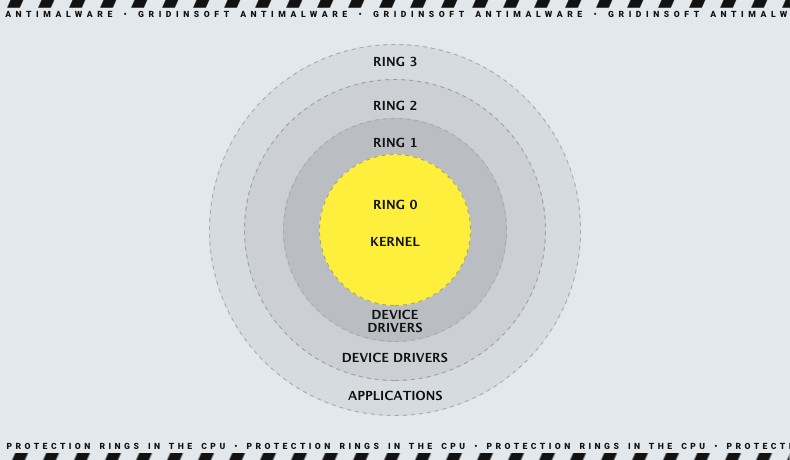

Es importante mencionar cómo su PC ejecuta las aplicaciones que inicia. Existen cuatro niveles jerárquicos, denominados anillos de protección, que definen los derechos que tienen los programas cuando son ejecutados por su CPU. Los que se colocan en el anillo superior no pueden inflar las aplicaciones en los anillos inferiores. El anillo 0 se asigna al kernel del sistema operativo, el anillo 1 a los controladores de hardware y el anillo 2 a los programas con permisos de acceso de bajo nivel. Ring 3 es utilizado por la mayoría de las aplicaciones de terceros, ya que no necesitan permisos profundos. La implementación de malware en Ring 2 significa que tiene control sobre todas las aplicaciones de los usuarios; en Ring 1: casi todo sucede en la computadora.

Un rootkit es un programa o un paquete de herramientas que permite a la persona que lo controla de forma remota acceder al sistema infectado y controlarlo como quiera. Seguirá siendo peligroso en solitario, pero apenas se puede utilizar para ganar dinero para las víctimas, como hacen todos los demás virus. Puede destrozar el sistema infectado, hacer que funcione mal o incluso dejar de funcionar, pero eso no le reportará ni un centavo. Hasta que consigas inyectar el otro malware rentable.

Rootkit en combinación con otros virus

El software malicioso rootkit es extremadamente útil cuando se necesita dar a otros virus la capacidad de integrarse lo más profundamente posible. Dichos permisos ofrecen a los ciberdelincuentes acceso a todos los discos ya toda la red. Claro, una herramienta tan tosca rara vez se usa para ataques contra personas. Atacar a usuarios individuales con rootkit y otro malware es como cazar conejos en un tanque. Sin embargo, contra corporaciones u otras cosas que usan redes informáticas y centros de datos, es justo lo que se necesita.

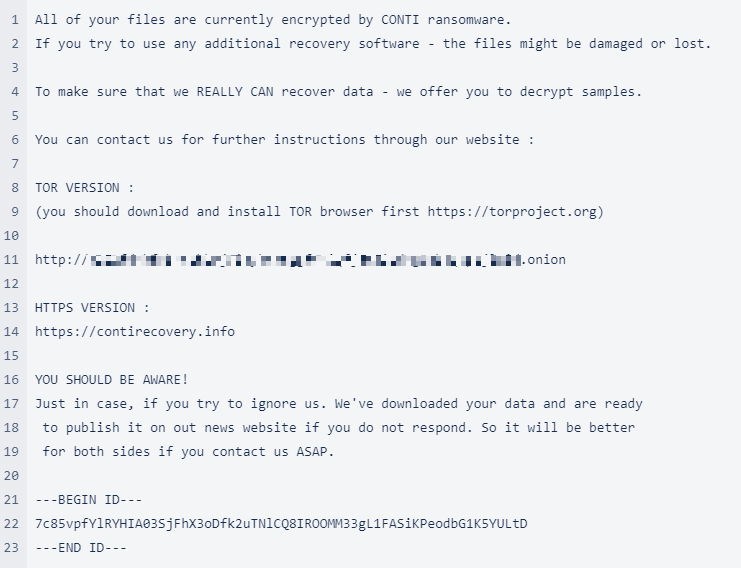

Los ataques a las empresas suelen estar respaldados por spyware, ransomware o ambos simultáneamente. Rootkit actúa como un aperitivo para el plato principal de archivos cifrados y datos robados. Ambos pueden costar a las corporaciones millones de dólares y, en caso de una fuga de información confidencial, también puede esperar pérdidas de reputación. Y toda esta juerga es proporcionada por una pequeña cosa que se asienta profundamente en su sistema y mantiene las puertas abiertas. Pero, ¿cómo funciona el rootkit?

¿Cómo funciona?

No todos los sistemas operativos, entre los actuales, son 100 % invulnerables a los ataques de malware. Incluso los últimos Windows y macOS tienen ciertas fallas de seguridad, simplemente aún no se han descubierto. Los que se informaron generalmente se corrigen en las actualizaciones más cercanas. No obstante, muchas empresas no vigilan las actualizaciones periódicas del sistema y del software. Algunos piden a sus empleados que actualicen sus PC manualmente, pero prefieren hacer más memes sobre las actualizaciones de Windows que actualizarlas. Exactamente, los rootkits utilizan esas infracciones para aumentar los privilegios.

Pero las infracciones en los sistemas operativos no son tan masivas ni tan fáciles de explotar. La mayoría de las vulnerabilidades que utilizan los hackers se encuentran en aplicaciones de terceros. MS Azure, Office y Outlook, casi todos los productos de Adobe y aplicaciones de otros Los proveedores están llenos de fallas de seguridad que permiten a los ciberdelincuentes realizar sus ataques. Los rootkits que usan a menudo se crean específicamente para explotar las vulnerabilidades en ciertas aplicaciones utilizadas por la empresa objetivo. Estas listas de programas, sus versiones y toda otra información que pueda ser útil durante el ataque se recopilan durante las operaciones OSINT.

Las infracciones de seguridad suelen ser el resultado de un diseño de software deficiente o miope. Estas fallas generalmente permiten al usuario ejecutar el código con mayores privilegios o iniciar ciertas funciones sin mostrar signos visibles. Los ladrones cibernéticos usan esta habilidad para ejecutar código malicioso con la máxima eficiencia. Cuando inicia la macro de MS Office o abre el enlace malicioso en el documento de Adobe, los delincuentes obtienen esta capacidad y lanzan los virus. Puede encontrar la lista de todas las vulnerabilidades detectadas en el sitio web de CVE Mitre.

Ataque de rootkit paso a paso

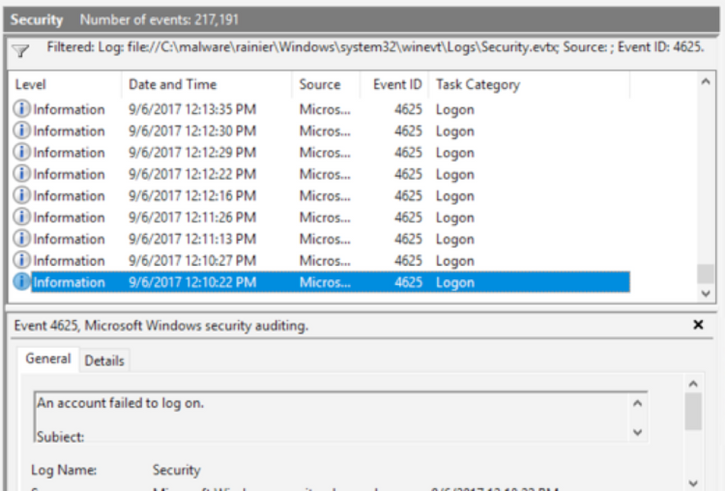

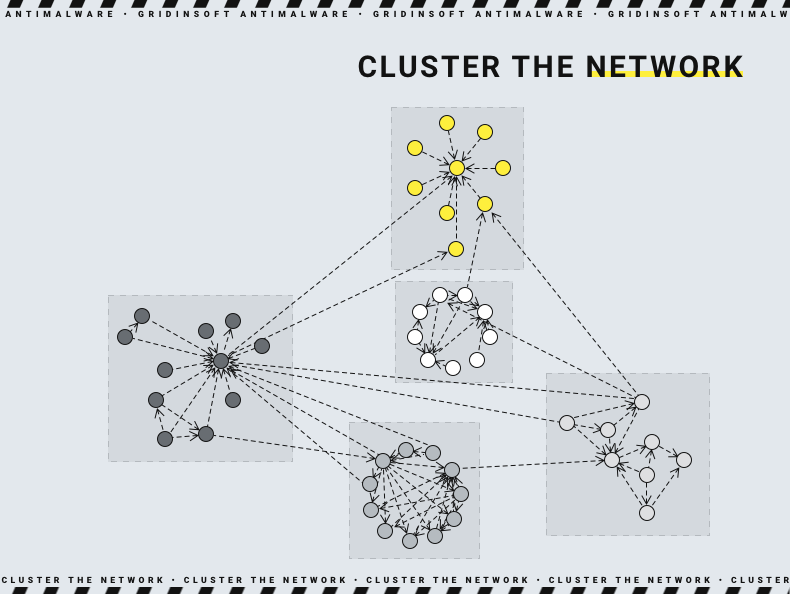

Cuando el rootkit se entrega a una computadora en la red corporativa, intenta usar una de las fallas para permitirse la ejecución en el nivel más profundo disponible. Dichos derechos permiten a los delincuentes infectar todos los demás equipos de la red y, lo que es más importante, fuerza bruta en el controlador de dominio. El acceso al DC significa controlar las computadoras en la red y el servidor. En las empresas donde la red no está agrupada eso puede significar paralizar toda la oficina. Para las pequeñas empresas, eso suele significar días de inactividad, las oficinas de las grandes empresas pueden detenerse durante semanas.

Los ciberdelincuentes no crean nada nuevo. Los ataques RDP y correos electrónicos de cebo son el alfa y el omega de todas las campañas modernas de propagación de malware, pero incluso en más acciones, no hay nada nuevo. Después del lanzamiento exitoso del rootkit, los delincuentes comienzan a aplicar fuerza bruta al controlador de dominio y otras computadoras. Simultáneamente, se descarga e inicia malware adicional con privilegios escalados. Las computadoras en la red se infectan y cuando cae el DC, los delincuentes lanzan el software espía y comienzan a descargar los datos de los servidores.

Los datos robados son la fuente de dinero adicional para los delincuentes. Información personal de los clientes, datos sobre las estadísticas financieras de la empresa o los planes de producción: todas estas cosas son muy caras en Darknet. Los hacedores desconocidos son aún más generosos en sus ofertas si hay información sobre los clientes de una clínica, compañía de seguros o empresa de ciberseguridad en particular. Sin embargo, algunas empresas pagan el rescate adicional que piden los delincuentes para evitar publicar esta información. A veces, este "segundo" rescate alcanza la suma del inicial, para el descifrado de archivos.

¿Cómo se distribuyen los rootkits?

Como se mencionó, se propagan a través de las formas clásicas de payload inicial para el ciberataque. La tecnología RDP es excelente, pero se usaba con muy poca frecuencia para capturar y arreglar todas las fallas antes de la pandemia. Pero a pesar de todos los intentos de Microsoft por bloquear estas infracciones, las empresas no se apresuran a actualizar su software. Y los piratas informáticos solo dicen "gracias" por tal regalo. Aún más gracias le darán a los empleados que abren todos los archivos adjuntos a los mensajes de correo electrónico y permiten las macros en los documentos de Office.

Cuando se trata de atacar a las personas (es decir, bromear o destrozar), los rootkits se distribuyen como herramientas de reparación para un problema específico, optimizadores del sistema o actualizaciones de controladores, es decir, software pseudoeficaz. A veces, los usuarios astutos los agregan a la versión reempaquetada de Windows y los difunden en los rastreadores de torrents o en otros lugares. Luego, son libres de hacer lo que quieran con los usuarios que lo instalan en sus PC.

Read also: SYMBIOTE Backdoor and Rootkit Dropper Revealed

¿Cómo detener el rootkit?

Es bastante fácil contrarrestar la cosa cuando sabes cómo actúa, y no es algo imparable y fuera de lo común. Los Rootkits explotan cosas antiguas y bien conocidas, como se mostró anteriormente, por lo que es bastante fácil hacer que su sistema, o incluso toda la red, sea invulnerable a la inyección de malware. Te daré múltiples consejos, desde preventivos hasta defensivos.

No lo dejes entrar

Sus trabajadores deben ser conscientes del correo electrónico no deseado y otras formas de cebos/ingeniería social. Alguien puede escuchar la información pero no prestarle atención y seguir haciendo cosas peligrosas. Pero la pregunta es “¿por qué todavía no lo han despedido?”, no “¿cómo hacer que siga las reglas de seguridad?”. Es lo mismo que fumar en la habitación con recipientes de oxígeno o hacer rodar bolas de mercurio en el suelo de la oficina.

Configure una cuenta de usuario simple para empleados

Desde Windows Vista, este sistema operativo puede solicitar la contraseña del administrador para ejecutar el programa que solicita los privilegios de administrador. La gente sigue usando las cuentas de administrador por inercia, pero no hay necesidad. Aunque el rootkit todavía puede encontrar una manera de escalar los privilegios, no solo necesitará escalar los derechos de la aplicación que explota, sino también los derechos de la cuenta del usuario. Más pasos →, más tiempo →, más posibilidades de ser detenido.

Usar software antimalware

El caso ideal para las empresas es contar con una solución corporativa para la protección de la red. Evitará que el malware se propague a través de la red y detendrá sus intentos de explotar las brechas de seguridad. Cuando no puede permitírselo o no quiere tener una cosa tan grande ejecutándose en la red, puede crear una protección contra malware adecuada utilizando un software anti-malware. GridinSoft Anti-Malware encajará perfectamente para ese propósito, sin funciones excesivas y con protección proactiva.

Actualice el software regularmente

Los rootkits serán inútiles cuando el sistema no tenga ninguna de las vulnerabilidades conocidas. Claro, todavía existe la posibilidad de que los delincuentes usen una exposición de 0 días. Pero es mejor tener solo este riesgo que tener todas las fallas disponibles para explotación + infracciones de día cero. Afortunadamente, hoy en día, los proveedores de software ofrecen parches de seguridad casi todas las semanas. Solo vigílelo e inicie la instalación de la actualización con regularidad.

Agrupe la red

Tener toda su red conectada a un solo controlador de dominio es una situación perfecta para los piratas informáticos. Claro, una red de este tipo es mucho más fácil de administrar, pero toda la red se daña cuando se trata de ataques cibernéticos. Si el malware, generalmente ransomware o spyware, finaliza su actividad, no puede usar ninguna de las computadoras en la red. Todos los archivos están cifrados, se roban las credenciales y las notas de rescate están por todas partes. Su oficina quedará fuera del proceso de trabajo, lo que resultará en pérdidas significativas. Mientras tanto, cuando agrupa la red, solo una parte queda fuera de servicio en caso de un ataque.

Aislar los servidores

Claro, es mucho más cómodo administrar los servidores sentados en su lugar de trabajo que tener un glorioso paseo por la sala de servidores, de un puesto a otro. Pero este último es mucho más seguro en caso de ciberataques. Es importante mantener el equilibrio: algunos profilácticos y la implementación de nuevos lanzamientos se pueden realizar de forma remota. Pero la mayoría de las veces, el acceso al servidor debe restringirse o habilitarse solo después de ingresar la contraseña.

¿Cómo se detectan y eliminan los rootkits?

La detección y eliminación de los rootkits es algo que requiere el uso de programas antimalware. Es imposible ver signos de su presencia antes de que sea demasiado tarde, y tiene muchas facilidades para hacerse más sostenible en el sistema atacado. Su detección, sin embargo, también requiere una reacción rápida. Tal tiempo de reacción puede proporcionarse con una función de protección proactiva, lo que permite que el programa verifique los procesos en ejecución en segundo plano. Es por eso que te recomendaré GridinSoft Anti-Malware una vez más. Tiene una función, basada en el motor heurístico y la red neuronal. Esta herramienta de seguridad puede contrarrestar eficazmente los rootkits en las primeras etapas de la infiltración de malware.

Read also: How to Prevent a Rootkit Attack?