Android es un sistema operativo abierto. Esto es una ventaja y una desventaja.. Expertos en tecnología de ciberseguridad descubrieron recientemente una campaña generalizada de malware para Android. Y dada la escala de esta campaña, parece probable que haya sido completamente automatizado.

Algunas palabras sobre el malware de Android

Como la conocemos, el sistema operativo Android está basado en el kernel de Linux. Fue lanzado en 2008, para que los usuarios malintencionados tuvieran la oportunidad de estudiarlo. A pesar de la idea errónea de que no hay malware en Android, there is much more of it than we think. De hecho, entre todos los demás sistemas operativos móviles, Android se convirtió en un objetivo frecuente para los creadores de malware. Los investigadores encontraron recientemente más de 60,000 aplicaciones que contienen adware. Si bien ese es un número impresionante, Los expertos dicen que hay muchos más.. Además, El malware ha prosperado durante mucho tiempo debido a la falta de capacidad para detectarlo..

El lugar clave donde se propaga el malware es Google Play Store. Moderación lenta, junto con reglas leales de carga de aplicaciones, dar a los delincuentes casi carta blanca. Aunque hay un equipo de seguridad que comprueba los programas en busca de malware., físicamente no pueden hacer frente al gran volumen de cargas en la plataforma. Eso es lo que hace que el mercado de aplicaciones predeterminado (y confiable) para Android sea un lugar tan conveniente para la distribución de malware.

¿Cómo funciona el malware para Android??

Según el análisis, la campaña promueve adware en dispositivos Android con fines de lucro. Sin embargo, el principal problema es que los atacantes pueden cambiar rápidamente de táctica y redirigir a los usuarios a otros tipos de malware, como los troyanos bancarios, para robar credenciales e información financiera o ransomware.

Aplicaciones ocultas de Android

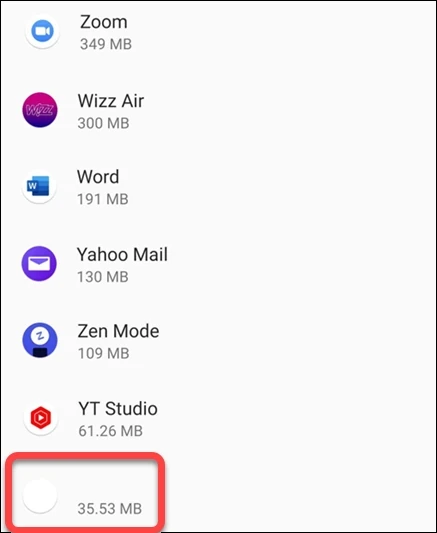

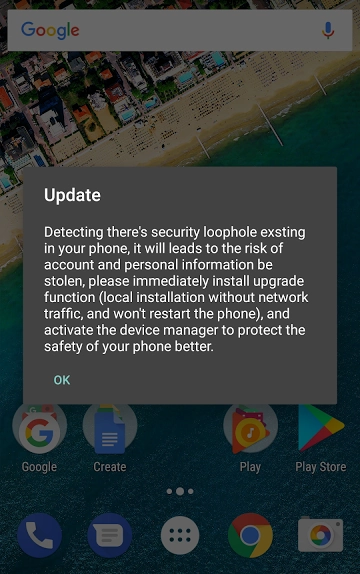

Desde API 30, Google ha eliminado la capacidad to hide app icons on Android una vez que se registra un lanzador. Así que, el malware depende de que el usuario abra la aplicación por primera vez. Después de la instalación, la aplicación puede informar un «La aplicación no está disponible en tu región.. Hacer clic «DE ACUERDO» para desinstalar». Después de hacer clic «DE ACUERDO,» la aplicación se cierra pero no se desinstala. Desde la aplicación maliciosa no tiene icono en el iniciador y tiene un carácter UTF-8 en la etiqueta, solo aparece en la lista de aplicaciones instaladas. Sin embargo, está al final por defecto, por lo que es poco probable que el usuario le preste atención. La aplicación registra acciones que se ejecutarán al iniciar o cuando el usuario interactúa con el dispositivo., y el servidor puede inicializar la fase de adware en un intervalo de tiempo desconocido.

Comportamiento del software publicitario

Cuando el usuario desbloquea el teléfono, la aplicación obtiene una URL de adware del servidor y utiliza el navegador móvil to load the ad. La aplicación utiliza una de las bibliotecas de adware incluidas para mostrar una vista web en pantalla completa de un anuncio.. Sirve enlaces, notificaciones, vídeos de pantalla completa, abrir pestañas en los navegadores, y más. Durante el seguimiento, Los investigadores notaron que la aplicación cargaba anuncios de los siguientes dominios..

- ehojam[.]com

- editor-config.unityads.unity3d[.]com

- googleads.g.doubleclick.net

- adc-ad-assets.adtilt[.]com

- wd.adcolony[.]com

- servicio publicitario.google[.]com

- énfasis[.]com

- conc.[.]com

- httpkafka.unityads.unity3d[.]com

- carga-de-subasta.unityads.unity3d[.]com

- kenudo.net

- config.unityads.unity3d[.]com

- pagead2.googlesyndication[.]com

- comportamiento[.]com

- adc3-launch.adcolony[.]com

Vale la pena señalar que los dominios no están necesariamente relacionados con malware..

Redirigir

Además, Las versiones modificadas de aplicaciones oficiales pueden redirigir al usuario a sitios web maliciosos.. Por ejemplo, cuando los usuarios abren un «modificado» aplicación y buscar algo en Google, pueden ser redirigidos a una página de anuncios aleatoria. A veces, estas páginas pretenden ofrecer el mod deseado como descarga, pero contienen malware dañino. Se abre un usuario de ejemplo hXXp://crackedapk[.]com/appcoins-wallet-mod-apk/download1/website. Inmediatamente fueron redirigidos a hXXp://1esterdayx[.]com/worjt1e6a5efdf4388a83865ddce977639e28e199d821e?q=appcoins%20wallet%20mod%20apk%20v2.9.0.0%20(free%20purchased/premium%20cracked). Este sitio web en realidad fue diseñado para difundir malware..

¿Cómo acabó el malware de Android en mi smartphone??

Primero, determinar cómo una aplicación puede llegar al teléfono inteligente de un usuario. Hay algunas formas de instalar una aplicación en su teléfono inteligente:

- Tienda de juegos. Este método es el más seguro y recomendado porque la descarga es de una fuente oficial..

- Sitios y fuentes de terceros. Este método le permite instalar cualquier aplicación descargada de cualquier sitio u obtenida en otro lugar..

- Vulnerabilidad de día cero. Como el nombre sugiere, esta vulnerabilidad fue encontrado por atacantes, pero los desarrolladores no lo saben. Así es como the Pegasus spyware was spread.

A pesar de las tres variantes tienen la posibilidad de descargar la aplicación maliciosa, en el primer caso, Es probable que la aplicación maliciosa se elimine tarde o temprano.. Sin embargo, en cuestión, Las aplicaciones con adware no estaban disponibles en Google Play ni en otras tiendas oficiales.. Esto significa que los atacantes encontraron otra forma de convencer a la gente para que los instale.. Dado que Android te permite instalar cualquier aplicación desde cualquier fuente, Los atacantes disfrazaron el malware como programas muy buscados.. A menudo estas aplicaciones no se pueden encontrar en tiendas oficiales o Aplicaciones que imitan las reales publicadas en Play Store.. Más amenudo, Las aplicaciones maliciosas se disfrazan de:

- Juegos con funciones desbloqueadas

- Grietas del juego

- Programas de utilidad crackeados

- YouTube/Instagram sin anuncios

- VPN gratuita

- Vídeos falsos

- tutoriales falsos

- Programas de seguridad falsos

- netflix

Dado que las aplicaciones modificadas son un bien de moda, Hay sitios web completos dedicados a estas aplicaciones.. Generalmente, estas son las aplicaciones originales con funcionalidad desbloqueada o con mucha moneda del juego. Además, Estos sitios pueden contener aplicaciones que son visualmente similares a las reales.. Por supuesto, las páginas de descarga pueden tener críticas positivas falsas y calificaciones altas.

Recomendaciones de seguridad

El mejor consejo para los usuarios de Android es instalar aplicaciones desde la tienda de aplicaciones oficial. También, presta atención a los permisos que pide la aplicación. Por ejemplo, supongamos que ha instalado Linterna, y solicita acceso a su directorio telefónico y ubicación geográfica. De este modo, Hay muchas razones para creer que se trata de malware.. No descargue ni instale ninguna aplicación pirateada. También puedes usar nuestro escáner de Android para revisar su dispositivo en busca de malware.