Vulnerabilidad reciente de Apache ActiveMQ, que permite la ejecución remota de código, supuestamente se explota en ataques del mundo real. Los analistas notaron varios casos de explotación que utilizaron esta vulnerabilidad para infectar sistemas Linux con malware Kinsing.. Esta es una visión rara de una vulnerabilidad de alto perfil. siendo explotado para infectar exclusivamente máquinas Linux.

La vulnerabilidad de Apache ActiveMQ permite RCE

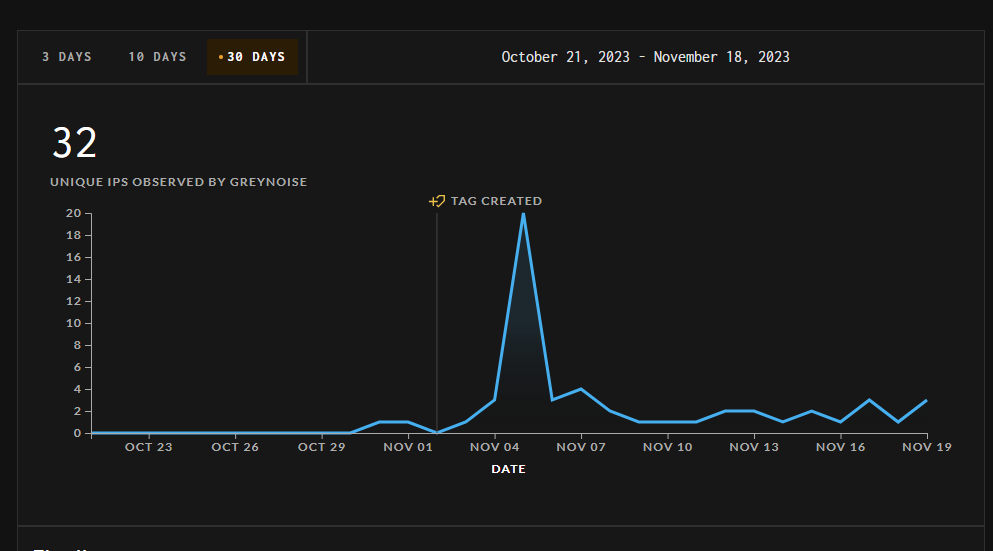

Los analistas de TrendMicro advierten sobre una explotación activa de una vulnerabilidad ActiveMQ, descubierto a finales de octubre 2023. CVE-2023-46604 permite la ejecución remota de código debido al fallo de la validación del tipo de clase. Normalmente para vulnerabilidades RCE, recibió una alta puntuación CVSS de 9.8/10. Apache advirtió a sus clientes, Correcciones y recomendaciones publicadas con respecto al software complementario relacionado con la explotación exitosa..

A pesar de la rápida reacción de la empresa, Los piratas informáticos lograron empieza a usar esta vulnerabilidad con fines maliciosos. Como suele suceder, las empresas dudan con las actualizaciones, especialmente cuando no están explotados en este momento. Y es completamente comprensible – para las grandes corporaciones, quiénes son los principales usuarios de ActiveMQ, instalar actualizaciones siempre es un dolor de cabeza. Pero ahora, hay una cadena de explotación exitosa – un gran estímulo para obtener la última versión del software.

Vulnerabilidad de ActiveMQ explotada en la naturaleza

Como dice la misma investigación, los casos de explotación conocidos tenían como objetivo la instalación del malware Kinsing. Esta amenaza para Linux también se conoce con el nombre de h2miner, lo que ya dice bastante sobre sus capacidades.. Aparte de Kinsing, Los hackers estaban usando otro., minero anónimo. Otros informes dicen que la explotación de CVE-2023-46604 la realiza principalmente el actor de la amenaza. that stands behind HelloKitty ransomware.

Aún, el 9.8 La puntuación para esta vulnerabilidad no es sólo para asustar a la gente.. Ser una vulnerabilidad RCE, puede ayudar a enviar cualquier otro malware al entorno de destino, dependiendo del deseo del atacante. Es una gran suerte que los casos de explotación detectados estaban relacionados principalmente con mineros de monedas. Siempre existe la posibilidad de que el próximo ataque introduzca ransomware, software espía, o su mezcla.

Mitigaciones CVE-2023-46604 disponibles

De regreso en octubre 24, 2023, Apache lanzó una serie de recomendaciones para usuarios de ActiveMQ. Sin embargo, el principal se concentró en actualizar los intermediarios de protocolos a las versiones en las que se parcheó la infracción..

Lista de versiones con la vulnerabilidad solucionada:

| Clásico |

|

| Artemisa | 2.31.2 |

La empresa no ofrece mitigaciones temporales., que deja 0 formas de eludir los parches. Sin embargo, Varios otros enfoques le proporcionarán una mejor protección contra la explotación..

Soluciones extendidas de detección y respuesta (XDR) son la piedra angular de la ciberseguridad corporativa moderna. Cuando se unen a los sistemas SOAR y SIEM, XDR permite detectar, detener y bloquear todos los intentos posteriores de un ciberataque dentro de todo el entorno. Políticas como la confianza cero mejorarán aún más la protección contra la explotación, eliminar intentos de utilizar software conocido y confiable en el ataque.