Futuro grabado, en colaboración con investigadores del CERT-UA, ha revelado una reciente ciberofensiva orquestada por piratas informáticos de habla rusa afiliados al Grupo APT28 (también conocido como oso de lujo, azuldelta, sednit, y sofá). Su objetivo: Servidores de correo Roundcube de varias organizaciones ucranianas, incluyendo entidades gubernamentales.

Como recordatorio, Anteriormente informamos sobre el divergencia de grupos de hackers, algunos se ponen del lado de Rusia y otros de Ucrania. Además, Microsoft acusó a Rusia de ciberataques contra los aliados de Ucrania.

La cobertura mediática reciente también destacó la detención de dos miembros de la DoppelPaymer Grupo por aplicación de la ley en Alemania y Ucrania.

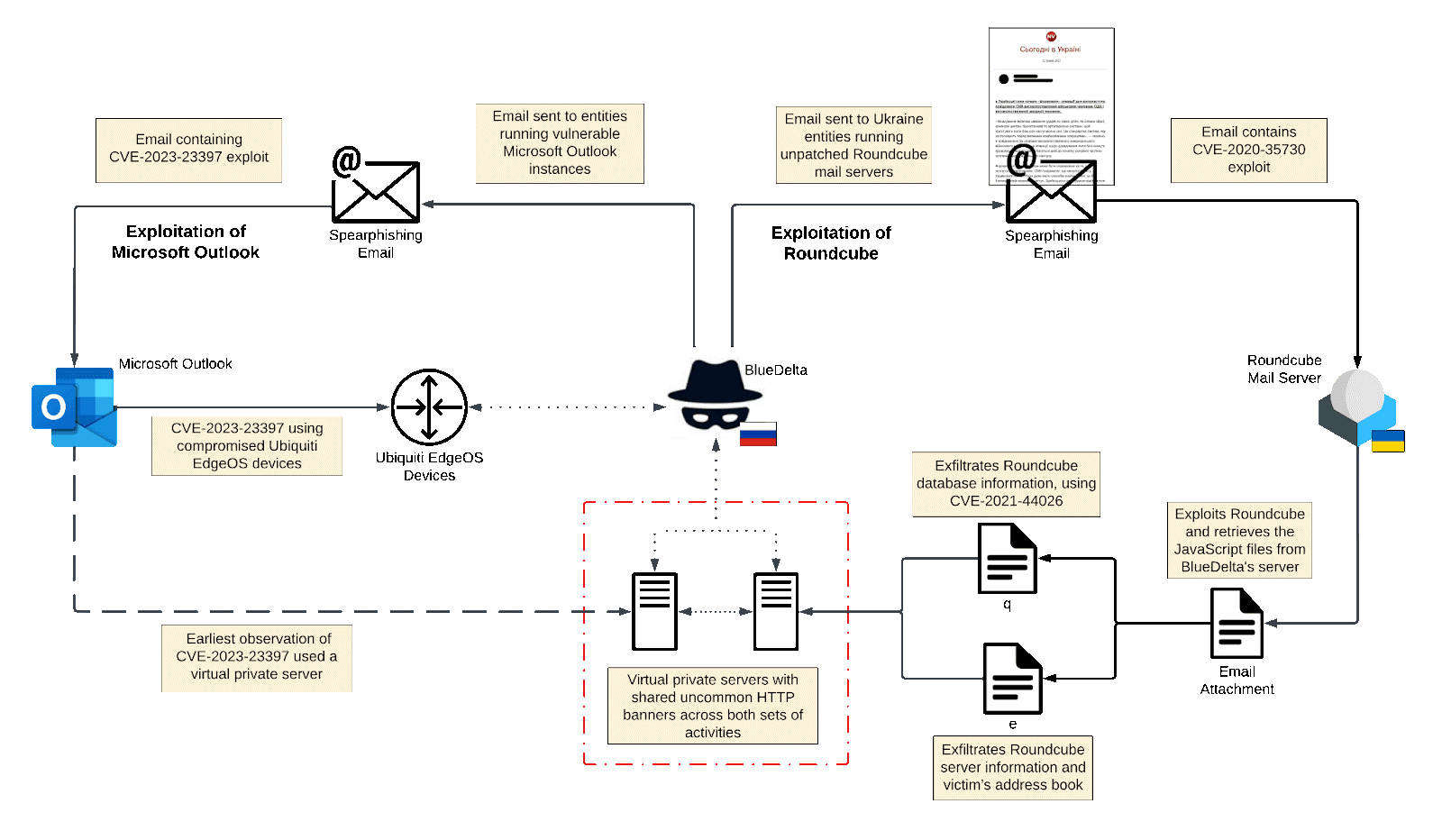

El informe detalla que los atacantes, empleando phishing y correos electrónicos de cebo, capitalizó la invasión rusa de Ucrania. Los piratas informáticos crearon correos electrónicos de phishing con temas de noticias relacionados con Ucrania., aparecer como contenido multimedia legítimo.

La campaña demostró un alto nivel de preparación por parte de los piratas informáticos que rápidamente convirtieron el contenido de noticias en cebo para los destinatarios.. Los correos electrónicos de phishing contenían noticias relacionadas con Ucrania., con temas y contenido que reflejen fuentes de medios legítimas.

Los destinatarios se vieron obligados a abrir los mensajes maliciosos., explotar viejas vulnerabilidades en Cubo redondo (CVE-2020-35730, CVE-2020-12641, y CVE-2021-44026) comprometer servidores sin parches, sin necesidad de interacción del usuario con archivos adjuntos maliciosos.

El archivo adjunto contenía código JavaScript que ejecutaba cargas útiles de JavaScript adicionales desde azuldelta infraestructura controlada.

Si el compromiso tuvo éxito, Los atacantes implementaron scripts maliciosos que redirigen los mensajes entrantes a una dirección de correo electrónico bajo su control.. Estos guiones también se utilizaron para localizar y robar a las víctimas.’ libretas de direcciones, cookies de sesión, y otros datos almacenados en la base de datos de Roundcube.

Los investigadores sugieren que la infraestructura utilizada en estos ataques ha estado activa desde aproximadamente noviembre. 2021, con APT28sus actividades se centraron en «Recopilación de inteligencia militar.»

Hemos identificado actividad de BlueDelta, muy probablemente dirigido a la fiscalía regional de Ucrania y a la [sin nombre] órgano ejecutivo central del país, y también encontró actividades de inteligencia asociadas con otras estructuras y organizaciones estatales ucranianas., incluidos aquellos involucrados en la modernización y reparación de la infraestructura de la aviación militar ucraniana.

Esta colaboración entre Recorded Future y CERT-UA enfatiza el papel crucial de las asociaciones entre organizaciones y gobiernos para garantizar la defensa colectiva contra amenazas estratégicas, particularmente en el contexto del actual conflicto de Rusia con Ucrania..