¿Qué es APT?

Las amenazas persistentes avanzadas se consideran el peligro más peligroso, que requiere mucho esfuerzo para detectar y prevenir. El objetivo final de este ataque, los datos confidenciales, y los elementos intermedios tocados durante el ciberataque deben protegerse al más alto nivel. Los especialistas en ciberseguridad que establecen y ayudan a ejecutar las soluciones EDR deben prever todos los posibles vectores de ataque.

Sin embargo, tal ataque requiere muchos recursos y trabajo por parte de los atacantes. Las tres etapas principales del uso de APT (infiltración, expansión y extracción) requieren mucho más esfuerzo que los ataques "clásicos". Es probable que valga la pena, pero algunas pandillas existen menos de lo que puede durar un ataque de este tipo. Un ataque con una amenaza persistente avanzada es definitivamente la competencia de los profesionales.

Las amenazas persistentes avanzadas tienen muchos aspectos que discutir. Primero, queremos definir la diferencia entre APT y ciberataques frecuentes. Las amenazas avanzadas pueden parecer simplemente-virus-más-avanzados, pero se parecen más a una operación especial que a un ataque común. Los ataques APT se basan en muchos más programas, tanto los que utilizan los delincuentes como los que están en el sistema atacado. También se ejecutan manualmente, a diferencia de los ataques de ransomware que suelen estar automatizados. La palabra "persistente" en el nombre significa exactamente lo que debe hacer: tales amenazas tienen que ver con la presencia a largo plazo en el sistema infectado. El objetivo de tales ataques son los datos valiosos, y cuanto más tiempo dura el ataque, más datos podrían pasar de contrabando.

También hay varias cosas a tener en cuenta. El malware precursor y las herramientas para expandir la presencia de malware para este tipo de ataques suelen ser los igual que en ataques más simples. Por ejemplo, cuando los piratas informáticos establecen la presencia y la actividad de APT en cada elemento de la red, pueden optar por las mismas vulnerabilidades en la arquitectura del servidor y las aplicaciones del usuario. La bicicleta no necesita reinventarse, sobre todo cuando corre bien. Otra cosa a recordar son los objetivos típicos de los ataques que utilizan amenazas avanzadas. Los piratas informáticos rara vez pretenden recibir el rescate y, a veces, no quieren obtener ningún beneficio. El objetivo final puede ser filtrar información crítica, eliminarla o tomar el control de los servidores/sitios web alojados en esos servidores. Claro, tal tarea puede tardar meses en completarse, pero la implementación y retención de APT no se trata de una caminata de 5 minutos.

Etapas APT. De la infiltración a la extracción de datos

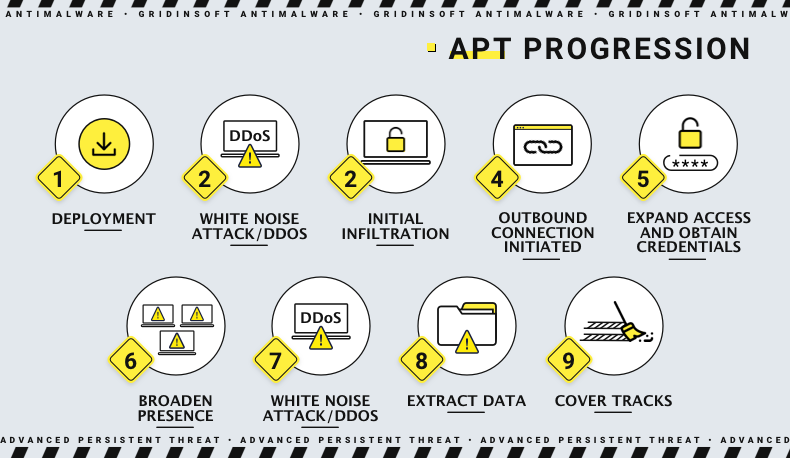

Como se mencionó, los ataques con amenazas persistentes avanzadas tienen tres etapas principales. Durante el ataque, los ciberdelincuentes intentan inyectar el malware, hacerlo más sostenible (es decir, infiltrarse en todos los entornos posibles) y, finalmente, comenzar la extracción de datos. Todas estas etapas requieren software y enfoques específicos. Sin embargo, es más probable que la carga útil final sea una puerta trasera, un troyano de acceso remoto, spyware o sus combinaciones. Para tener una explicación más relevante, haremos varios comentarios sobre el caso real de un ciberataque con una amenaza avanzada que ocurrió a principios de 2026. piratas informáticos norcoreanos atacaron el sector diplomático ruso con Konni RAT.

Etapa 1. Infiltración de malware

Hay decenas de formas posibles de infiltración de malware en la red corporativa. Sin embargo, en los últimos dos años, los analistas presenciaron una tendencia estricta: casi el 40 % de los ataques se cometen mediante la explotación de RDP. Y esta cifra es real para todas las formas de ciberataque, no solo las relacionadas con APT. No obstante, otros métodos, por ejemplo, inyecciones SQL e ingeniería social, se utilizan como bueno. En algunos casos, principalmente para distraer la atención del personal, los delincuentes también pueden lanzar un ataque DDoS. Los administradores de sistemas y los maestros de ciberseguridad pondrán sus esfuerzos en proteger la red, mientras que la acción principal sucederá a sus espaldas.

En el caso de la inyección Konni RAT por parte de la pandilla de ciberdelincuencia del mismo nombre, no realizaron maniobras de distracción. Su enfoque fue el ejemplo enciclopédico del spear phishing. Los atacantes disfrazaron el mensaje de correo electrónico a la embajada rusa en Indonesia con el archivo malicioso adjunto como un saludo de Año Nuevo. Se las arreglaron para falsificar la dirección de correo electrónico, por lo que el dominio parecía "@mid.ru", diferente del "@mid.rf" original, pero lo suficientemente similar como para engañar a alguien. Conjuntamente con el típico relax prevacacional, que dispersó la atención de los trabajadores de la embajada.

Pasos de inyección de malware

Lo que los ciberdelincuentes intentan inyectar exactamente en el sistema o la red de destino no siempre es el mismo virus. puede ser un script que se conectará al servidor remoto para obtener la carga útil o debilitar la seguridad sistema antes de que se inicie el malware. Se puede usar un malware precursor para mostrar la página de phishing o engañar al personal para que permita la instalación de malware. Sin embargo, la mayoría de los piratas intentan evitar influir en el factor humano. Sin embargo, no todos los empleados son lo suficientemente imprudentes como para ignorar el comportamiento dudoso.

En el caso del ataque Konni APT, el archivo adjunto mencionado anteriormente (exactamente, el archivo .zip) contenía un script que se conectaba al servidor de comando y lograba descargar el instalador para el control remoto. troyano de acceso. Después de lanzar el archivo поздравление.scr, los trabajadores de la embajada miraban la imagen mientras la acción principal ocurría en segundo plano. Se requiere un esquema de varios pasos de este tipo para ofuscar la lectura del registro y borrar cualquier ruta. Además, dichos pasos intermedios pueden utilizarse para desactivar el software de seguridad. Cuando se oculta la intrusión y se descarga el malware de carga útil, los delincuentes recurren al segundo paso: la expansión.

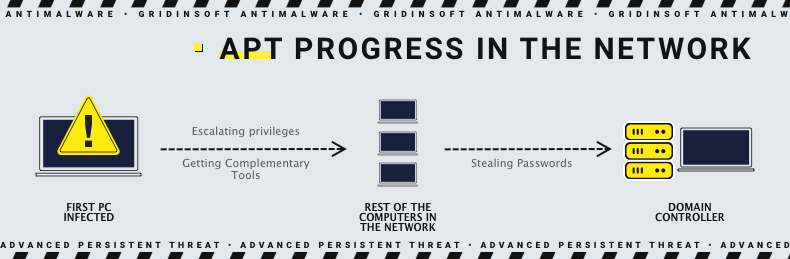

Etapa 2. Expansión de malware

Comprometer una sola computadora en la red nunca es suficiente, incluso si es un controlador de dominio. Exacto, los delincuentes suelen apuntar al DC o, al menos, al ordenador con privilegios de administrador. Si inicialmente extienden su virus en la computadora con privilegios de usuario, intentarán escalar los privilegios para ejecutar su malware como administrador. Los piratas informáticos pueden hacer esto en el perfil del usuario que han infectado o creando una cuenta de administrador separada y oculta. La escalada de privilegios no es una tarea fácil y generalmente requiere el uso de exploits. Sin embargo, si el ataque se prepara correctamente, los delincuentes ya saben qué vulnerabilidades usar y tienen una aplicación maliciosa que está lista para usar esta vulnerabilidad.

Tener la cuenta de administrador permite a los delincuentes crear las cuentas con privilegios elevados en otros dispositivos y administrar la red. Tomar el control del controlador de dominio es una práctica frecuente, pero es más difícil de realizar. Es por eso que los delincuentes suelen llevar cosas como utilidades de fuerza bruta o hacktools: sirven como una palanca cuando falla la ganzúa. Los instrumentos groseros son más fáciles de detectar, pero por lo general, los delincuentes logran desactivar cualquier protección en las computadoras separadas en la etapa de fuerza bruta de DC.

La expansión de la presencia de malware en la red tiene una razón obvia. Cuantos más ordenadores estén infectados, más datos podrán acceder y extraer los ciberdelincuentes. Esta ecuación simple y lineal debe ser la guía para los administradores de sistemas. La agrupación de redes, las medidas de protección mejoradas y el control persistente son esenciales cuando se trata de datos confidenciales y valiosos. Sin embargo, los actores de amenazas que se atreven a cometer ataques con APT probablemente tengan variantes alternativas. Por eso es mejor tener una solución EDR bien hecha. Es imposible apagarlo sin tomar el control del controlador de dominio y difícil de evitar: depende de la detección heurística, que es mucho más difícil de engañar.

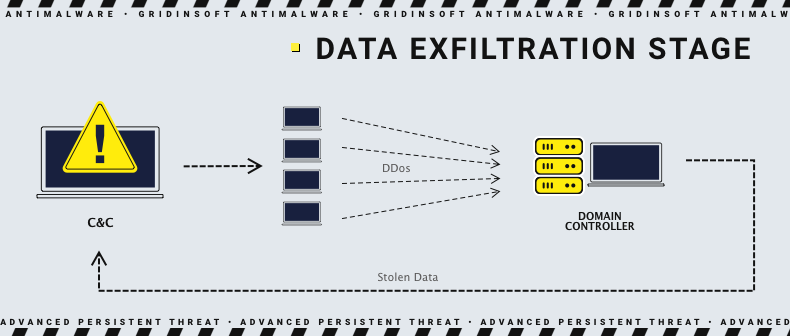

Etapa 3. Extracción de datos

Como mencionamos antes, las amenazas APT no se denominan "persistentes" solo para la ocasión. Tratan de durar todo el tiempo que pueden en el sistema corporativo, reuniendo todos los datos que pueden ser potencialmente valiosos. Sin embargo, no envían los datos a su servidor de comando ya que los encuentran en la PC de la víctima. Incluso cuando el software de seguridad está desactivado, los administradores del sistema pueden notar que se envían varios paquetes desde el interior de la red a una dirección desconocida. Tal caso hará que todos se alarmen, y la amenaza avanzada se descubrirá en ese momento. Para hacerlo más silencioso, los ciberdelincuentes deben aplicar algunos trucos.

Esos trucos pueden tratarse de crear un disfraz para los archivos extraídos, así como distraer la atención. En la mayoría de los casos, los ladrones optan por la segunda variante. No es tan fácil encontrar una manera de ocultar la enorme cantidad de tráfico. ¿Con qué frecuencia envía archivos del tamaño de un gigabyte por correo electrónico? Eso levantará sospechas, a pesar de que ese correo electrónico se entregará con éxito en el momento de la detección. La distracción que los ladrones suelen utilizar es el ataque DDoS, o el llamado ruido blanco: una gran cantidad de comandos o solicitudes sin sentido que ofuscan los registros. Tal truco puede eludir las soluciones de seguridad y crear muchos dolores de cabeza para los analistas que intentan averiguar qué está pasando.

Sin embargo, cuando los operadores de ataque APT deciden cesar su presencia en una determinada red, pueden incluso realizar la extracción final "tal cual". Esa no sería una práctica común, especialmente si la información recibida de esta empresa se vendiera a buen precio. Luego, los delincuentes pueden volver a vender la forma en que se infiltraron en la red a sus colegas, así como infiltrarse en ella una vez más. Pero cuando deciden tomar una licencia francesa, las cosas pueden ser aún más rígidas. En algunos casos, los delincuentes pueden implementar ransomware, como la guinda del pastel.

¿Cómo proteger su red de ataques APT?

Como puede ver en los párrafos anteriores, las amenazas persistentes avanzadas son extremadamente sofisticadas y las ejecutan ciberdelincuentes calificados. El despliegue y la contrarrestación de APT se pueden comparar con el juego de ajedrez entre dos grandes maestros: ambos son muy hábiles y tienen muchos movimientos posibles. Se vuelve aún más interesante cuando solo pueden adivinar sobre la actividad de los demás y realizar algunos pasos cuidadosos para comprender lo que está sucediendo. No obstante, ver este juego ya significa que algo salió mal. No significa que las medidas de seguridad deban ser capaces de prevenir cualquier intrusión. Pero cuando haces todo bien, los ladrones encontrarán sus manos atadas. Veamos cómo proteger su red corporativa de ataques con amenazas persistentes avanzadas.

Cesar el factor humano

El personal imprudente es una de las brechas de seguridad más grandes que son imposibles de eliminar. Sin embargo, puede enseñarles cómo estar seguros y evitar cosas potencialmente peligrosas, pero nunca disipará este peligro por completo. De 10 trabajadores, nueve serán diligentes y uno, infantil. Es por eso que además de impulsar el conocimiento sobre ciberseguridad entre sus empleados, debe complementarse con la disminución del daño general que puede ocurrir debido a un error humano.

- Explique el peligro de los archivos adjuntos. Muchas personas piensan que los archivos adjuntos no pueden ser peligrosos, por lo que los abren sin dudarlo. Los piratas informáticos se lo agradecen: una gran parte de los ataques de cualquier escala se deben a esta falsa creencia.

- Proteja todos los lugares estrechos. Las macros de MS Office y los scripts de Visual Basic pueden llevar códigos diferentes. Podrían contener el descargador o el mismo malware cuando provienen del exterior. Prohibir su ejecución sin el permiso del administrador del sistema impide estas formas de inyección.

- Configure la higiene del software. Ese consejo es útil contra cualquier malware, ya que los delincuentes usan las mismas vulnerabilidades para varios ataques. Actualizar las aplicaciones regularmente, evitar el uso de programas no confiables y vigilar las aplicaciones que pueden recopilar información sobre sus usuarios: estos consejos son básicos.

- Agrupe la red. Incluso si los piratas informáticos logran infectar una parte de la red, esta no podrá ir más allá. Al menos ganarías algo de tiempo para encontrar una manera de lidiar con los piratas informáticos.

- Aplique el uso de privilegios de usuario para la mayoría de los usuarios. La mayoría de las aplicaciones en estos días no requieren privilegios de administrador. Todavía pueden pedirle que escriba la contraseña de administrador a veces, pero es mucho más fácil hacerlo a pedido que resolver el ataque cibernético.

Aproximaciones técnicas contra APT

Además de los consejos que tocan a los empleados y que son más comunes, hay varias cosas que hacer específicamente contra la APT. Esas medidas generalmente sienten la seguridad de la red y el control del tráfico. La lista blanca y el control del tráfico son los dos aspectos a los que debe prestar más atención.

Lista blanca

Este procedimiento significa permitir acceso únicamente a sitios web/direcciones IP designados desde el interior de la red corporativa. Tal configuración es útil para evitar que el descargador de malware se conecte al servidor externo. También tiene un propósito más "pacífico": evitar que los empleados visiten varios sitios para minimizar la procrastinación. Sin embargo, usar este método por separado de los demás no es 100% efectivo. Los dominios "blancos" pueden verse comprometidos con el tiempo, o la conexión puede crearse a través de un software seguro y legítimo. Algunos programas pueden seguir siendo seguros pero desactualizados, eso los hace vulnerables a la explotación. Tenga en cuenta todos estos problemas cuando establezca su red.

Monitoreo de tráfico

Si bien la inclusión en la lista blanca tiene más que ver con la protección pasiva, el control del tráfico es una contramedida activa. Principalmente, lo más importante para proteger es lo más vulnerable. En las empresas, esas cosas son los servidores de aplicaciones web. Están más expuestos ya que todos pueden conectarlos por diseño. Por lo tanto, debe prestar especial atención a protegerlos con cortafuegos u otros filtros que puedan prevenir el ataque de inyección de SQL o RFI. Además, los cortafuegos son bastante útiles cuando se trata de controlar el tráfico. Estas herramientas pueden registrar eventos de red, lo que le permite ver y analizar posibles anomalías.