Canalla, un prolífico malware ladrón de información, recibió una actualización al borde de 2023. La nueva actualización introdujo capacidades avanzadas de robo de datos y funciones de conectividad segura.. La nueva versión también incluye una serie de nuevas capacidades antidetección y antianálisis. Echemos un vistazo más detallado a este malware y veamos la diferencia en todos los aspectos..

BlackGuard Stealer – ¿Qué es??

BlackGuard es un malware clásico para robar información, programado en C#. Su objetivo es capturar datos personales de los navegadores web., particularmente buscando datos relacionados con billeteras de criptomonedas. Apareció por primera vez en 2021, siendo promovido ambos en foros de Darknet y en una comunidad dedicada de Telegram. Un la suscripción de por vida a este malware cuesta $700, mientras que una suscripción mensual está disponible para $200. Su campaña de promoción experimentó un importante impulso en 2022, cuando su competidor mapache hizo una pausa.

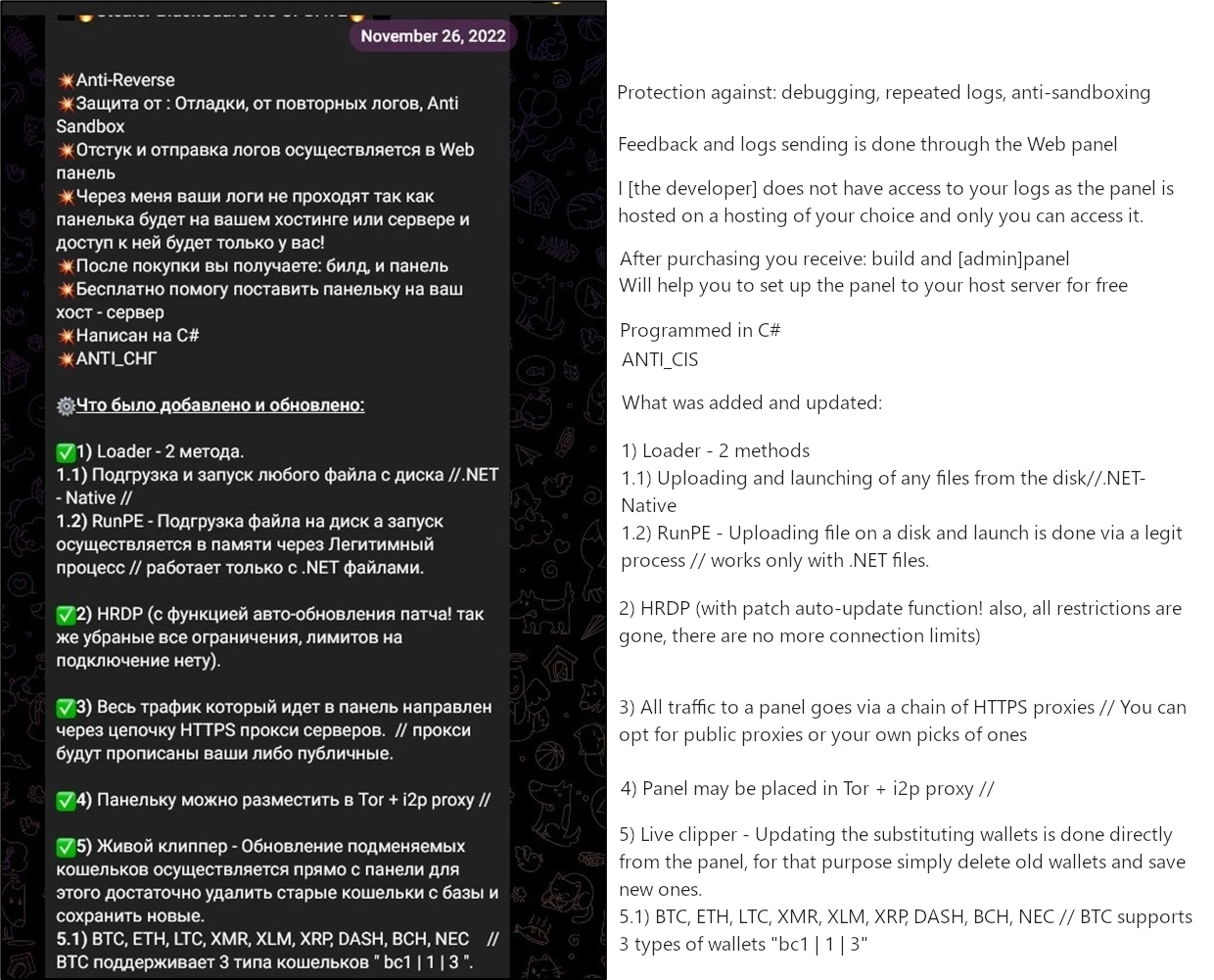

Desde su inicio, Guardia Negra era apuntando precisamente a robar credenciales criptográficas, y este siguió siendo su punto de referencia en futuras actualizaciones.. Noviembre 2022 parche traído Mejoras generales en la forma en que el malware recopila datos relacionados con las criptomonedas., pero también introduce la capacidad de cargar otro malware, es decir,. Actúa como un cuentagotas. Las notas del parche publicadas en la comunidad de Telegram contienen información sobre un paquete de otros cambios., principalmente relacionado con la conectividad C2.

Tácticas anti-análisis

Lo primero que destaca del malware BlackGuard son sus medidas antianálisis.. BlackGuard normalmente llega al dispositivo de destino en forma cifrada. El cifrado se realiza mediante una herramienta integrada. en el panel de administración del malware. Además, su código está ofuscado de una manera bastante específica: Las cadenas codificadas en base64 se decodifican solo durante el tiempo de ejecución. Pero incluso antes de la decodificación, las cadenas se representan como una matriz de bytes, uno completamente ilegible. Esta práctica parece ser bastante eficaz contra los programas antimalware que intentan analizar las cadenas..

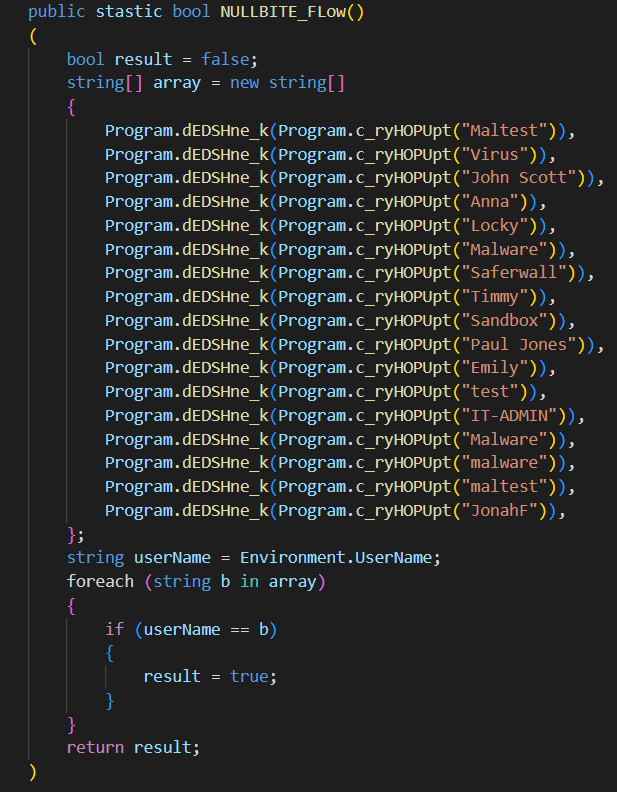

El malware también comprueba el nombre del ordenador., buscando una coincidencia con la lista codificada que trae entre sus filas de código. Estos son los nombres que normalmente se aplican a las máquinas virtuales o sistemas activos utilizados en el análisis de virus.. Si se detecta uno, BlackGuard cesará cualquier ejecución futura. Depuración, sin embargo, también recibe su tratamiento: el malware puede bloquear cualquier entrada si detecta la actividad de una herramienta de depuración. Normalmente para todo el malware desarrollado en Rusia y países de la ex URSS, , este ladrón se niega a postularse en países de la ex URSS.

robo de datos

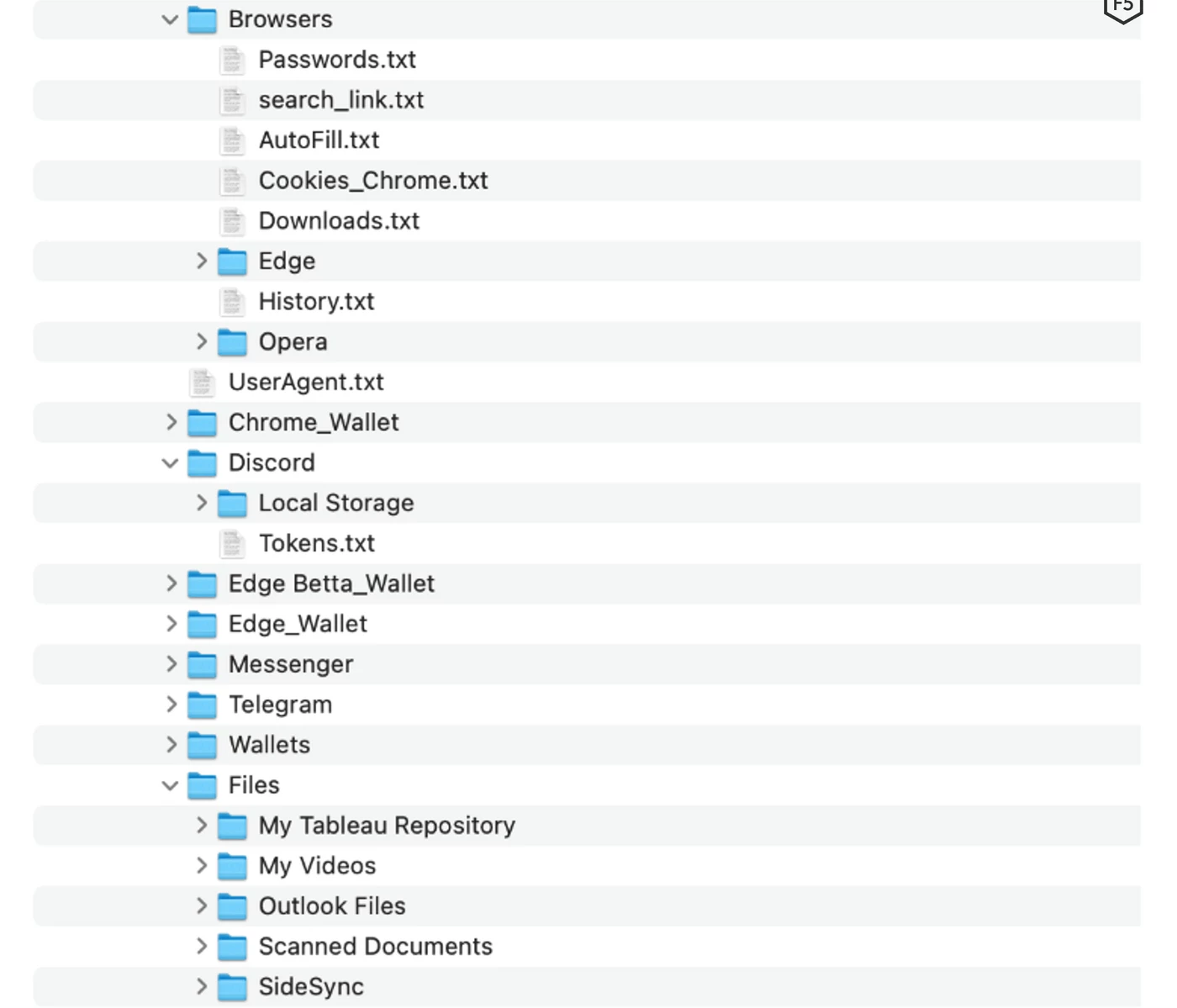

Una vez superados todos los controles, El malware comienza su curso principal: el robo de credenciales.. Como mencioné arriba, El objetivo principal de BlackGuard es la información de inicio de sesión contenida en los navegadores web., y uno relacionado con carteras de criptomonedas, tanto como extensión del navegador como aplicación de escritorio.. Él busca la carpeta AppData/Local para los directorios que pertenecen a navegadores web y aplicaciones. Todos los datos recopilados se ubican en una carpeta donde se inicia el malware. (generalmente Usuarios/Temporales). Antes de enviar a un servidor de comandos, El malware empaqueta esos datos en un archivo .zip protegido.. Trae la contraseña entre sus filas de código..

Lista de navegadores web atacados por BlackGuard

| Cromo | Ópera | Firefox | Borde | Iridio | 7Estrella |

| CentBrowser | Chedot | vivaldi | Cometa | Explorador de elementos | Navegador de privacidad épico |

| Sputnik | nicromo | K-Meleón | Carrera | liebao | cocococ |

| MapleStudio | software valiente | cromodo | uCozMedia | QIPsurf | órbita |

| Cómodo | Coowon | amigo | Antorcha | Cómodo | 360Navegador |

Carteras criptográficas atacadas por BlackGuard

Aplicaciones de escritorio

| Cartera Atómica | AtómicoDEX | éxodo | LitecoinCore | Monero | jaxx |

| Zcash | BitcoinCore | DashCore | electro | Etereum | Solar |

| wassabi | TokenBolsillo | Marco | Borrar | binance | Coinbase |

Extensiones del navegador

| binance | KEPLR | moneda98 | mobox | Metamáscara | Fantasma |

| BitApp | moneda estrella | Cartera pendiente | Con aletas | Cartera del gremio | iconox |

| Chapoteo | cocodrilo | XinPago | sollet | Cartera Auvitas | billetera matematica |

| billetera yoroi | La billetera de Ron | billetera mtv | Cartera Rabet | Billetera ZilPay | Estación Terra |

| Hábil | jaxx | Calidad | Matemáticas10 | éxodo | OXÍGENO |

Otra aplicación

Además, BlackGuard es capaz de recopilar credenciales desde una fila de clientes VPN y utilidades FTP/SFTP, aplicaciones de mensajería de escritorio, y Microsoft Outlook. Particularmente, toma credenciales de los archivos de configuración de NordVPN, OpenVPN y ProtonVPN. Steam y Discord son pirateados de manera similar, mientras toxicidad, Señal, Lengua macarrónica, Telegrama y elemento están recopilando toda la conversación.

Cómo protegerte?

Hay Sólo un método de propagación consistente utilizado por los actores de amenazas. que operan BlackGuard – correo no deseado. Este último, sin embargo, probablemente have a form of spear phishing, que intenta parecerse a correos genuinos o incluso mensajes que su víctima está esperando. La mayor parte del tiempo, ladrones recopilar información usando OSINT sobre sus víctimas durante algún tiempo antes de enviar mensajes.

El mensaje exacto contiene un archivo adjunto., commonly an MS Office document. Sin embargo, Se puede utilizar cualquier archivo que pueda contener contenidos ejecutables.. Los archivos de Office ganaron popularidad como Guiones de macros VBS que pueden transportar es ignorado por la gran mayoría de software antimalware.. Al iniciar el archivo se ejecuta el script.: se pone en contacto con el servidor de comando, descarga la carga útil, y lo ejecuta. Este esquema obscenamente simple fue interrumpido por la introducción de Mark-of-the-Web. Usando este último, Microsoft marca archivos potencialmente riesgosos, llamando la atención adicional sobre los programas anti-malware. Aún, esa característica está presente solo en las últimas versiones de Windows, y como suele pasar, los usuarios no se apresuran a instalarlo.

Otro consejo a seguir es utilizar programas antimalware. Los piratas informáticos hacen todo lo posible para hacerle creer en el correo electrónico no deseado o en el banner en línea.. Por esta razón, es mejor excluir el factor humano utilizando una solución automatizada que no se deje engañar. Pero para estar seguro de que algo tan astuto como BlackGuard no se escapará, Es importante que la herramienta de seguridad tenga protección multicapa.. GridinSoft Anti-Malware puede ofrecerle esto – el programa presenta un escaneo "clásico" respaldado por una base de datos, así como a heuristic engine and AI-based detection system. Todos ellos juntos crean un escudo confiable incluso contra las amenazas más modernas y potentes..