¿Qué es OSINT?

El significado de esta abreviatura descubre toda la tarea de ese fenómeno. La inteligencia realizada en base a los datos de código abierto funciona excepcionalmente bien cuando necesita mantener en secreto el hecho de la vigilancia. Todas las infracciones o intentos de infracciones pueden ser detectadas fácilmente por los administradores del sistema u otro personal calificado. Mientras tanto, obtener la información sobre el co o la persona en Instagram o el sitio web con información de empresas locales es mucho más sigiloso y fácil.

Es esencial descubrir cómo funciona. Es difícil describir cuánta información dejas mientras actúas en Internet. Y no es tu culpa si no estás paranoico con tu privacidad y no piensas dos veces cada mensaje. Mencionaste tu ubicación aquí y allá y dijiste cuándo sueles terminar tu jornada laboral, y eso ya es suficiente para decir mucho sobre ti.

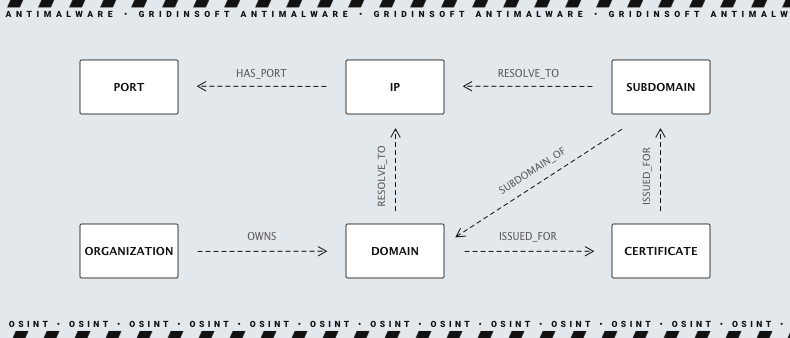

La comprensión de hechos fragmentados sobre una persona o una empresa no es una tarea fácil, especialmente cuando en OSINT se confía en bases de datos o información no estructurada en lugar de mensajes en redes sociales. En ese momento, aparecen las herramientas OSINT.

Herramientas OSINT

La tarea principal de los kits de herramientas OSINT es hacer que el análisis de datos sea más accesible estructurándolo. Pero la mayoría de las herramientas OSINT modernas ofrecen la capacidad de ordenar su información de una manera preferida y bases de datos listas para analizar. Sí, puede parecer un intento de ser más inteligente que el usuario, pero es solo la manera de hacer que estas herramientas semilegales estén menos fragmentadas.

La mayoría de las herramientas OSINT están disponibles incluso en la Web superficial, en GitHub, en particular. Sin embargo, algunos de ellos, especialmente los de análisis profundo, se pueden encontrar solo en Darknet. Algunas herramientas especiales diseñadas para acciones que pueden clasificarse fácilmente como espionaje se ponen a la venta en foros o plataformas de venta de Darknet.

| Nombre | Fuente | Descripción | Idioma | Precio |

|---|---|---|---|---|

| Amass | Git | DNS enumeration and network mapping tool suite: scraping, recursive brute forcing, crawling web archives, reverse DNS sweeping | Go | 🆓 |

| Asnlookup | Git | Leverage ASN to look up IP addresses (IPv4 & IPv6) owned by a specific organization for reconnaissance purposes, then run port scanning on it | Python | 🆓 |

| AttackSurfaceMapper | Git | Subdomain enumerator | Python | 🆓 |

| AutoRecon | Git | Multi-threaded network reconnaissance tool which performs automated enumeration of services | Python | 🆓 |

| badKarma | Git | Advanced network reconnaissance tool | Python | 🆓 |

| Belati | Git | OSINT tool, collect data and document actively or passively | Python | 🆓 |

| Certstream | Git | Intelligence feed that gives real-time updates from the Certificate Transparency Log network | Elixir | 🆓 |

| Darkshot | Git | Lightshot scraper with multi-threaded OCR and auto categorizing screenshots | Python | 🆓 |

| dataleaks | Git | Self-hosted data breach search engine | PHP | 🆓 |

| datasploit | Git | OSINT framework, find, aggregate and export data | Python | 🆓 |

| DNSDumpster | Domain research tool that can discover hosts related to a domain | - | 🆓 | |

| dnsenum | Git | DNS reconnaissance tool: AXFR, DNS records enumeration, subdomain bruteforce, range reverse lookup | Perl | 🆓 |

| dnsenum2 | Git | Continuation of dnsenum project | Perl | 🆓 |

| DNSRecon | Git | DNS reconnaissance tool: AXFR, DNS records enumeration, TLD expansion, wildcard resolution, subdomain bruteforce, PTR record lookup, check for cached records | Python | 🆓 |

| dnsx | Git | Multi-purpose DNS toolkit allow to run multiple DNS queries | Go | 🆓 |

| EagleEye | Git | Image recognition on instagram, facebook and twitter | Python | 🆓 |

| Espionage | Git | Domain information gathering: whois, history, dns records, web technologies, records | Python | 🆓 |

| eTools.ch | Metasearch engine, query 16 search engines in parallel | - | 🆓 | |

| Facebook_OSINT_Dump | Git | OSINT tool, facebook profile dumper, windows and chrome only | Shell | 🆓 |

| FinalRecon | Git | Web reconnaissance script | Python | 🆓 |

| Findomain | Git | Fast subdomain enumerator | Rust | 🆓 |

| FOCA | Git | OSINT framework and metadata analyser | Csharp | 🆓 |

| GHunt | Git | Investigate Google accounts with emails and find name, usernames, Youtube Channel, probable location, Maps reviews, etc. | Python | 🆓 |

| gitGraber | Git | Monitor GitHub to search and find sensitive data in real time for different online services such as: Google, Amazon, Paypal, Github, Mailgun, Facebook, Twitter, Heroku, Stripe, etc. | Python | 🆓 |

| Gorecon | Git | Reconnaissance toolkit | Go | 🆓 |

| GoSeek | Git | Username lookup comparable to Maigret/Sherlock, IP Lookup, License Plate & VIN Lookup, Info Cull, and Fake Identity Generator | - | 🆓 |

| gOSINT | Git | OSINT framework; find mails, dumps, retrieve Telegram history and info about hosts | Go | 🆓 |

| h8mail | Git | Email OSINT & Password breach hunting tool; supports chasing down related email | Python | 🆓 |

| Harpoon | Git | CLI tool; collect data and document actively or passively | Python | 🆓 |

| holehe | Git | Check if the mail is used on different sites like Twitter, Instagram and will retrieve information on sites with the forgotten password function | Python | 🆓 |

| IVRE | Git | IVRE (Instrument de veille sur les réseaux extérieurs) or DRUNK (Dynamic Recon of UNKnown networks); network recon framework including tools ofr passive and active recon | Python | 🆓 |

| kitphishr | Git | Hunts for phishing kit source code by traversing URL folders and searching in open directories for zip files; supports list of URLs or PhishTank | Go | 🆓 |

| Kostebek | Git | Tool to find firms domains by searching their trademark information | Python | 🆓 |

| LeakDB | Git | Normalize, deduplicate, index, sort, and search leaked data sets on the multi-terabyte-scale | Go | 🆓 |

| LeakIX | Git | Search engine for devices and services exposed on the Internet | - | 🆓 |

| LeakLooker | Git | Discover, browse and monitor database/source code leaks | Python | 🆓 |

| leakScraper | Git | Set of tools to process and visualize huge text files containing credentials | Python | 🆓 |

| LinEnum | Git | System script for local Linux enumeration and privilege escalation checks | Shell | 🆓 |

| LittleBrother | Git | Information gathering (OSINT) on a person (EU), checks social networks and Pages Jaunes | Python | 🆓 |

| Maigret | Git | Collect a dossier on a person by username from a huge number of sites and extract details from them | Python | 🆓 |

| MassDNS | Git | High-performance DNS stub resolver for bulk lookups and reconnaissance (subdomain enumeration) | C | 🆓 |

| Metabigor | Git | OSINT tool that doesn't require any API key | Go | 🆓 |

| Netflip | Git | Scrape sensitive information from paste sites | CSharp | 🆓 |

| NExfil | Git | Finding profiles by username over 350 websites | Python | 🆓 |

| Nmmapper | Cybersecurity tools offered as SaaS: Nmap, subdomain finder (Sublist3r, DNScan, Anubis, Amass, Lepus, Findomain, Censys), theHarvester, etc. | - | 💰 | |

| nqntnqnqmb | Git | Retrieve information on linkedin profiles, companies on linkedin and search on linkedin companies/persons | Python | 🆓 |

| Oblivion | Git | Data leak checker and monitoring | Python | 🆓 |

| ODIN | Git | Observe, Detect, and Investigate Networks, Automated reconnaissance tool | Python | 🆓 |

| Omnibus | Git | OSINT framework; collection of tools | Python | 🆓 |

| OneForAll | Git | Subdomain enumeration tool | Python | 🆓 |

| OnionSearch | Git | Script that scrapes urls on different .onion search engines | Python | 🆓 |

| OSINT Framework | Git | A web-based collection of tools and resources for OSINT | Javascript | 🆓 |

| Osintgram | Git | Interactive shell to perform analysis on the Instagram account of any users by their nickname | Python | 🆓 |

| Osmedeus | Git | Automated framework for reconnaissance and vulnerability scanning | Python | 🆓 |

| Photon | Git | Fast crawler designed for OSINT | Python | 🆓 |

| PITT | Git | Web browser loaded with links and extensions for doing OSINT | - | 🆓 |

| ProjectDiscovery | Git | Monitor, collect and continuously query the assets data via a simple webUI | Go | 🆓 |

| Qualear | Git | Reconnaissance Apparatus; Information gathering, a conglomerate of tools including custom algorithms, API wrappers | Go | 🆓 |

| ReconDog | Git | Multi-purpose reconnaissance tool, CMS detection, reverse IP lookup, port scan, etc. | Python | 🆓 |

| reconFTW | Git | Perform automated recon on a target domain by running a set of tools to perform scanning and finding out vulnerabilities | Shell | 🆓 |

| Recon-ng | Git | Web-based reconnaissance tool | Python | 🆓 |

| Reconnoitre | Git | Tool made to automate information gathering and service enumeration while storing results | Python | 🆓 |

| ReconScan | Git | Network reconnaissance and vulnerability assessment tools | Python | 🆓 |

| Recsech | Git | Web reconnaissance and vulnerability scanner tool | PHP | 🆓 |

| Redscan | Git | Mix of a security operations orchestration, vulnerability management and reconnaissance platform | Python | 🆓 |

| Red Team Arsenal | Git | Automated reconnaissance scanner and security checks | Python | 🆓 |

| reNgine | Git | Automated recon framework for web applications; customizable scan engines & pipeline of reconnaissance | Python | 🆓 |

| SearchDNS | Netcraft tool; Search and find information for domains and subdomains | - | 🆓 | |

| Shodan | Search devices connected to the internet; helps find information about desktops, servers, and IoT devices; including metadata such as the software running | - | 🆓 | |

| shosubgo | Git | Grab subdomains using Shodan api | Go | 🆓 |

| shuffledns | Git | Wrapper around masses that allows you to enumerate valid subdomains using active brute force as well as resolve subdomains with wildcard handling and easy input-output support | Go | 🆓 |

| SiteBroker | Git | Tool for information gathering and penetration test automation | Python | 🆓 |

| Sn1per | Git | Automated reconnaissance scanner | Shell | 💰 |

| spiderfoot | Git | OSINT framework, collect and manage data, scan target | Python | 🆓 |

| Stalker | Git | Automated scanning of social networks and other websites, using a single nickname | Python | 🆓 |

| SubDomainizer | Git | Find subdomains and interesting things hidden inside, external Javascript files of page, folder, and Github | Python | 🆓 |

| Subfinder | Git | Discovers valid subdomains for websites, designed as a passive framework to be useful for bug bounties and safe for penetration testing | Go | 🆓 |

| Sublist3r | Git | Subdomains enumeration tool | Python | 🆓 |

| Sudomy | Git | Subdomain enumeration tool | Python | 🆓 |

| Th3inspector | Git | Multi-purpose information gathering tool | Perl | 🆓 |

| theHarvester | Git | Multi-purpose information gathering tool: emails, names, subdomains, IPs, URLs | Python | 🆓 |

| tinfoleak | Git | Twitter intelligence analysis tool | Python | 🆓 |

| Totem | Git | Retrieve information about ads of a Facebook page, retrieve the number of people targeted, how much the ad cost, and a lot of other information | Python | 🆓 |

| trape | Git | Analysis and research tool, which allows people to track and execute intelligent social engineering attacks in real time | Python | 🆓 |

| TWINT | Git | Twitter Intelligence Tool; Twitter scraping & OSINT tool that doesn't use Twitter's API, allowing one to scrape a user's followers, following, Tweets and more while evading most API limitations | Python | 🆓 |

OSINT como vector de ataque

Veamos dónde puede obtener la información sobre el sospechoso que le interesa. Una vez más, todos los datos de todas las fuentes OSINT se pueden recopilar y analizar manualmente, sin ningún software adicional . Se necesitan aplicaciones para hacer que este proceso sea más rápido y fácil, se podría decir: disponible para todos.

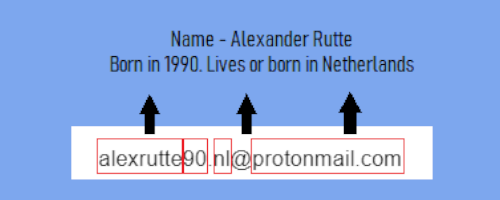

Correo electrónico

¿Cuánto puede obtener si solo tiene la dirección de correo electrónico de su objetivo? Sorprendentemente, mucho. Con la ayuda de Google, puede descubrir varios hechos, incluidos los impactantes. Pero solo analizando la dirección de correo electrónico exacta puede obtener el nombre del usuario, el año de nacimiento (o incluso la fecha completa) u otras fechas importantes. La pronunciación de este individuo, junto con el idioma y el posible país, también pueden estar ahí.

Al aplicar Google u otros motores de búsqueda (o incluso herramientas especiales), puede encontrar las conexiones de redes sociales para este correo electrónico en particular. A veces, también encontrará las imágenes relacionadas, los dominios registrados con este correo electrónico y otras cosas. Si hubo una infracción con este correo electrónico en el paquete de datos filtrado, es probable que también vea este paquete.

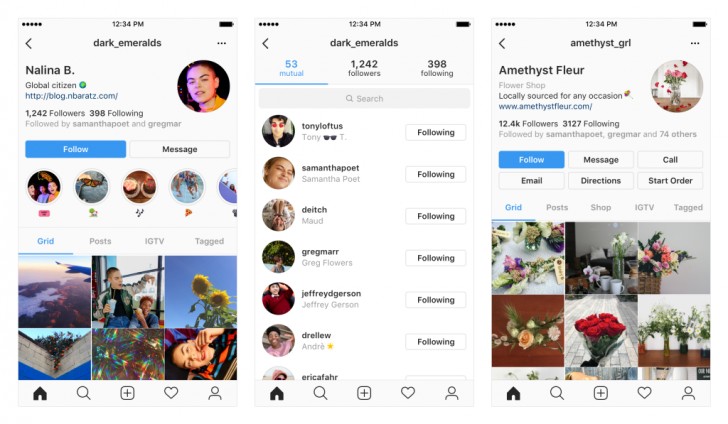

Redes sociales (Twitter, ejemplos de Instagram)

Twitter e Instagram son lugares donde las personas no son tímidas para descubrir sus detalles. Lo que es más importante para OSINT: estas redes tienen una gran cantidad de datos valiosos expuestos de forma predeterminada. Por lo tanto, todo está disponible: solo tómalo y úsalo. Y hay muchos usuarios nuevos en ambas redes que aún no saben cómo ocultar su información privada.

Los principales puntos de interés en estas redes sociales se concentran en perfiles y publicaciones. La información se encuentra en la superficie, por lo que no necesita ejecutar ninguna herramienta adicional para completar el rompecabezas. La superficie de reconocimiento de Instagram es el nombre de usuario del objetivo, los seguidores y las cuentas seguidas, sus sitios web, la biografía en la parte superior del perfil, etc. En las publicaciones, encontrarás suficiente información para rastrear los lugares favoritos de esta persona o los amigos de tu objeto de interés.

Twitter ofrece otros datos para observar, pero tendrá casi la misma imagen completa. Puede ver la foto de perfil y rastrear las últimas respuestas del usuario, ver la fecha de ingreso y el cumpleaños. Algunos usuarios agregan una ubicación a su perfil; esta acción no es obligatoria, pero puede decir mucho si el objetivo no intenta contrarrestar el reconocimiento. Twitter también permite que todos guarden los medios adjuntos al mensaje. Eso le permite hacer el análisis de la imagen - vea el siguiente párrafo.

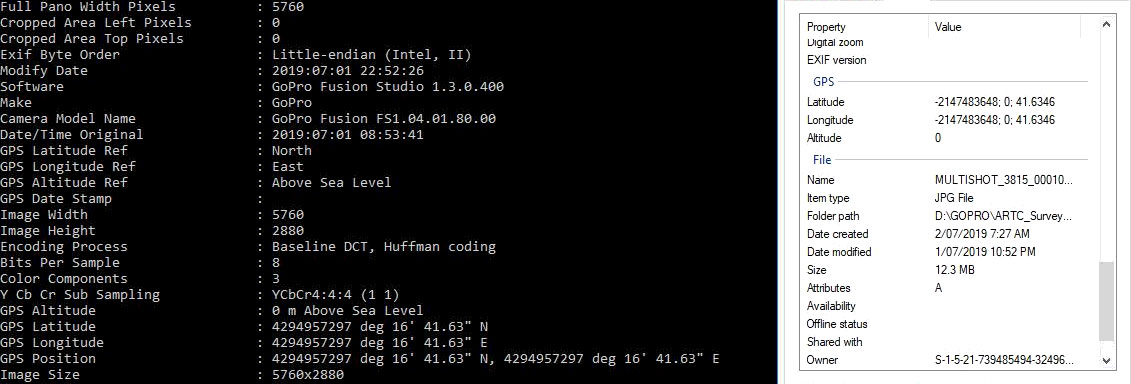

Análisis de imágenes

Los metadatos de las imágenes son una rica fuente de información sobre quién, dónde y cómo se hizo. Incluso si se trata de capturas de pantalla, puede averiguar las características de la pantalla, el modelo de teléfono, el sistema operativo y la aplicación de la cámara. Profundizar puede descubrir la geolocalización y la hora en que se tomó la foto. Sin embargo, los metadatos son bastante difíciles de analizar sin el software especial: parece una fila de números y letras ligeramente estructurados.

Otra ventaja del análisis de imágenes toca el contenido exacto de la imagen. Edificios, personas, vistas: todas estas cosas te ayudarán a determinar la ubicación y las circunstancias. Para tal análisis, probablemente necesitará usar Google Street View, Google Maps y Google Lens. Todos ellos son gratuitos y bastante efectivos. Sin embargo, las personas que tienen un conocimiento decente sobre ciberseguridad y privacidad probablemente borrarán los metadatos, manualmente o con el uso de herramientas especiales.

Análisis de IP

La vieja buena amenaza verbal de averiguar la ubicación por la dirección IP no es una broma tan tonta como podría parecer. Claro, es probable que aún no obtenga la ubicación precisa, pero hay muchas otras cosas para compensar eso. Este análisis se realiza predominantemente utilizando herramientas especiales: sitios web o aplicaciones web.

El primer paso en el análisis de IP es asegurarse de que se trata de una IP real, no de un servidor VPN o direcciones IP de nodos de salida Tor. Después de borrar ese momento, puede dar un paso adelante para verificar las propiedades de IP. Puede usar ciertos sitios para determinar si esa IP es estática o dinámica, privada o pública, y verificar si Cloudflare la prohíbe. Por cierto, servicios como Cloudflare pueden revelarte si esa IP está asociada con acciones de amenazas o spam.

Escanear esa dirección IP con herramientas de red básicas le mostrará los puertos abiertos en esa dirección, sistema operativo, nombre de host y los servicios que se ejecutan bajo esa IP. Usando algunas palabras clave específicas y funciones de los rastreadores de torrents, puede obtener lo que el usuario descargó , que los motores de búsqueda usaron tanto en Surface como en Dark Web.

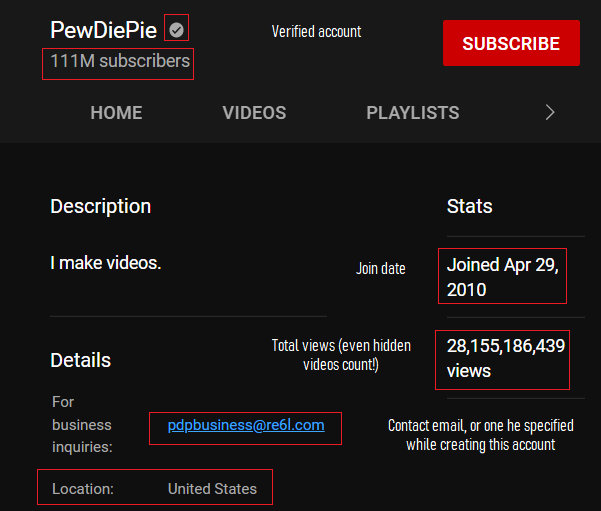

YouTube

Los sitios de alojamiento de videos más populares también guardan mal los secretos. Sin embargo, ese es solo el modelo específico de esa red social. Puede rastrear fácilmente los comentarios de la persona que necesita al tener su apodo. En la página exacta de YouTube, puede ver qué juegos juega este usuario, cuáles son sus horas de actividad típicas y posiblemente obtener algunos detalles sobre su vida personal. La ubicación se puede obtener revisando las actividades y en la pestaña Comunidad.

Otra parte de la información se esconde en la sección Información del canal. Aquí puede ver las suscripciones de ese usuario, los canales que le gustan, el correo electrónico de esa cuenta, la fecha de ingreso y muchas otras cosas interesantes. ¿Qué harás con toda esta información? Esa es tu elección. Pero YouTube ofrece una de las mayores superficies para ataques OSINT.

Por supuesto, esa no es una lista completa de posibles vectores de inteligencia de fuente abierta. Además, no hay garantía de que obtengas algo del objeto de inteligencia. Los usuarios que conocen las reglas clave del anonimato en línea no dejarán huellas significativas. Aquellos que conocen los mismos vectores OSINT también sabrán cómo evitar una encuesta exitosa o incluso engañarla.

¿Quién y por qué usa OSINT?

La inteligencia de código abierto es demandada por una amplia gama de usuarios diferentes. No piense que si contiene la palabra "inteligencia", solo lo exige el FBI y los ciberdelincuentes. Ellos también lo usan, pero tienen acceso a herramientas de vigilancia más serias y sofisticadas. Mientras tanto, OSINT está muy extendido en las empresas y, en ocasiones, lo utilizan los particulares. Las empresas lo utilizan para prepararse para las negociaciones con una empresa con la que nunca han tenido un trato. Saber más sobre tu potencial socio o rival antes de las conversaciones es útil.

Las personas, por otro lado, usan inteligencia de fuente abierta para obtener alguna información. OSINT puede ser extremadamente útil si desea saber más sobre la empresa en la que está tratando de conseguir un trabajo o ver quién es esa hermosa chica que conoció en el parque. Eso puede parecer extraño y excesivo, pero es posible detenerse antes de que vaya demasiado lejos.

¿Es legal OSINT?

A menos que utilice software ilegal para ello, todavía. Sin embargo, los programas ilegales para OSINT que puede ver a la venta en Darknet son más bien spyware que un simple programa para el análisis de datos. Eso no tiene nada de malo en verificar la información disponible sin malas intenciones. Sin embargo, una búsqueda benévola puede volverse malévola cuando va demasiado lejos para obtener la información. Buscar en línea está bien, iniciar una campaña de phishing para obtener la información de los empleados no lo es.

Sin embargo, desde un punto de vista moral, cualquier tipo de inteligencia es mala. Si alguien no quiere decirte algo, es probable que tenga alguna motivación. Y buscar alguna información sobre ese tema en las redes sociales de esta persona puede ser perjudicial para sus relaciones. Claro, no se puede llamar ilegal desde el punto de vista legislativo pero puede convertirlo en un maníaco de mala fama. El reconocimiento basado en datos de fuente abierta es una herramienta potente, así que utilícela sabiamente para mantener limpia su reputación.