Los expertos de ESET han descubierto el malware CloudMensis, que se utiliza para crear puertas traseras en dispositivos que ejecutan macOS y posteriormente robar información.

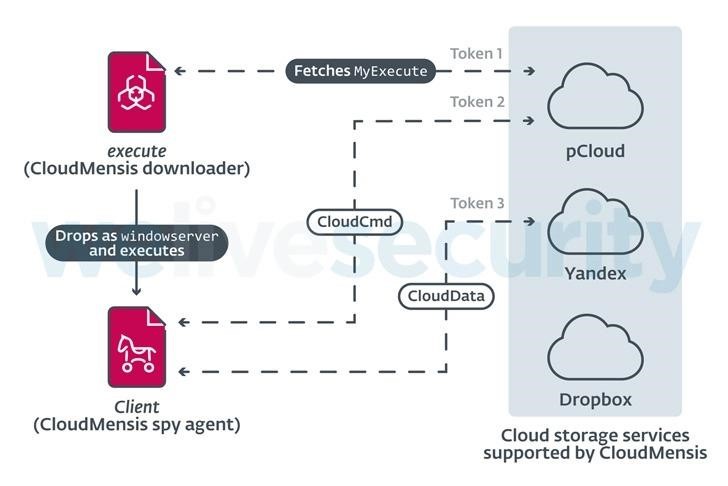

El malware recibió su nombre debido a que utiliza pCloud, buzón y Yandex.Disk Almacenamientos en la nube como servidores de control..

Déjame recordarte que también escribimos eso. Vulnerabilidad en Mac OS Conduce a la fuga de datos, y también eso Microsoft Lanza PoC Exploit para escapar de MacOS Sandbox.

Las capacidades de nubemensis indican que el principal objetivo de sus operadores es recopilar información confidencial de máquinas infectadas. Por ejemplo, el malware es capaz de tomar capturas de pantalla, robando documentos, interceptar pulsaciones de teclas, y compilar listas de correos electrónicos, archivos adjuntos, y archivos almacenados en medios extraíbles.

CloudMensis admite docenas de comandos diferentes, que permite a sus operadores realizar una variedad de acciones en máquinas infectadas:

- cambio en la configuración del malware, el proveedor de almacenamiento en la nube y los tokens de autenticación, extensiones de archivo de interés, la frecuencia de las encuestas de almacenamiento en la nube, etcétera;

- hacer una lista de procesos en ejecución;

- para capturar la pantalla;

- hacer una lista de cartas y archivos adjuntos;

- hacer una lista de archivos en medios extraíbles;

- ejecute comandos de shell y cargue el resultado en el almacenamiento en la nube;

- descargar y ejecutar archivos arbitrarios.

Según ESET análisis, Los atacantes infectaron la primera Mac ya en febrero. 4, 2022. Desde entonces, Sólo ocasionalmente han utilizado la puerta trasera para comprometer otras máquinas., insinuando la naturaleza específica de esta campaña.

Curiosamente, una vez desplegado, CloudMensis puede eludir el Consentimiento y Control de Transparencia (TCC) sistema, que pregunta a los usuarios si necesitan otorgar permiso a la aplicación para tomar capturas de pantalla o monitorear las pulsaciones de teclas.. El mecanismo TCC está diseñado para bloquear el acceso a datos confidenciales del usuario., permitir a los usuarios de macOS personalizar la configuración de privacidad para varias aplicaciones y dispositivos (incluyendo micrófonos y cámaras).

Las reglas creadas por el usuario se almacenan en una base de datos protegida por System Integrity Protection (SORBO), lo que garantiza que sólo el demonio TCC pueda modificarlos. De este modo, si un usuario ha desactivado SIP en el sistema, CloudMensis se otorgará a sí mismo los permisos necesarios simplemente agregando nuevas reglas a TCC.db.

Sin embargo, incluso si SIP está habilitado y cualquier versión de macOS Catalina anterior a 10.15.6 está instalado en la máquina, CloudMensis aún puede obtener los derechos necesarios explotando una vulnerabilidad en Fundación Core, que tiene el identificador CVE-2020-9934 y cual Manzana fijado hace dos años. Este error forzará al demonio TCC (tcd) para cargar una base de datos en la que CloudMensis pueda escribir.

El vector de infección, así como los objetivos de los hackers, aun son desconocidos, pero los investigadores escriben que, a juzgar por la forma en que los atacantes manejan Objective-C, prácticamente no están familiarizados con macOS. Al mismo tiempo, Los expertos admiten que CloudMensis sigue siendo una poderosa herramienta de espionaje que puede representar una grave amenaza para las víctimas potenciales..