Las organizaciones enfrentan una realidad alarmante en el mundo digital: Las violaciones de datos y los ciberataques son cada vez más frecuentes.. Los ciberdelincuentes encuentran más oportunidades explotar vulnerabilidades a medida que crece la dependencia de la tecnología, y se recopila información personal, almacenado. Uno de los principales métodos que utilizan los delincuentes para estafar a las empresas son los ataques de ingeniería social.. Miremos a Vectores de acceso crucial, Razones por las que las empresas siguen siendo vulnerables., y formas de contrarrestar eso.

Vectores clave de los ciberataques

La historia conoce decenas de posibles formas de atacar a la organización.. Aunque, entre otros, hay cuatro más prevalentes, al menos en el entorno moderno:

Ingeniería social

Los ciberdelincuentes utilizan tácticas psicológicas manipular a los empleados y obtener acceso a información confidencial. A menudo fingen ser figuras confiables y se comunican mediante llamadas telefónicas o correos electrónicos para obtener información valiosa..

Los piratas informáticos pretenden adquirir datos confidenciales, realizar actividades fraudulentas, o tomar control no autorizado de redes o sistemas informáticos. Para parecer auténtico, A menudo contextualizan sus mensajes. o hacerse pasar por personas reconocibles. La ingeniería social tiene varias formas.: Suplantación de identidad, deseando, cebo, malware, y pretextos.

Inyección SQL

Los ciberdelincuentes pueden aprovechar las vulnerabilidades del sitio web o de las aplicaciones de una empresa inyectando código SQL malicioso. Esto les permite manipular la base de datos backend y obtener acceso no autorizado a información confidencial.

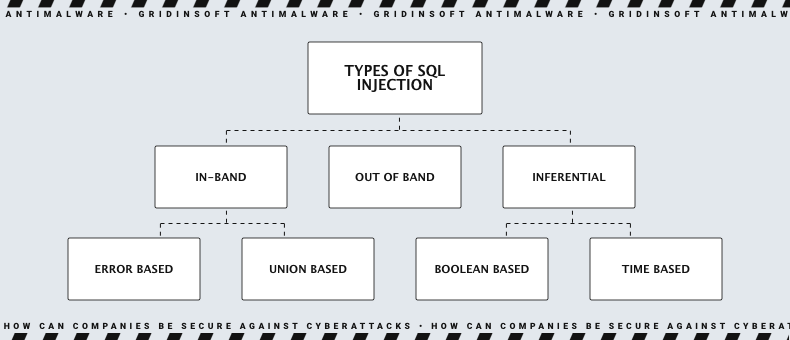

La inyección SQL tiene varias formas de usarse., cual puede conducir a problemas importantes. Un atacante puede utilizar la inyección SQL para eludir la autenticación, obtener acceso a bases de datos, y alterar o eliminar su contenido. Además, La inyección SQL incluso se puede utilizar para ejecutar comandos en el sistema operativo.. Eso permite al atacante causar daños aún mayores, incluso si la red está detrás de un firewall. Generalmente, La inyección SQL se puede clasificar en tres tipos principales: SQLi en banda, SQLi inferencial, y SQLi fuera de banda.

Amenazas internas

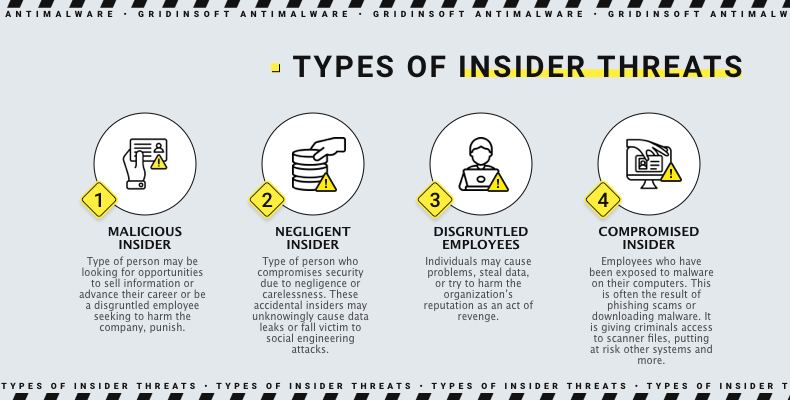

A veces, cybercriminals team up with insiders o aprovecharse de infeliz empleados que pueden acceder a los datos de la empresa. Estas personas podrían compartir o robar deliberadamente información confidencial para su beneficio o para venderla en la web oscura..

Las amenazas internas se diferencian de las externas porque pueden operar sin detección. Pueden integrarse en el funcionamiento diario de la organización.. Y sus acciones pueden pasar desapercibidas durante un período prolongado.. Además, pueden realizar sus tareas sin activar los protocolos de seguridad estándar. Lo que dificulta reconocer y contrarrestar las amenazas internas.. Organizaciones debe comprender integralmente el comportamiento humano, sistemas de monitoreo proactivos, y una mentalidad consciente de la seguridad para superar esta dificultad.

Explotación de vulnerabilidades

Los atacantes pueden crear nuevos métodos o utilizar los existentes para explotar las debilidades cuando descubren una vulnerabilidad.. Pueden ejecutar código, evitar los controles de acceso, obtener mayores privilegios, lanzar ataques de denegación de servicio, o hacerse cargo remotamente del sistema objetivo.

Aprovechar las vulnerabilidades puede llevar a resultados severos, incluido el acceso no autorizado a los datos, robo, modificación, o destrucción de información sensible, interrupción de los servicios, acceso no autorizado a la cuenta, o instalar malware o puertas traseras para acceso continuo.

¿Por qué los hackers atacan a las empresas??

- La ganancia financiera es una motivación importante para piratas informáticos que roban información confidencial como datos de tarjeta de crédito, credenciales de cuenta bancaria, o datos de clientes para vender en la web oscura o utilizarlos para actividades fraudulentas. Usan ransomware para cifrar Los datos críticos de una empresa., exigiendo un rescate por el acceso y amenazando con eliminar o liberar los datos si la víctima no paga.

- Una de las razones principales es robar propiedad intelectual.. Los piratas informáticos pueden apuntar a los objetos valiosos de una empresa. propiedad intelectual, como secretos comerciales, patentes, o tecnología propia, por robo. El robo de propiedad intelectual permite al perpetrador adquirir una ventaja competitiva o comercializarla con entidades rivales para obtener ganancias financieras..

- La motivación política ha prevalecido recientemente. Esto a menudo se conoce como

"Hacktivism". Los hacktivistas pueden oponerse grupos cuyas ideologías no coinciden con los suyos. Algunos actores patrocinados por el Estado llevan a cabo ciberataques devastadores y afirman que sus actividades de ciberespionaje son actividades legítimas en nombre del Estado.. - Algunos hackers están motivados por la ira y los sentimientos de venganza.. Usan sus habilidades para afectar directamente a una persona., grupo, o empresa sin miedo a repercusiones. Compartir o distribuir sin autorización imágenes o vídeos explícitos privados causar angustia a la persona representada se considera un acto criminal. A pesar de esto, Los ciberdelincuentes continúan chantajeando o vengándose de sus víctimas..

Dependiendo de los hackers’ objetivos, pueden realizar diversas actividades, como el cifrado de datos y la extorsión, instalar una puerta trasera para acceso posterior, sistemas disruptivos, o incluso destruir datos.

Los mayores ciberataques de los últimos tiempos

No es raro experimentar un ataque de manera similar a uno anterior.. Sucede con frecuencia. Y aquí hay ejemplos de ataques importantes.:

- Un nacional lituano perpetró el El ataque de ingeniería social más significativo contra dos de las empresas más grandes del mundo: google y facebook, en 2015. Estafó a estas empresas por más de $100 millón.

- Acer, the extensive technical company, fue atacado dos veces en una semana por el mismo hacker. Acer confirmó una violación de seguridad pero aseguró que solo los datos de los empleados sufrieron los ataques en Taiwán.

- Tras el ataque a MailChimp, hubo ataques cibernéticos posteriores, incluido uno en DigitalOcean, un cliente de MailChimp, y un proveedor de servicios en la nube. debido al ataque, DigitalOcean experimentó problemas de comunicación con sus clientes durante unos días y tuvo que pedirles que restablecieran sus contraseñas..

La recuperación después de un ataque a menudo conduce a nuevos episodios..

Cuando las herramientas internas se vuelven vulnerables y permitir el robo de datos de los clientes, los ciberdelincuentes están incentivados a atacarlos. Esto significa que el próximo ataque probablemente explotará las mismas vulnerabilidades que el anterior.. Cuando un ciberincidente se hace público, la cuenta regresiva para un comienza el ataque imitador.

Los ciberataques utilizarán primero los mismos métodos que utilizaron en el primer ataque.. Y aveces, cambios simples de contraseña son no es suficiente para mantener seguras a las empresas de ataques sofisticados.

Cómo evitar que las empresas sufran ataques inminentes?

Las empresas deben priorizar la protección contra los ciberataques, especialmente los que ya han pasado. En un importante ciberataque, la respuesta adecuada es restablecer completamente el enfoque y la postura de ciberseguridad de la organización. Tras un poderoso ataque, toda organización debe reflexionar sobre sus acciones y decisiones.

- El organigrama debe cambiar por contratar especialistas en seguridad de alto nivel como un CISO, reorganizar las estructuras de informes, o agregar expertos en ciberseguridad a la junta directiva.

- Debe renovar por completo la formación en ciberseguridad de sus empleados para garantizar mejores medidas de seguridad..

- Adoptando principios de Confianza Cero, la postura de seguridad se puede transformar completamente.

- Actualizar periódicamente los sistemas.. Es esencial actualice periódicamente sus sistemas operativos, software, y aplicaciones con los últimos parches de seguridad y actualizaciones para corregir vulnerabilidades conocidas.

- Aplicar estrictos controles de acceso, incluyendo contraseñas seguras, autenticación multifactor (Ministerio de Asuntos Exteriores), y control de acceso basado en roles (RBAC), a limitar el acceso no autorizado a datos y sistemas sensibles.

- Realice copias de seguridad periódicas de datos críticos y asegúrese de que las copias de seguridad se almacenen de forma segura fuera de línea para mitigar el impacto de posibles ataques de ransomware o violaciones de datos.

Adoptando estrategias de seguridad sólidas, Adoptando el modelo Zero Trust, actualizar y parchear los sistemas periódicamente, proporcionar capacitación integral en concientización sobre seguridad, implementar fuertes controles de acceso, empleando segmentación de red, utilizando herramientas avanzadas de detección de amenazas, realizar copias de seguridad de los datos periódicamente, realizar evaluaciones de seguridad, y aprovechar los servicios de seguridad de terceros, las empresas pueden reducir significativamente su vulnerabilidad a los ciberataques.

Las organizaciones deben priorizar la ciberseguridad y Adaptar continuamente sus defensas. para adelantarse a las amenazas en evolución. Al hacerlo, pueden salvaguardar sus activos, proteger datos personales, y mantener la confianza de sus stakeholders en un mundo cada vez más digital e interconectado.