Ataques DDoS: 6 Métodos probados y probados Cómo prevenirlo

Antes de considerar cómo prevenir ataques DDoS, Primero consideramos esta definición.. Porque sin entender lo que está en juego, Será difícil para nosotros tomar medidas.. El Ataque DDoS es un ciberataque «negación de servicio» que tiene como objetivo dañar al usuario y hacer que el sistema objetivo, red, servicio, o servidor inaccesible debido a una enorme cantidad de tráfico falso.

En la práctica, esto sucede de la siguiente manera: Los atacantes generan muchas solicitudes o paquetes., cuyo propósito es sobrecargar el sistema objetivo. Por aquí, los servicios dejan de estar disponibles, y la empresa sufre un tiempo de inactividad prolongado del sistema. Como resultado, el atacante debe utilizar muchas fuentes controladas o pirateadas.

Significado del ataque DDoS, Motivos comunes

Algunos piratas informáticos utilizan este ciberataque para funcionar como un software de extorsión. Por ejemplo, chantajear a una empresa, pidiendo un rescate, y similares. Pero the most common motives for DDoS attack son:

- Interrupción de la comunicación o del servicio.

- Dañar la marca

- Obtenga una ventaja comercial frente a los competidores.’ el sitio web no funciona correctamente

- Desviar la atención del Grupo de Seguridad Cibernética hacia otro propósito

Tipos de ataques DDoS

Los atacantes utilizan diferentes estrategias para lograr un resultado positivo al final.. Entonces, debido a sus diversos métodos, todos los ataques DDos se dividen en tres tipos principales:

- Ataques a la capa de aplicación

- Ataques de protocolo

- Ataques volumétricos

Ataques a la capa de aplicación

El propósito de este ataque es interrumpir el funcionamiento de una aplicación en particular en lugar de interrumpir toda la red.. durante el ataque, el atacante genera muchas solicitudes HTTP que agotan la capacidad del servidor de destino para responder. Según las estadísticas de especialistas en ciberseguridad, Los objetivos típicos de este tipo de ataques son las aplicaciones web., servicios en la nube, y aplicaciones de usuario. Prevenir un ataque de este nivel es bastante complicado porque no es tan fácil distinguir las solicitudes HTTP legítimas de las maliciosas.. También, La peculiaridad de este tipo es que un hacker puede realizar un ataque utilizando un solo dispositivo a nivel de aplicaciones..

Ataques de protocolo

Estos ciberataques apuntan a las vulnerabilidades que impulsan las comunicaciones por Internet., protocolos, o procedimientos y ralentizar toda la red. Los ataques de protocolo tienen dos tipos principales:

- inundaciones SYN: En este caso, el atacante está emparejado con TCP. El atacante envía solicitudes TCP a su víctima y espera a que el objetivo responda.. Después de eso, no responde a la terminación de la operación, resultando en la acumulación de un gran número de solicitudes y, por último, una falla del sistema.

- Pitufo DDoS: En este caso, el atacante utiliza malware como ayuda para crear un paquete de red adjunto a una dirección IP falsa. El mensaje que es el contenido del paquete solicita una respuesta de la red.. En respuesta, el hacker devuelve la respuesta a la dirección IP de la red y forma así un círculo cerrado.

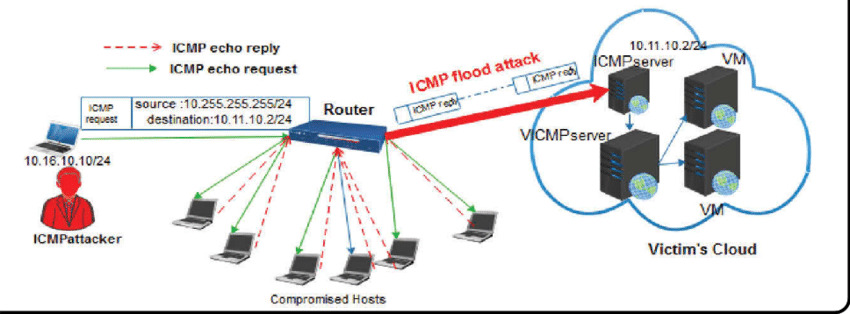

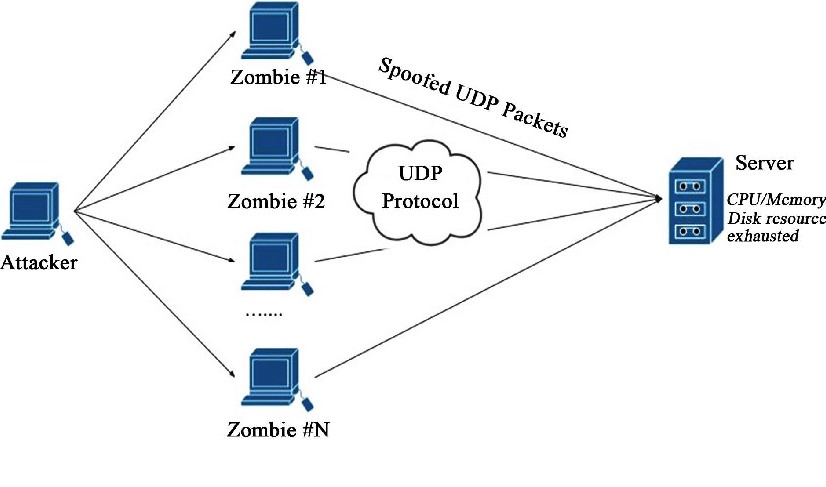

Ataques volumétricos

Este ataque se diferencia de los demás en que consume el ancho de banda disponible de la víctima en función de la cantidad de solicitudes falsas que sobrecargan la red.. Además, el atacante crea tráfico que bloquea el acceso a servicios de usuarios legítimos y, por lo tanto, evita el tráfico entrante y saliente. Lista de los ataques DDoS volumétricos más comunes:

- inundaciones UDP: Este ataque permite a un atacante reiniciar puertos en el host de destino de paquetes IP que contienen el protocolo UDP sin guardar el estado..

- amplificación DNS (o reflexión DNS): este ataque puede redirigir muchas consultas DNS al objetivo dirección IP.

- inundación ICMP: Esta estrategia implica consultar errores ICMP falsos para reiniciar el ancho de banda de la red..

6 Mejores prácticas para la protección contra ataques DDoS

Los hábitos adecuados de uso de la red le ayudarán a advertirse de posibles ataques. Por lo tanto, A continuación consideraremos las precauciones más comunes contra ataques DDoS..

1.Crear un plan de respuesta DDoS

Si desea aprender cómo reaccionar ante los ataques DDoS previstos, debe desarrollar un plan para usted y su empresa. Esto es para protegerse de todo tipo de riesgos..

- Claro, instrucciones paso a paso sobre cómo reaccionar ante un ataque DDoS.

- Protocolos de escalada.

- Miembros del personal de referencia.

- Una lista de sistemas de misión crítica.

- Una lista de verificación de todas las herramientas necesarias..

- Responsabilidades del equipo.

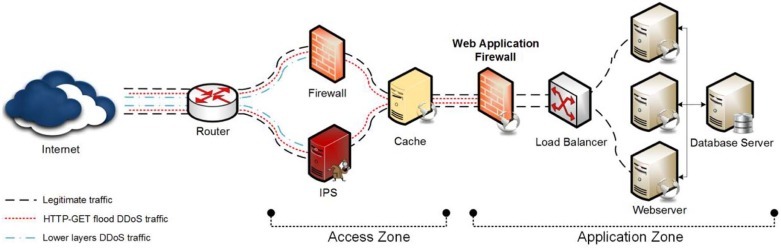

2.Garantice altos niveles de seguridad de la red

La seguridad de la red es uno de los elementos esenciales para prevenir cualquier ataque DDOS. Para proteger su negocio de ataques, Confíe en las siguientes reglas de seguridad de la red.:

- Los firewalls y la detección de intrusiones serán excelentes barreras para escanear el tráfico entre redes..

- Antivirus software that can detect y eliminar malware y virus.

Herramientas de seguridad web. Su objetivo es filtrar las amenazas., bloquear el tráfico anómalo y encontrar indicadores de compromiso (COI). - Herramientas que pueden prevent spoofing y verifique la dirección de origen para hacer coincidir el tráfico con la dirección original.

- La segmentación de la red divide los sistemas en clústeres con protocolos individuales y controles de seguridad..

3.Tener redundancia de servidor

Para hacer más complejo el trabajo del atacante, debe utilizar varios servidores distribuidos simultáneamente. En este caso, si el hacker lanza con éxito un ataque DDoS en un dispositivo, los demás servidores no se ven afectados hasta que el sistema de destino vuelva a estar en funcionamiento. Los servidores deben estar ubicados en diferentes ubicaciones y centros de procesamiento para garantizar que no haya puntos únicos de falla.. También puedes usar CDN (Red de entrega de contenidos) para ayudar a distribuir la carga de manera uniforme entre diferentes servidores.

4.Esté atento a las señales de advertencia

Esté atento a lo que sucede en el dispositivo y la red para comprender los nuevos cambios.. Estas son las características estándar de un ataque DDoS que intenta causar daño:

- Bajo rendimiento

- Fallo de comunicación

- Alta demanda en el punto final o en una página

- Flujo de tráfico de usuarios con tráfico ordinario

5.Monitoreo continuo del tráfico de la red

Otro método excelente para detectar rastros de actividad DDoS es utilizar el monitoreo continuo.

garantiza que pueda detectar ataques DDos antes de que se complete el ataque. El grupo puede presentar todo sobre las plantillas de red típicas y la actividad del tráfico de la red.. La monitorización constante puede garantizar la detección de signos de un ataque que se produzca en cualquier momento., ya sean días laborables o no laborables.

6.Limitar la transmisión en red

El hacker que supervisa todo el ataque probablemente envía solicitudes a cada uno de sus dispositivos., aumentando así el impacto. Pero si la seguridad limita la transmisión en red entre dispositivos, podrá contrarrestar eso. Limitar el reenvío de transmisiones es una forma eficaz de contrarrestar el intento de ataque de un pirata informático..