La caja de herramientas de los especialistas en ciberseguridad en las empresas no se compone únicamente de herramientas de seguridad. Para imitar a los intrusos, Se aplican utilizando herramientas como IP Stressers.. Estas herramientas crean un entorno y circunstancias similares al ataque real.. Tambien es una contraparte malvada de los estresantes de la propiedad intelectual – Arrancadores DDoS. Pero, como trabajan? Vamos a resolverlo.

¿Qué es un factor estresante de propiedad intelectual??

IP Stresser es una herramienta especial que prueba una red o servidor para determinar la tolerancia al estrés. El administrador puede ejecutar la prueba de estrés para comprobar si los recursos actuales (banda ancha, potencia de la CPU, más o menos) son suficientes para soportar la carga adicional. Probar su red o servidor es un uso legítimo de una prueba de estrés. Sin embargo, ejecutar una prueba de estrés en la red o servidor de otra persona, resultando en una denegación de servicio a sus usuarios legítimos, es ilegal en la mayoría de los países.

¿Qué son los servicios de arranque??

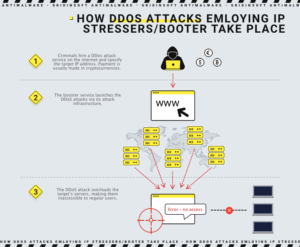

botas (también conocido como gestor de arranque) son DDoS bajo demanda (Denegación de servicio distribuida) ataques que los ciberdelincuentes ofrecen para cerrar redes y sitios web. Como consecuencia, Los booters son usos ilegales de los estresantes de propiedad intelectual.. Tensiones de propiedad intelectual ilegal A menudo ocultan la identidad del servidor del atacante mediante el uso de servidores proxy.. El proxy redirige la conexión del atacante enmascarando la dirección IP del atacante..

Los botines suelen estar disponibles como SaaS (Software como servicio) y están acompañados de soporte por correo electrónico y tutoriales de YouTube.. Los paquetes pueden ofrecer un servicio único., varios ataques durante algún tiempo, o incluso «toda la vida» acceso. Un paquete básico de un mes cuesta una pequeña suma. Los métodos de pago pueden incluir tarjetas de crédito., Skrill, PayPal, o bitcoins.

La diferencia entre arrancadores de IP y botnets

A diferencia de los arrancadores IP, Los propietarios de ordenadores que utilizan botnets no saben que sus ordenadores están infectados con malware.. De este modo, Sin saberlo, se convierten en cómplices de ataques en Internet.. Los booters son servicios DDoS de alquiler ofrecido por hackers emprendedores. Mientras que en el pasado, Tenías que crear tu botnet para realizar un ataque a gran escala., ahora basta con pagar una pequeña cantidad de dinero.

Motivaciones ataques DDoS

Los motivos de tales ataques pueden ser variados.: espionaje1 para agudizar habilidades, competencia empresarial, diferencias ideológicas, terrorismo patrocinado por el gobierno, o extorsión. El método de pago preferido es bitcoins., ya que es imposible descubrir al propietario de la billetera. Sin embargo, Es más difícil gastar dinero en efectivo cuando tienes tus ahorros en criptomonedas..

Ataques de amplificación y reflexión.

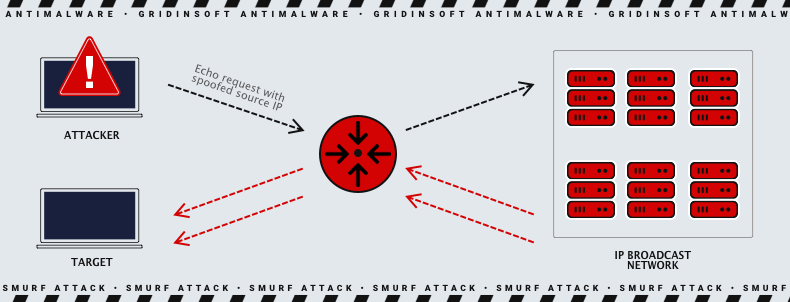

Los ataques de reflexión y amplificación utilizan tráfico legítimo para abrumar la red o el servidor objetivo.. La suplantación de IP implica el atacante falsifica la dirección IP de la víctima y enviar un mensaje a un tercero en nombre de la víctima. el tercero, a su vez, no puedo distinguir la dirección IP de la víctima del atacante y responde directamente a la víctima. La víctima, así como el servidor de terceros, No puedo ver la dirección IP real del atacante.. Este proceso se llama reflexión.. Por ejemplo, Tomemos una situación en la que el atacante pide una docena de pizzas a la casa de la víctima en nombre de esta.. Ahora la víctima tiene que pagar dinero a la pizzería por las pizzas., que ni siquiera ordenó.

La amplificación del tráfico ocurre cuando un hacker obliga a un servidor de terceros a enviar respuestas a la víctima con la mayor cantidad de datos posible. La relación entre el tamaño de la respuesta y la solicitud es el factor de amplificación.. Cuanto mayor sea esta amplificación, mayor daño potencial se hace a la víctima. Además, debido al volumen de solicitudes falsificadas que el servidor de terceros tiene que manejar, también es disruptivo para ello. Amplificación NTP es un ejemplo de tal ataque.

Ataque de amplificación y reflexión

Los tipos más efectivos de ataques bootstrap utilizar tanto amplificación como reflexión. Primero, el atacante falsifica la dirección de destino, luego envía un mensaje a un tercero. El receptor envía la respuesta a la dirección del objetivo., que aparece en un paquete como la dirección del remitente. La respuesta es mucho más grande que el mensaje original., lo que amplifica el tamaño del ataque. El papel de un solo robot en un ataque de este tipo es aproximadamente el mismo que si un atacante adolescente llamara a un restaurante., ordenó el menú completo, y pidió una devolución de llamada para confirmar cada plato. Pero el número para devolver la llamada pertenece a la víctima.. Como resultado, la víctima recibe una llamada del restaurante sobre pedidos que no hizo y tiene que hacer cola durante mucho tiempo.

Las categorías de ataques de denegación de servicio

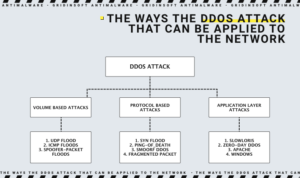

Hay docenas de posibles variaciones de ataques DDoS, y algunos de ellos tienen múltiples subespecies. Dependiendo de los hackers’ objetivos y habilidades, el ataque puede pertenecer simultáneamente a varios tipos. Repasemos cada uno de ellos uno por uno..

Ataques a la capa de aplicación apuntan a aplicaciones web y a menudo utilizan las técnicas más sofisticadas. Estos ataques explotan una vulnerabilidad en la Capa 7 pila de protocolos. Se conectan a un objetivo y agotan los recursos del servidor monopolizando procesos y transacciones.. Debido a esto, Son difíciles de detectar y mitigar.. Un ejemplo típico es el ataque de inundación HTTP.

Ataques basados en protocolos explotar las debilidades en las capas 3 o 4 de la pila de protocolos. Estos ataques consumen la potencia de procesamiento de la víctima u otros recursos esenciales. (como el cortafuegos). Esto resulta en una interrupción del servicio.. Ejemplos de tales ataques son Syn Flood y Ping of Death.

Ataques volumétricos enviar grandes volúmenes de tráfico para llenar todo el ancho de banda de la víctima. Los atacantes generan ataques masivos utilizando métodos de amplificación simples. Este ataque es el más común, por ejemplo., Inundación UDP, Inundación TCP, Amplificación NTP, y amplificación DNS.

Ataques comunes de denegación de servicio

El objetivo de DoS o DDoS attacks es consumir tantos recursos del servidor o de la red como sea posible para que el sistema deje de responder a solicitudes legítimas:

- Inundación SYN: Se envía una secuencia de solicitudes SYN al sistema de destino en un intento de sobrecargarlo.. Este ataque explota vulnerabilidades en las secuencias de conexión TCP., también conocido como apretones de manos de tres vías.

- Inundación HTTP: un ataque en el que se utilizan solicitudes HTTP GET o POST para atacar un servidor web.

- Inundación UDP: Un tipo de ataque en el que los puertos de destino aleatorios se inundan con paquetes IP que contienen datagramas UDP..

- Ping de la muerte: Los ataques implican el envío de paquetes IP de manera más significativa de lo que permite el protocolo IP.. La fragmentación TCP/IP funciona con paquetes grandes dividiéndolos en otros más pequeños. Los servidores heredados a menudo fallan si los paquetes completos exceden el 65,536 bytes permitidos. Esto se ha solucionado principalmente en sistemas más nuevos.. Sin embargo, La inundación de ping es la encarnación moderna de este ataque.

- Ataques al protocolo ICMP: Los ataques al protocolo ICMP se basan en el hecho de que el servidor debe procesar cada solicitud antes de enviar una respuesta.. El ataque de los pitufos, inundación ICMP, y la inundación de ping aprovechan esto inundando el servidor con solicitudes ICMP sin esperar una respuesta.

- Loris lento: Este es un ataque inventado por Robert. «RSerpiente» hansen. Intenta mantener abiertas múltiples conexiones al servidor web de destino el mayor tiempo posible.. De este modo, Se rechazarán los intentos de conexión adicionales de los clientes..

- Inundación de DNS: Un intruso llena los servidores DNS de un determinado dominio para interrumpir la resolución DNS de ese dominio.

- Ataque pitufo: Este ataque utiliza un malware llamado smurf. Usar una dirección IP de transmisión, un gran número de protocolos de mensajes de control de Internet (ICMP) Los paquetes se envían a la red informática con una dirección IP falsa de la víctima..

- reflexión SNMP: Un atacante falsifica la dirección IP de la víctima y envía múltiples solicitudes SNMP a los dispositivos. El volumen de respuestas puede abrumar a la víctima..

- amplificación DNS: este ataque basado en reflexiones se vuelve legítimo solicitudes a DNS (sistema de nombres de dominio) servidores en otros mucho más grandes, consumiendo así recursos del servidor.

Métodos DDOS menos populares

- Refuerzo NTP: Un ataque DDoS de gran volumen basado en reflexión en el que el atacante explota el protocolo de tiempo de red (NTP) Funcionalidad del servidor para sobrecargar la red o el servidor de destino con un mayor tráfico UDP..

- SSDP: SSDP (Protocolo simple de descubrimiento de servicios) ataque es un ataque DDoS basado en reflexión. Utiliza Plug and Play universal (UPnP) protocolos de red para enviar un volumen de tráfico amplificado a la víctima objetivo.

- Ataque de lágrima: Un ataque consiste en enviar paquetes fragmentados al dispositivo objetivo. Un error en TCP/IP impide que el servidor vuelva a ensamblar dichos paquetes, resultante de lo cual los paquetes se superponen entre sí, incapacitando así el dispositivo objetivo.

- Ataque frágil: el ataque es similar al pitufo, excepto que usa UDP en lugar de ICMP.

Qué hacer en caso de un ataque de ransomware DDoS?

- Informe a su centro de datos y a su ISP inmediatamente;

- No consideres el rescate – El pago a menudo resulta en un aumento de las demandas de rescate.;

- Notificar a las autoridades policiales;

- Monitorear el tráfico de la red.

Cómo mitigar los ataques?

- Instalar firewalls en los servidores.;

- Mantenga los parches de seguridad actualizados;

- Ejecutar software antivirus en un horario;

- Supervise los registros del sistema con regularidad;

- Evite que el tráfico SMTP sea distribuido por servidores de correo desconocidos;

- Causas de dificultad para rastrear el servicio de arranque..

Dado que la persona que compra estos servicios delictivos utiliza un sitio externo para pagar y recibir instrucciones., No se puede identificar la conexión con el backend que inicia el ataque.. Por lo tanto, La intención criminal puede ser difícil de probar.. Sin embargo, Una forma de identificar organizaciones criminales es rastrear los rastros de pago..

- Guión infantil, o patinar, es un término peyorativo para designar a vándalos de Internet relativamente poco cualificados que utilizan scripts o programas escritos por otros para atacar redes o sitios web.. Explotan vulnerabilidades de seguridad bien conocidas y fáciles de explotar sin considerar las consecuencias..