Un nuevo Domino Backdoor apareció a principios de 2023. Desde febrero, una nueva familia de malware denominada Domino se utiliza para atacar a corporaciones, tener el ladrón de Project Nemesis como carga útil final. Los analistas dicen que la nueva puerta trasera está controlada y desarrollada por ex actores de TrickBot/Conti y hackers relacionados con el grupo FIN7..

¿Quiénes son Conti y FIN7??

En primer lugar, expliquemos por qué es tan destacable la presencia de actores de FIN7 y la extinta banda Conti. FIN7 es una banda de ciberdelincuentes que probablemente opera desde Rusia y Ucrania. También se sabe bajo el nombre de Carbanak (después de la puerta trasera que usan), ITG14 y ALPHV/BlackCat. Son más conocidos por sus colaboraciones con actores de amenazas ampliamente conocidos., como Ruyk y REvil ransomware, y la liberación of their own ransomware, called ALPHV. todavia esta funcionando, y tuvo un par de ataques notables el año pasado.

Conti es una historia similar y diferente a la vez. Han construido su imagen en torno a una muestra de ransomware del mismo nombre.. Igual que FIN7, este grupo de ciberdelincuentes Está formado por actores de países de la ex URSS.. Sin embargo, el comienzo de la guerra en febrero 2022 provocó una disputa entre la alta dirección del grupo y una mayor publicación de su código fuente. Eso, eventualmente, provocó la disolución del grupo. Antes de estos eventos, Conti era una prolífica banda de ransomware con una importante cuota de mercado.

Su colaboración es algo esperado.. La naturaleza aborrece el vacío, Entonces, después de la ruptura de la pandilla, sus miembros rápidamente se unieron a otros grupos., o comencé otros nuevos. Sin embargo, La colaboración con otras bandas para la creación de malware nuevo es un caso bastante destacado.. Ese puede ser un gran comienzo para un nuevo personaje en escena., un nuevo actor de amenazas, o simplemente un poderoso impulso para la pandilla FIN7.

Descripción de la puerta trasera de Domino

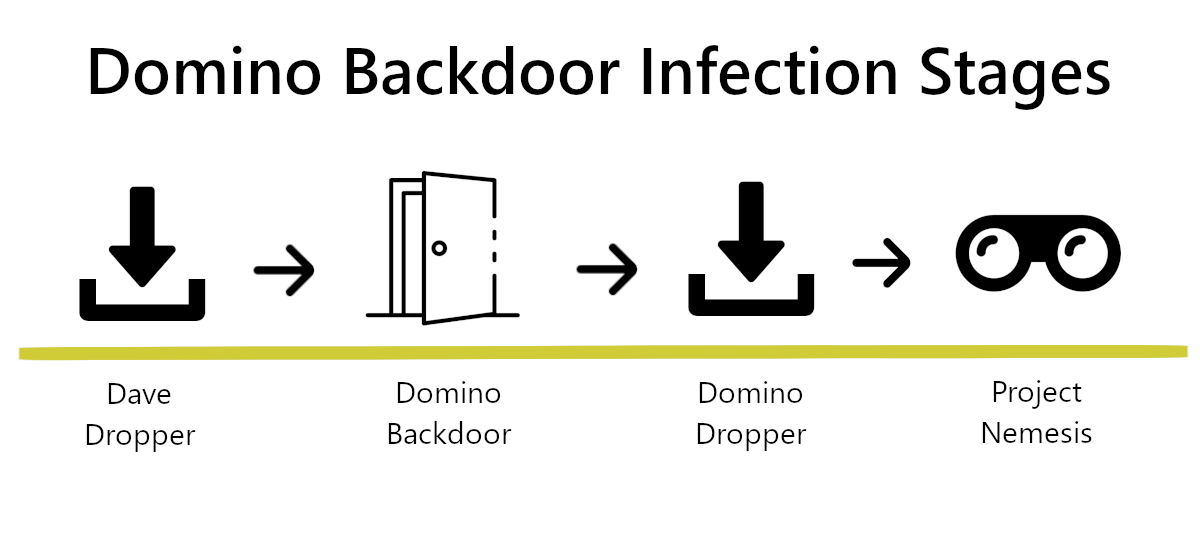

dominó es un ejemplo clásico de una puerta trasera moderna que es capaz de distribuir malware. Es Destacado por difundir un dropper de malware independiente., Cargador de dominó acuñado. El primero proporciona sólo acceso remoto al sistema de destino., mientras que este último sirve para la implementación de malware. Este dúo es descubierto por ser utilizado en una campaña de propagación de malware de varios pasos bastante singular..

Dave Loader es un ejemplo clásico de malware con cuentagotas: el que sólo sirve para distribuir otro malware. Su presencia en este esquema., sin embargo, da una pista interesante sobre las posibles relaciones entre Domino y la banda de ransomware Conti. La infección continúa con la entrega de la puerta trasera de Domino y, en una rápida sucesión, su módulo cuentagotas. Entonces, en la etapa final, Domino lanza un ladrón de Project Nemesis. Este último apunta generalmente a credenciales de redes sociales., Clientes VPN y servicios de criptomonedas.

Por qué, Exactamente, Una colaboración?

Los aspectos clave que señalan el hecho de que la puerta trasera de Domino es una colaboración y no un desarrollo independiente son el uso de Dave Loader como forma de entrega, y compartir ciertos elementos de código con la creación de Lizar Malware de FIN7. Dave es un producto interno de la pandilla Conti., utilizado exclusivamente en sus ciberataques. nunca se filtró, contrario al código ransomware Conti, por lo tanto no hay forma de que un tercero lo utilice. Lizar Loader también conocido como Tirion/DiceLoader, por otro lado, es un malware auxiliar utilizado por FIN7. El malware Domino comparte partes importantes del código con este cargador, incluyendo la generación de ID de bot y mecanismos de cifrado de paquetes de datos. Además, the IPs range El lugar donde están alojados los servidores de comando de Domino es bastante parecido al que utiliza FIN7 para sus C2.; ambas gamas pertenecen al hosting MivoCloud.

Puerta trasera de dominó & Análisis del cargador

Analistas de IBM Security Intelligence ya tienen sus manos en muestras de Domino, tanto puerta trasera como cuentagotas. Lo primero es lo primero, así que comencemos por una puerta trasera..

Puerta trasera de dominó

Llega al sistema infectado. como un archivo DLL de C++ de 64 bits. El formato de archivo DLL facilita a los delincuentes realizar una ejecución sigilosa. Droppers Domino generalmente depende de ejecutarlo utilizando el código shell incrustado en la carga útil recuperada del servidor de comandos.. Una vez ejecutado, Domino comienza a procesar los datos del sistema para generar un valor de ID de bot. Ante todo, busca nombre de usuario y nombre del sistema; además, el malware toma su ID de proceso y lo agrega al hash. Su forma final parece a648628c13d928dc-3250.

El hashing continúa con el descifrado adicional del código de Domino. Carga un código cifrado XOR en una sección de datos de su binario; la clave XOR de descifrado de 16 bits se coloca justo antes de esta sección. Esta parte contiene no solo más instrucciones de ejecución., pero también datos de comunicación C2.

Comunicaciones C2

Para asegurar la transferencia de datos, genera una clave de 32 bits y utiliza una clave pública RSA incorporada para cifrarla. Éste, sin embargo, se utiliza sólo para una conexión inicial. Después de eso, El malware continúa recopilando información sobre el sistema.. Para otras conexiones C2, el el malware utiliza la clave AES-256-CBC, que también viene en el paquete inicial. Igual que en el primer caso., Domino genera una clave pública sobre la marcha y la utiliza para cifrar el paquete de datos..

También es interesante cómo la puerta trasera de Domino elige la dirección C2 que utilizará como principal.. Por diseño, hay sólo dos direcciones C2 en la sección de configuración de malware. Si el sistema principal del malware pertenece a un dominio (es decir,. LAN o WAN), utiliza la segunda IP como principal. Cuando la computadora es independiente, Domino elige el primero.

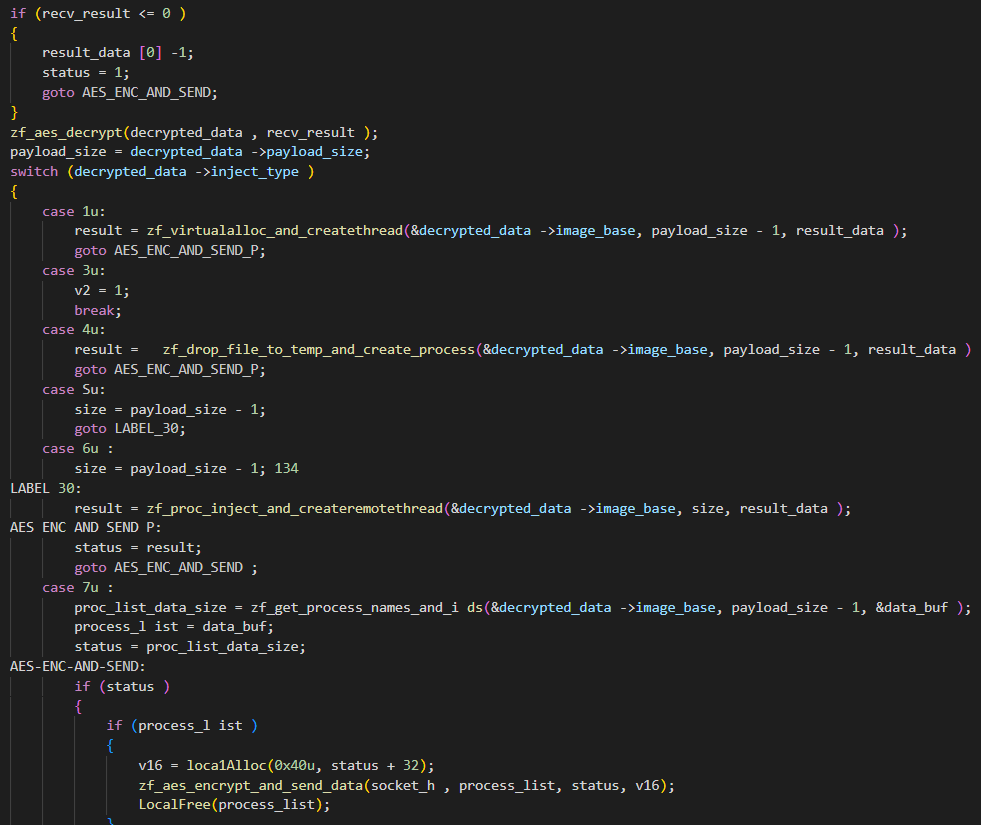

Para guiar el malware, C2 le envía un conjunto de comandos y una carga útil. Igual que los datos que van del cliente., estan encriptados. Los comandos no sólo instruyen sobre la acción, pero también sobre la forma preferida de ejecutar la carga útil. El conjunto de comandos es como el siguiente.:

| Dominio | Explicación |

|---|---|

| 0x1 | Copie la carga útil en la memoria asignada.. Las instrucciones sobre la asignación se recuperan en comandos 0x5/0x6.. |

| 0x3 | salir de la ejecución |

| 0x4 | guarde la carga útil recuperada en la carpeta %Temp%. El nombre del archivo se genera con las funciones GetTempFileNameA y CreateProcessA. |

| 0x5, 0x6 | Indica al malware cómo asignar memoria para una mayor implementación de carga útil en un proceso determinado.. |

| 0x7 | Solicita al malware que enumere los procesos y envíe el resultado al servidor.. Precede al 0x5/0x6, ya que proporciona al C2 información sobre posibles procesos a utilizar para la inyección. |

Cargador de dominó

Domino Loader se parece al Domino Backdoor en muchos aspectos, Entonces la convención de nomenclatura es bastante obvia.. Este malware utiliza los mismos métodos de cifrado de solicitudes C2.. Sin embargo, la cantidad de datos recopilados sobre el sistema es mucho menor; sus capacidades se concentran en recuperar y ejecutar la DLL de la carga útil. Utiliza un infame proyecto reflexivoDLLInjection: un concepto de técnica de inyección de DLL. Éste, sin embargo, no es la única forma posible de las operaciones del cargador – puede cambiar su comportamiento dependiendo del comando del C2 que viene como complemento a una carga útil. Definitivamente depende de la forma en que llegue la carga útil..

La convención de comandos es prácticamente la misma que en Domino Backdoor.. Un blob de un solo byte que precede a la carga útil indica qué debe hacer exactamente el malware. Aparte de eso, la carga útil se completa con un valor que notifica al malware sobre el método de carga preferido. Si el value is >0, El malware asigna memoria dentro del proceso en el que se ejecuta., y ejecuta la carga útil de DLL en el desplazamiento que es igual al valor. ese metodo, de hecho, requiere la técnica de inyección reflectante DLL antes mencionada.

Valor 0 corresponde a ejecutar la carga útil como un ensamblado .NET. Esto supone pedir Asignación virtual para la asignación de memoria, y un PAGE_EXECUTE_READWRITE para asegurar esta área. Montaje.Carga La función finaliza el trabajo haciendo que se ejecute la carga útil..

Una vez el el valor es -1, Domino Loader ejecuta un procedimiento de carga de PE. Primero, asigna memoria en su proceso actual – igual que en the case of DLL loading. Entonces, sin embargo, él copia los encabezados y las secciones al área de memoria recién asignada, carga las importaciones del archivo PE, y finalmente lo ejecuta. En este caso, El malware aplica las compensaciones presentes dentro de las secciones de PE de carga útil..

Protección contra Domino Backdoor/Domino Loader

Este malware es bastante raro, entonces Es bastante difícil juzgar sus formas de contrarrestar.. No obstante, definitivamente son necesarios, ya que promete ser bastante peligroso. En primer lugar, las fuentes de tales instrucciones (las formas de difusión) no están claras.. Es posible que esto se vuelva más obvio en el futuro, cuando Domino adquiera mayor popularidad.. Por lo tanto, ahora sólo los pasos comunes pueden tener una eficiencia significativa..

Utilice una solución de seguridad que incluya una política de protección de confianza cero. Sólo al no tener ningún programa confiable, puede estar seguro de que su herramienta de seguridad no dejará escapar un nuevo malware astuto que se esconde detrás de un programa benigno.. La confianza cero tiene sus desventajas, pero son mucho menos críticos que un flujo de trabajo paralizado después de un ataque de ransomware.

Mejore la seguridad de su red. Este es un consejo específico de Domino., ya que este malware presenta una lista bastante limitada de solo dos servidores C2. Puede cambiarse en el futuro., pero actualmente no es gran cosa bloquearlos. Éste, sin embargo, será mucho más fácil de lograr tener una solución de Detección y Respuesta de Red. Elimina automáticamente solicitudes potencialmente maliciosas, y también ofrece mucha información analítica.. Evitar que el malware entre en contacto con el C2 lo vuelve inútil, ya que no puede entregar cargas útiles y hacer otras cosas desagradables.