Expertos de ESET descubierto el kit de arranque ESPecter UEFI previamente desconocido, que se utilizó para ataques dirigidos y espionaje. Hasta ahora, Los expertos no asocian ESPecter con ningún grupo o país de piratería específico..

Los ataques UEFI son el santo grial para los piratas informáticos. Después de todo, UEFI se carga antes que el sistema operativo y controla todos los procesos en un «comienzo temprano». De ahí el principal peligro asociado a comprometer este entorno.: si realiza cambios en el código UEFI, puedes tomar el control total de la computadora. Por ejemplo, cambiar el contenido de la memoria o del disco, o forzar al sistema operativo a ejecutar un archivo malicioso. Ya que estamos hablando de malware de bajo nivel., no funcionará deshacerse de él reemplazando el disco duro o reinstalando el sistema operativo.

El primer bootkit para UEFI, LoJax, fue descubierto por ESET en 2018. Luego los investigadores concluyeron que fue obra de los rusoparlantes. «gobierno» hackear grupo Fancy Bear.

Desde entonces, Los bootkits UEFI se han encontrado más de una vez, y el último caso de este tipo fue descrito la semana pasada: Los expertos de Kaspersky Lab hablaron sobre las herramientas del grupo chino de ciberespionaje GhostEmperor.

Ahora la lista de bootkits UEFI se ha ampliado con un elemento más., el malware ESPecter. Los expertos de ESET dicen que los primeros ataques con este malware se descubrieron en 2012. Sin embargo, entonces ESPecter no se usó como kit de arranque para UEFI, su propósito original era atacar sistemas con BIOS. Solo en 2020 ¿Los autores del malware actualizaron el código y cambiaron a ataques a UEFI?.

Los investigadores aún no saben exactamente cómo comienzan los ataques de estos atacantes desconocidos. No está claro si están obteniendo acceso físico a los sistemas de destino o si están utilizando el phishing clásico para implementar ESPecter en la red de la víctima..

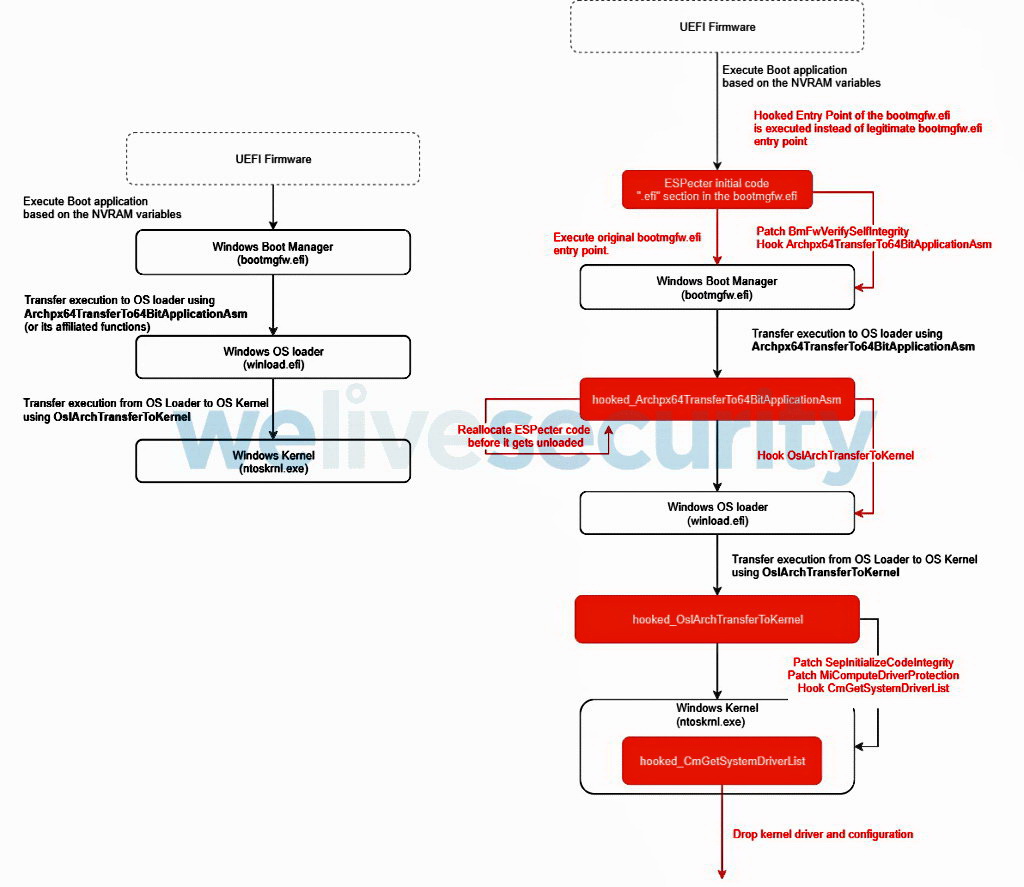

Sin embargo, una vez que comienza el proceso de instalación, Se sabe que los componentes iniciales de ESPecter modifican el Administrador de arranque de Windows y omiten la aplicación de la firma del controlador de Windows. (DSE) cargar y ejecutar un controlador malicioso no firmado – la carga útil real del kit de arranque ESPecter.

Se informa que los piratas informáticos suelen utilizar ESPecter para implementar otro malware e intentar afianzarse en el sistema para poder «sobrevivir» reinstalación del sistema operativo. El malware detectado en este tipo de ataques incluye un troyano de puerta trasera que los ciberdelincuentes utilizaban para buscar archivos confidenciales en el sistema local., cree periódicamente capturas de pantalla y ejecute un registrador de teclas.

Los analistas de ESET señalan que ESPecter es el segundo bootkit UEFI conocido que utiliza la partición del sistema EFI (ESP) como su punto de entrada. El primer malware de este tipo fue un bootkit descubierto recientemente por Kaspersky Lab., que es parte del kit de herramientas FinSpy. La cuestión es, Otros bootkits UEFI suelen utilizar memoria flash UEFI SPI..

Déjame recordarte que también dijimos que El experto contó cómo hackeó una central nuclear..