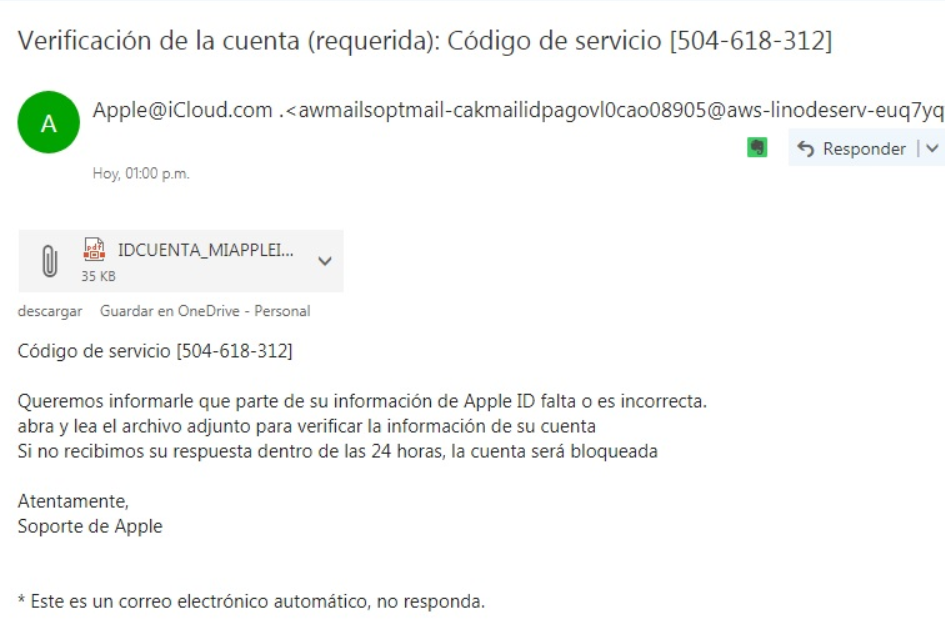

Una vieja forma de disfraz de malware surgió recientemente en varios países de habla hispana en todo el mundo.. Los usuarios notan numerosos casos de archivos adjuntos de correo electrónico con extensiones de archivos falsificadas, que parece ser coin miner trojans.

Brote masivo de suplantación de extensiones en correo no deseado

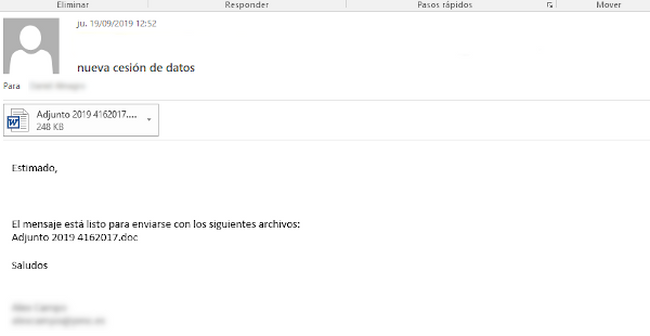

Correo no deseado es una forma de propagación de malware que se hizo muy popular al final de la década actual.. También se usó antes., pero con una escala mucho menor. Esta forma de propagación puede adaptarse a diferentes necesidades – desde spam masivo sin selección de objetivos hasta spear phishing contra los empleados de la corporación. En las prácticas modernas, El spam de correo electrónico suele contener algo que hace que la víctima crea en la legitimidad de esta carta.. Fondo similar al utilizado por FedEx, algunas palabras rutinarias modeladas sobre la entrega entrante – y voilá – el usuario te cree. Después de ganar tu confianza, Intentarán engañarte para que sigas el enlace., o abriendo el archivo adjunto – este último suele contener malware. el primero, sin embargo, puede llevar a la víctima a la página de phishing, o al sitio de explotación, donde los delincuentes intentarán instalar malware.

Por eso, si adjuntando el malware no era algo nuevo – ¿Cuál es el motivo para preguntarse por la nueva ola?? Cientos de ellos suceden cada día., para que no parezcan algo digno de atención. Lo peculiar de estos ataques es que aplican el uso de técnicas de suplantación de extensiones para disfrazar el archivo adjunto.. Ese enfoque no se veía desde hacía mucho tiempo. – pero apareció, de nuevo.

¿Qué es la suplantación de extensiones??

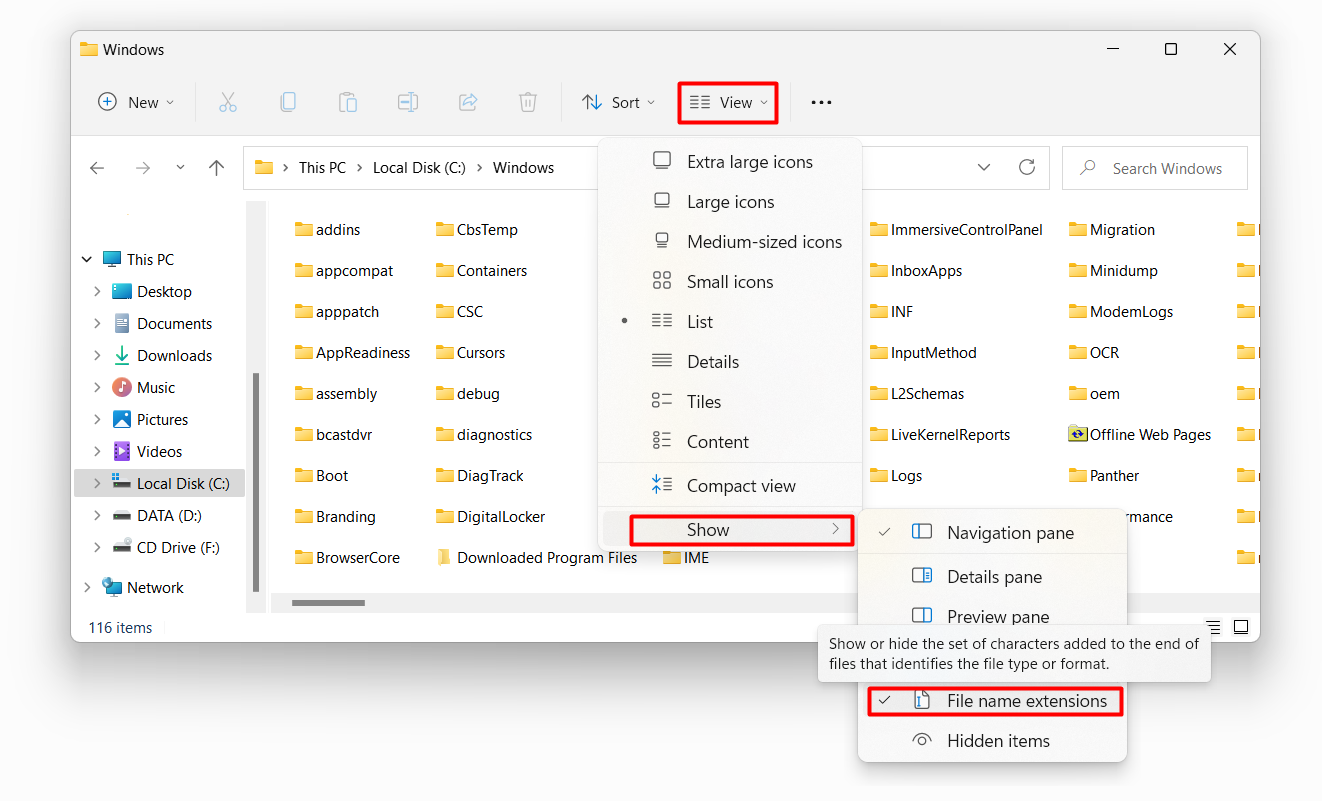

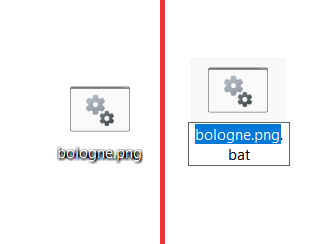

La suplantación de extensiones es un truco con nombres de archivos que cambia visualmente el formato del archivo. Está basado en Configuración predeterminada de Windows de visualización de extensión de archivo. Por defecto, solo ves los nombres de los archivos – sin extensiones. Cuando observas la carpeta abierta en modo de vista de lista, probablemente no puedas ver los íconos de los archivos. Por lo tanto, puedes agregar la extensión que quieras al final de tu archivo, pero de hecho dejándolo sin cambios.

Por ejemplo, puede crear el archivo de secuencia de comandos por lotes y nombrarlo como “tuxedo-cat.png.bat”. Los usuarios lo verán como “esmoquin-gato.png”, pero, de hecho, será el archivo por lotes el que se ejecutará tan pronto como intentes abrirlo.. Además, Los usuarios poco cualificados pueden perderse fácilmente la segunda extensión., pensando que el primero es original. ese truco es muy viejo, pero sigue siendo efectivo – especialmente con las últimas actualizaciones visuales en Windows.

¿Quién está bajo ataque??

La mayoría de los casos observados aparecen en países de habla hispana.. Usuarios de México, Chile, Ecuador y, exactamente, España informó la aparición de correos electrónicos que se revisan habitualmente con archivos adjuntos. Este último tenía el nombre como “confiromidad entrega material ].xlsx.exe o “resumenes info socioeco.xlsx.exe”. Como se puede ver, la suplantación de extensión ahí tiene su forma más fácil – el que puedes descubrir con solo ver la información detallada sobre el archivo. Sin embargo, las víctimas fueron engañadas por los nombres de los archivos – Eran demasiado similares a los documentos con los que trabajas todos los días..

en esos archivos, el virus minero de monedas se esconde. Cuando intentas abrir este archivo, pensando que es legítimo, no verás ningún efecto. Pero en el fondo, el malware comienza su desagradable trabajo. Mineros de monedas, como puedes suponer por el nombre, explota tu hardware para minar criptomonedas. A diferencia de los mineros legítimos que puedes instalar, estos no te permiten establecer cuánta potencia de hardware pueden usar.. Verás tu CPU y GPU sobrecargadas, por lo que la PC apenas podrá funcionar.

Cómo prevenir la suplantación de extensiones y el spam de correo electrónico?

No hay mucho que puedas hacer con respecto al correo no deseado exacto. El envío por correo será posible hasta que tengas una cuenta de correo electrónico activa.. Sin embargo, Puedes hacer mucho para que el spam sea mucho menos relevante y, por tanto, menos creíble..

Extensión spoofing es mucho más fácil de prevenir. Existen técnicas que permiten a los delincuentes enmascarar el archivo de una forma más fiable., pero rara vez se usan hoy en día. La mayoría de los casos se pueden reflejar fácilmente con simple diligencia..