El FBI y la NSA afirman que un grupo de piratas informáticos del gobierno ruso están ejerciendo fuerza bruta sobre empresas y organizaciones de todo el mundo..

La NSA, el Departamento de Seguridad Nacional (DHS CISA), Agencia de Ciberseguridad y Protección de Infraestructuras, el FBI y el Centro Nacional de Ciberseguridad del Reino Unido (NCSC) emitió una declaración conjunta advirtiendo que el "grupo de piratería gubernamental ruso de APT28 (también conocido como oso de lujo, Tormenta de peones, sednit, Estroncio) utilizar fuerza bruta activamente en los recursos de empresas y organizaciones públicas y privadas de todo el mundo.

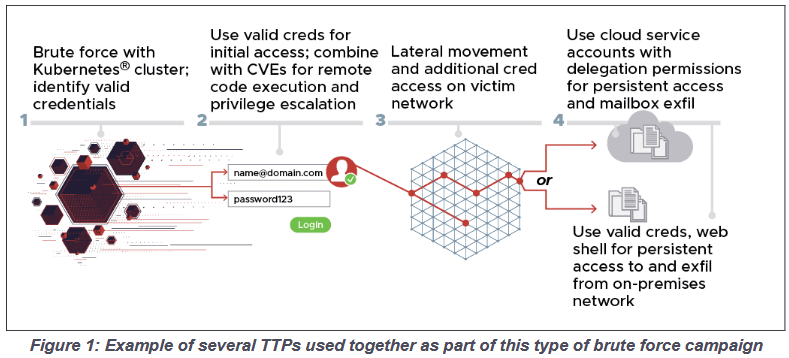

Si la fuerza bruta tuvo éxito, Los piratas informáticos de APT28 utilizaron las cuentas comprometidas para moverse lateralmente dentro de las organizaciones afectadas.’ redes. Específicamente, Las agencias dicen que APT28 utilizó credenciales comprometidas junto con varios exploits para vulnerabilidades en Microsoft Exchange., incluyendo cuestiones de RCE CVE-2020-0688 y CVE-2020-17144, combinándolos para obtener acceso a servidores de correo internos.

Según se informa, estos ataques pasaron desapercibidos ya que APT28 enmascaró ataques de fuerza bruta a través de Tor o servicios VPN comerciales, incluido CactusVPN., IPVanish, NordVPN, ProtónVPN, tiburón surfista, y MundoVPN, y clústeres de Kubernetes usados. Típicamente, La fuerza bruta se realizó utilizando una variedad de protocolos., incluyendo HTTP (S), IMAP (S), POP3, y NTLM, por lo que los ataques no siempre pasaron por los mismos canales.

La NSA afirma que entre noviembre 2020 y marzo 2021, Los piratas informáticos llevaron a cabo ataques sin utilizar servicios de anonimización., y como un resultado, Se identificaron las siguientes direcciones IP.:

- 158.58.173[.]40

- 185.141.63[.]47

- 185.233.185[.]21

- 188.214.30[.]76

- 195.154.250[.]89

- 93.115.28[.]161

- 95.141.36[.]180

- 77.83.247[.]81

- 192.145.125[.]42

- 193.29.187[.]60

Los ataques APT28 supuestamente apuntaron a recursos de la nube para una amplia gama de objetivos, incluyendo organizaciones gubernamentales, think tanks, contratistas de defensa, energía, logística, empresas legales, etcétera.

Los agentes del orden no revelan detalles sobre las víctimas..

Déjame recordarte que también hablé de eso. La OTAN experimentó con técnicas engañosas para combatir a los hackers rusos.