FIN8, un infame grupo de ciberdelincuentes, tiene actualizó su malware de puerta trasera para evitar ser detectado. Hicieron mejoras y se prepararon para lanzar un nuevo tipo de crimeware llamado Noberus.. Éste El actor de amenazas ha regresado después de la inactividad., usando una versión modificada de su puerta trasera Sardonic para distribuir el ransomware Noberus. Esto es parte de su enfoque típico de cambiar y cambiar constantemente. mejorando su arsenal de malware.

¿Quiénes son FIN8 también conocido como? «siesfinge»?

Hay un grupo de cibercrimen con motivación financiera conocido como FIN8 o «siesfinge» con reputación de dirigirse a diversas organizaciones sin discriminación. Se sabe que se dirigen a empresas en industrias como la química, entretenimiento, finanzas, hospitalidad, seguro, minorista, y Tecnología.

El grupo malicioso FIN8 utiliza phishing lanzado y tácticas de ingeniería social atacar a las víctimas y emplear técnicas de subsistencia de la tierra para ocultar sus actividades. Recientemente, Los investigadores descubrieron una nueva versión. de la puerta trasera sardónica, identificado inicialmente por Bitdefender en 2021. Aunque la última versión es más extensa y tiene algunas diferencias, Puede que no sea necesariamente una mejora general.. Los investigadores notaron que algunos de los cambios parecen antinaturales y podrían ser un intento de los actores de amenazas de evitar la detección. disfrazando similitudes con versiones anteriores.

Malware de puerta trasera Sardonic actualizado

Algunos hackers podrían actualizar su malware después de haberlo descubierto. Lo mismo pasó con Sardonic en 2021, para eludir las medidas de ciberseguridad diseñadas para detectarlo. Los investigadores descubrieron que la nueva puerta trasera Sardonic es muy similar a la anterior. Pero tiene muchos cambios de código que le dan un aspecto único. Sin embargo, estos cambios no fueron arbitrarios. La versión actualizada ha agregado soporte para más formatos de complementos., que proporciona a los atacantes más opciones y mejora sus habilidades.

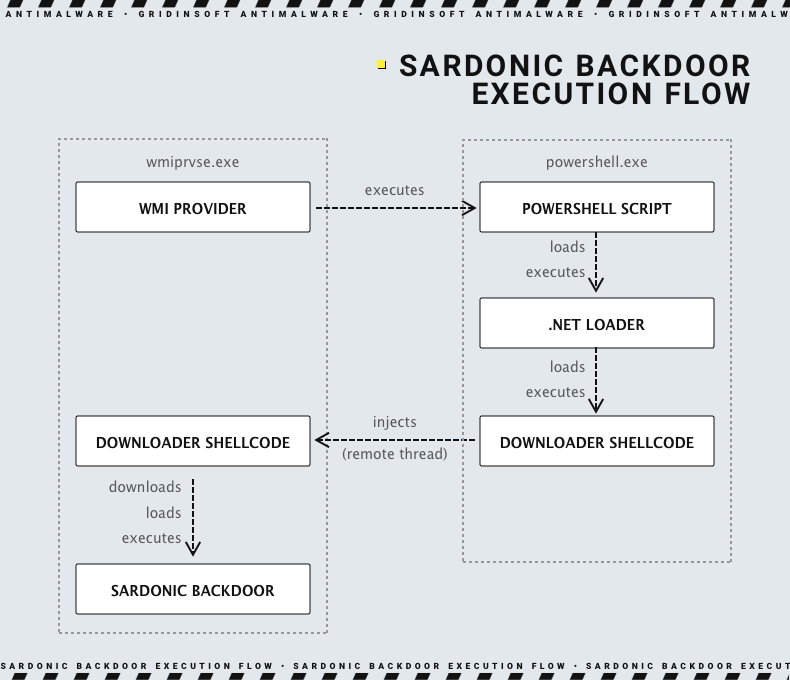

Los expertos han analizado una nueva puerta trasera Sardonic variante escrita en C en lugar de C++, que se utilizó para la variante anterior. Esta puerta trasera was found to be embedded indirectly en un script de PowerShell que se utiliza para infectar las máquinas de destino. A diferencia de la última variante, Esta nueva variante no utiliza un código shell de descarga intermedio para descargar y ejecutar la puerta trasera..

Éste script en PowerShell decodifica un archivo binario para .NET Loader y luego lo carga en el proceso actual. Luego, el cargador descifrará y ejecutará tanto el inyector como la puerta trasera..

Según los investigadores, la puerta trasera permite a los atacantes tener control interactivo sobre el sistema infectado a través de procesos como cmd.exe. Analizaron una muestra que mostraba la La puerta trasera puede soportar hasta 10 sesiones simultáneas. Además, el backdoor tiene tres formatos diferentes para ampliar sus capacidades: Complementos DLL de PE, código shell, y código shell, con un enfoque único para pasar argumentos.

Una puerta trasera sardónica puede ejecutar múltiples comandos, incluyendo la caída de archivos del atacante, enviando el contenido al atacante, cargando un complemento DLL proporcionado por el atacante, y ejecutando el código shell proporcionado.

Operaciones FIN8 y ransomware

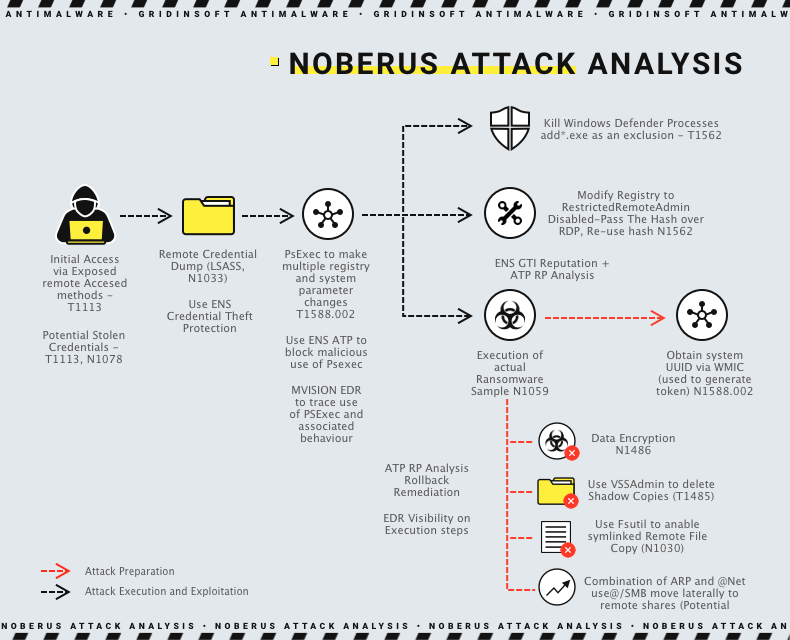

Aunque FIN8 era conocido por centrándose en el punto de venta (punto de venta) ataques, en años recientes, el grupo ha sido utilizando varias amenazas de ransomware como parte de sus ataques. Las operaciones con ransomware no son algo nuevo para ese grupo. La única diferencia aquí es el nombre de la carga útil final: Noberus.. Noberus es, en realidad, un ransomware muy conocido. es una cepa utilizado generalmente por ALPHV/BlackCat (también conocido como FIN7) pandilla de extorsión.

Noberus tiene varias características que mejoran su superioridad sobre el ransomware rival. Estos incluyen proporcionar un entrada a través de un dominio cebolla único excluyendo arquitectónicamente todas las conexiones posibles con foros en el programa de afiliados. Esto hace imposible que los atacantes revelen la dirección IP real del servidor incluso si obtienen un shell de línea de comando completo y chats de negociación cifrados a los que la víctima prevista puede acceder.

El ransomware tenía dos algoritmos de cifrado disponibles, ChaCha20 y AES, y cuatro modos de cifrado – Lleno, Rápido, Patrón de puntos, y patrón inteligente. El modo Completo es el más seguro pero también el más lento. SmartPattern cifra una cierta cantidad de datos en incrementos porcentuales. Por defecto es cifrando 10 megabytes de cada 10 por ciento del archivo comenzando desde el encabezado, lo que lo convierte en el modo ideal para los atacantes en cuanto a velocidad y solidez criptográfica..

Es sólo el comienzo

El grupo FIN8 mejora constantemente sus capacidades e infraestructura para distribuir malware. Con frecuencia perfeccionan sus técnicas para evitar ser detectados.. Su reciente cambio de ataques en puntos de venta a ransomware muestra su compromiso de maximizar las ganancias de sus víctimas. Los investigadores comparten las herramientas y tácticas que utiliza este actor de amenazas centrado en las finanzas., enfatizando su peligro continuo para las organizaciones.

Cómo defenderse del cibercrimen organizado?

Proteger contra el malware en constante cambio de FIN8, sugerimos implementar una estrategia de defensa en profundidad que implique el uso de múltiples capas de herramientas de detección y protección y incorporando autenticación multifactor (Ministerio de Asuntos Exteriores) y controles de acceso.

Las organizaciones pueden considere implementar credenciales únicas para trabajo administrativo para evitar el robo y uso indebido de credenciales de administrador. También es una buena idea crear perfiles de uso para herramientas de administración, ya que los atacantes suelen utilizarlos para moverse sin ser detectados a través de una red.