Según los expertos de Zimperium, El malware para Android FlyTrap secuestra cuentas de Facebook en 140 países de todo el mundo robando cookies de sesión.

Peor, los investigadores encontró que la información robada estaba disponible para cualquiera que encontrara el FlyTrap C&servidor C.

Los analistas creen que el malware ha estado activo al menos desde esta primavera..

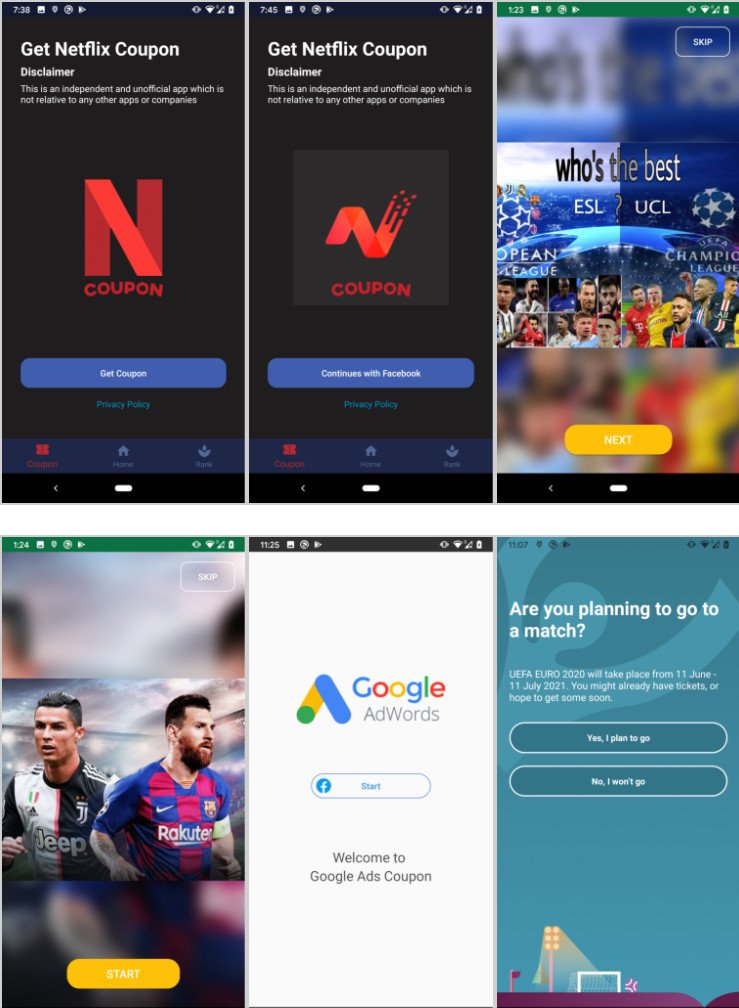

Los atacantes utilizan señuelos distribuidos a través de Google Play y tiendas de aplicaciones de Android de terceros..

Como una regla, tal señuelo ofrece al usuario cupones gratuitos (para netflix, AdWords de Google, etcétera) u ofertas para votar por su equipo de fútbol favorito y la Eurocopa 2020 jugador.

Para hacer esto, la víctima supuestamente necesita iniciar sesión en la aplicación utilizando las credenciales de Facebook, y la autenticación se produce a través del dominio legítimo de la red social. Dado que las aplicaciones maliciosas utilizan SSO real de Facebook, no pueden recopilar directamente las credenciales de usuario. En cambio, FlyTrap utiliza inyección de JavaScript para recopilar otros datos confidenciales.

La información recopilada de esta manera se transmite a los atacantes.’ servidor de comando y control. En este momento, más que 10,000 usuarios de Android en 144 Países del mundo se han convertido en víctimas de esta campaña maliciosa..

Los datos y números exactos se extrajeron directamente del servidor de los delincuentes., ya que los investigadores descubrieron que cualquiera podía acceder a él. Según los expertos, el atrapamoscas C&El servidor C tenía muchas vulnerabilidades que facilitaban el acceso a la información almacenada..

Los investigadores destacan que las páginas de phishing que roban credenciales no son la única herramienta utilizada por los estafadores. Como muestra el ejemplo de FlyTrap, iniciar sesión a través de un dominio legítimo también puede ser riesgoso.

Déjame recordarte que también hablé de Malware alienígena que roba contraseñas 226 aplicaciones de Android.