Los investigadores descubrieron una vulnerabilidad en los procesadores Apple Silicon, apodado GoFetch. Permite a los atacantes extraer claves secretas de computadoras Mac mientras realizan operaciones criptográficas generalizadas.. Notablemente, Es prácticamente imposible reparar el defecto ya que proviene de la microarquitectura del procesador..

La vulnerabilidad de Apple Silicon permite a los piratas informáticos extraer claves de cifrado

Investigadores han descubierto una vulnerabilidad en los procesadores de la serie M de fabricación propia de Apple. Bajo ciertas condiciones, esta vulnerabilidad permite información criptográfica que se robará de la caché del procesador. Los dispositivos informáticos modernos utilizan una optimización de hardware llamada DMP. (captador previo de datos dependiente de la memoria). Reduce la latencia entre la memoria principal y la CPU al predecir direcciones de memoria y cargar su contenido en el caché de la CPU antes de que sean necesarios. Explotando el mecanismo defectuoso de manejo de operaciones criptográficas, Los atacantes pueden recuperar claves de cifrado privadas pieza por pieza..

A diferencia de vulnerabilidades más comunes, los desarrolladores no pueden solucionar este defecto directamente con un parche de software. Este tema que nos ocupa está relacionado con el diseño de la microarquitectura del propio silicio.. La única forma de mitigar esta vulnerabilidad es incorporar defensas en software criptográfico de terceros.. Sin embargo, esta solución alternativa puede tener un impacto grave en el rendimiento., con los chips M1 y M2 más antiguos sufriendo las peores pérdidas.

Entendiendo el ataque GoFetch

Echemos un vistazo más de cerca a cómo funciona este ataque.. El ataque se llama GoFetch., y se basa en algoritmos de cifrado clásicos y resistentes a los cuánticos. Como se mencionó, explota una vulnerabilidad en los procesadores de Apple relacionado con DMP (captador previo de datos dependiente de la memoria). Este prefetcher de próxima generación sólo se utiliza en procesadores Apple e Intel Raptor Lake, cargar el contenido de la memoria en el caché antes de que sea necesario. Así que, GoFetch puede ser explotado si la operación criptográfica objetivo es una aplicación maliciosa con privilegios de usuario estándar.. A propósito, Estos privilegios están disponibles para la mayoría de las aplicaciones que se ejecutan en el mismo clúster de CPU..

La vulnerabilidad surge de la capacidad del captador previo para cargar datos en el caché de la CPU con un puntero para cargar otros datos.. DMP a veces confunde el contenido de la memoria y carga datos incorrectos en el caché de la CPU. El problema es que la vulnerabilidad neutraliza completamente el efecto de la protección de tiempo constante.. Por diseño, esto debería proteger contra ataques de CPU relacionados con canales laterales y caché.. Esta protección garantiza que todas las operaciones tomen el mismo tiempo., independientemente de sus operandos. Sin embargo, debido a la vulnerabilidad, Las aplicaciones que explotan GoFetch pueden colocar datos confidenciales en el caché., y una aplicación maliciosa puede robarlo.

Qué peligroso es realmente?

Cuando se ejecuta en el mismo clúster central (eficiente o rendimiento) con operaciones criptográficas, GoFetch alcanza su máxima eficiencia. Según muestra el análisis, Puede piratear eficazmente técnicas de cifrado tanto actuales como de próxima generación..

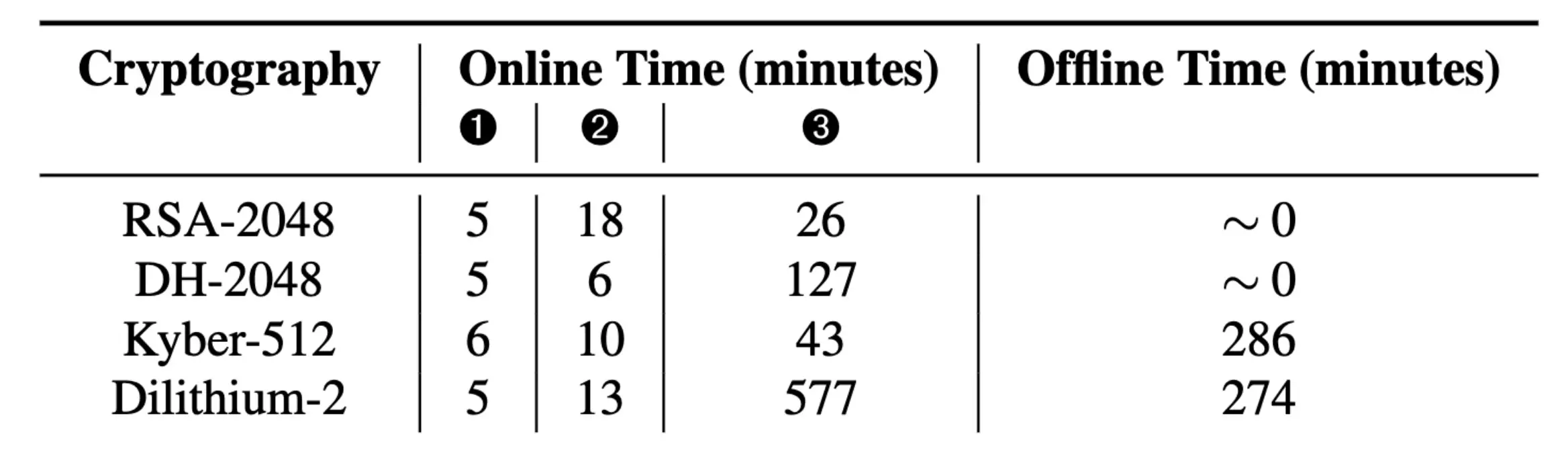

En cuanto a números exactos, GoFetch tarda menos de una hora en extraer una clave RSA de 2048 bits y poco más de dos horas en extraer una clave Diffie-Hellman de 2048 bits. Un ataque para extraer el material necesario para ensamblar una llave Kyber-512 lleva 54 acta. La clave Dilithium-2 requeriría aproximadamente 10 horas, sin contar el tiempo necesario para procesar los datos sin procesar fuera de línea.

Vulnerabilidad no parcheable

El principal problema es que arreglar esta vulnerabilidad parcheando es imposible. Esta falla se encuentra en la arquitectura del chip Apple Silicon. La única salida es mediante protecciones de software e incorporación de parches en software criptográfico de terceros., que evita el uso del mecanismo vulnerable. Sin embargo, como ya he dicho, Esto ralentizará las operaciones de criptografía en M1 y M2 y supondrá un problema para el trabajo de los desarrolladores..

Aparte de las soluciones puramente de software, Teóricamente es posible ejecutar procesos criptográficos en núcleos de eficiencia., que no tienen DMP. Aunque esto también afectará el rendimiento, ya que los E-cores nunca debieron ser rápidos, y el mecanismo defectuoso en sí aceleró bastante. Los expertos destacan que la caída del rendimiento se sentirá si el software afectado realiza únicamente determinadas operaciones criptográficas.. Al mismo tiempo, cuando se trabaja en navegadores y muchos otros tipos de aplicaciones, los usuarios nunca notarán los cambios.

Vale la pena señalar que la arquitectura Intel Raptor Lake (que incluye procesadores de 13.a y 14.a generación) no tiene esta vulnerabilidad a pesar de utilizar el mismo mecanismo de captación previa que los procesadores de la serie M de Apple. El procesador M3 es menos susceptible, como lo ha hecho un especial «cambiar» que los desarrolladores pueden usar para desactivar DMP. Sin embargo, Aún no está claro cuánta degradación del rendimiento se producirá cuando esta funcionalidad esté desactivada..