En una alerta de seguridad reciente, Google ha abordado una vulnerabilidad crítica de día cero en su navegador Chrome y software ChromeOS, instando a los usuarios a actualizar a la última versión (119.0.6045.199). La falla, rastreado como CVE-2023-6345, permite a los atacantes eludir las medidas de seguridad de la zona de pruebas al comprometer el proceso de renderizado del navegador., lo que lleva a una posible ejecución remota de código o acceso a datos confidenciales.

Google corrige la vulnerabilidad de día 0 CVE-2023-6345

Se dispone de información pública limitada sobre CVE-2023-6345, pero esta identificado como un problema de desbordamiento de enteros que afecta al componente Skia dentro del motor gráfico de Chrome. La base de datos nacional de vulnerabilidad (NVD) lo describe como un error de alta gravedad que permite a un atacante remoto, quién ha comprometido el proceso de renderizado, para realizar potencialmente un escape de la zona de pruebas a través de un archivo malicioso.

De hecho, poco después del anuncio oficial de la solución de vulnerabilidad, apareció el exploit en el mundo real. Debido a esto, Google ha calificado la corrección CVE-2023-6345 como una actualización de alta prioridad pendiente. La empresa se ha abstenido de revelar detalles técnicos hasta que la mayoría de los usuarios y proveedores que emplean el motor del navegador Chromium implementen las correcciones.

Los analistas de seguridad señalan que los investigadores de Google TAG informaron CVE-2023-6345, destacando su conexión con el software espía y la actividad APT. Se hacen comparaciones con un defecto similar anterior. (CVE-2023-2136), sugiriendo el latest patch aims to prevent los atacantes eviten la actualización anterior.

Más parches de seguridad

Además de la solución de día cero, Google ha lanzado un total de siete actualizaciones de seguridad abordar diversas vulnerabilidades:

- CVE-2023-6348: Confusión de tipos en el corrector ortográfico

- CVE-2023-6347: Usar después gratis en Mojo

- CVE-2023-6346: Usar después gratis en WebAudio

- CVE-2023-6350: Acceso a memoria fuera de límites en libavif

- CVE-2023-6351: Usar después gratis en libavif

Este último anuncio marca el cuarta vulnerabilidad de día cero Google ha revelado y parcheado en su navegador Chrome este año.

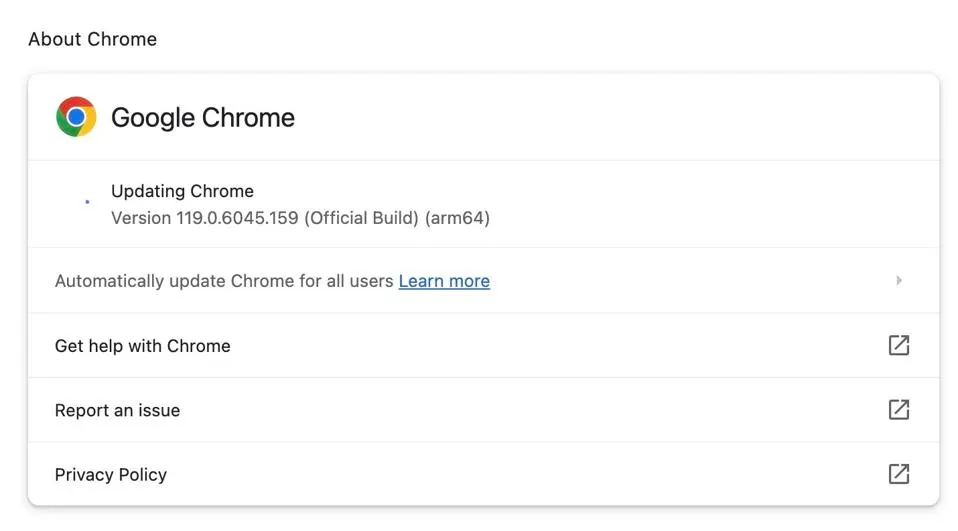

Actualiza Google Chrome

Como dijimos antes, parches y actualizaciones son la mejor manera de corregir vulnerabilidades. Entonces, si estás usando Mac o Linux, la actualización será lleva tu navegador a la versión 119.0.6045.199, mientras que los usuarios de Windows se actualizarán a la versión 119.0.6045.199/.200. Para comprobar si la actualización está disponible, ir a «Ayuda» en tu menú de Google Chrome, y luego haga clic en «Acerca de». Si la actualización está lista, automáticamente comenzará a descargarse.

Es posible que pasen algunos días hasta que la actualización esté disponible para todos.. Una vez que haya instalado la actualización, asegúrese de reiniciar su navegador para que los cambios surtan efecto. De lo contrario, su navegador seguirá siendo vulnerable a los ataques.