Google lanzó una actualización de seguridad urgente para su navegador Chrome. El parche contiene la solución para CVE-2023-4863, una vulnerabilidad de desbordamiento del búfer de montón que simplemente puede ser explotado. De hecho, Google afirma que esta vulnerabilidad ya se ha utilizado en la naturaleza. El incumplimiento afecta las compilaciones del navegador para todos los sistemas operativos compatibles: Mac, Linux y Windows.

Vulnerabilidad de Google Chrome explotada en la naturaleza

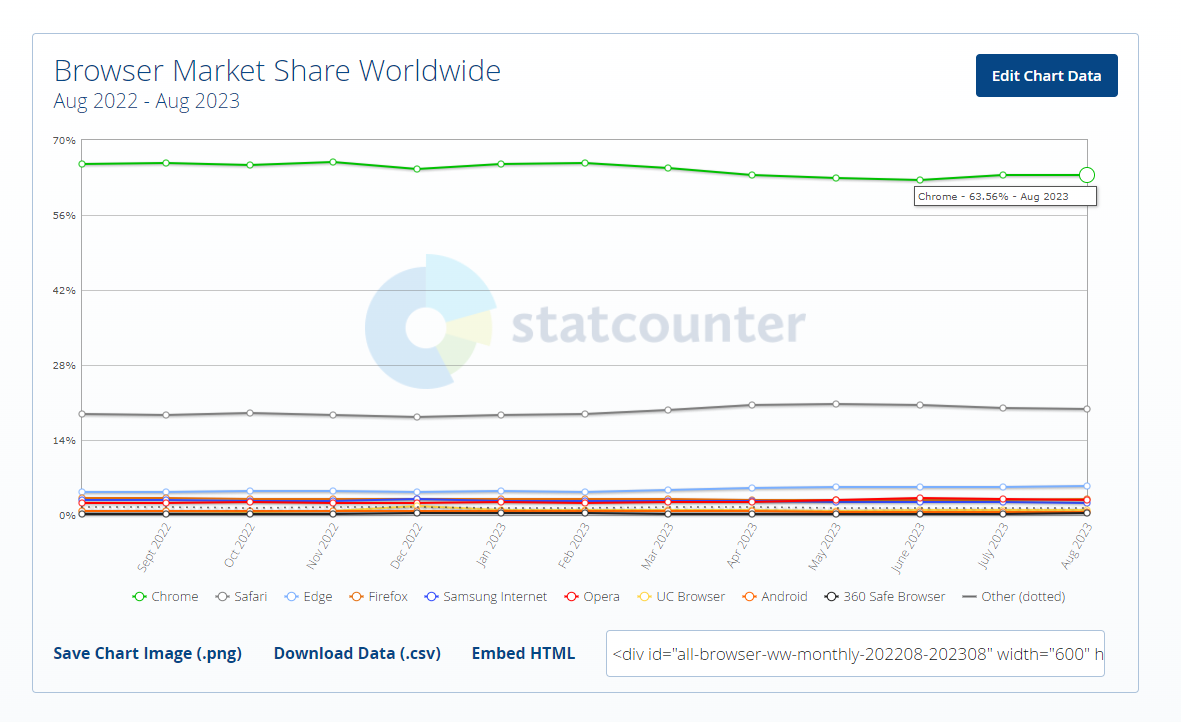

El error con el búfer de montón, eso hizo que CVE-2023-4863 posible, está relacionado con la forma en que Chrome maneja las imágenes WebP. Por defecto, Windows asigna el navegador como forma de mostrar imágenes de ese formato, y permanece sin cambios en la gran mayoría de los casos. De este modo, El público potencial de la explotación es enorme. Chrome conserva su monopolio en el mercado de los navegadores. WebP, al mismo tiempo, sustituye constantemente los formatos de imagen “clásicos”.

Originalmente, la falla se conoció en septiembre 6, 2023, después de la correspondiente investigación por Apple SEAR y Citizen Lab en la Universidad de Toronto fue enviado a google. La empresa, sin embargo, duda en publicar información más amplia sobre el caso. Todo lo que se sabe ahora es que el error de desbordamiento del búfer que ocurre durante la lectura de la imagen WebP puede permitir la ejecución de código arbitrario.. Alternativamente, el navegador puede simplemente fallar, lo cual es de esperarse con errores de desbordamiento del búfer. En el recurso CVE MITRE, el exploit aparece en la lista aunque carece de detalles además de los conceptos básicos que ya he mencionado.

Qué tan crítico es CVE-2023-4863?

Los errores de ejecución de código arbitrario/remoto son Es bastante común recibir las calificaciones más altas en las clasificaciones de gravedad de exploits.. Y cuando se combina con un uso más sencillo en el entorno natural y una gran selección de objetivos, la amenaza se vuelve verdaderamente masiva. Millones de personas utilizan Chrome a diario, y enfrentar imágenes WebP también es común. Los piratas informáticos pueden intentar hacer lo que quieran con millones de usuarios., simplemente enviando la imagen específicamente diseñada.

Protéjase contra las vulnerabilidades de Chrome

A pesar de que Google tarda en publicar cómo funciona el exploit, son rápidos en las actualizaciones. las actualizaciones 116.0.5845.187/.188 para Windows (Estable/Extendido) y 116.0.5845.187 para Mac tienen la vulnerabilidad arreglada. Actualizar el navegador es sencillo: vaya a Configuración, y baja al botón Acerca de Chrome. Al hacer clic en él se iniciará la comprobación de la actualización del navegador., y si hay una versión más nueva disponible – lo recibirás.

Pero, ¿qué puedes hacer para evitar ser víctima de exploits que no fueron descubiertos y/o parcheados?? La confianza cero es la única opción que le brinda protección confiable contra tales hazañas. Su nombre se explica por sí mismo – soluciones con tal política tratar cualquier programa como potencialmente peligroso. Sin embargo, Las soluciones con esta política están orientadas principalmente a clientes corporativos.. Y en general, Los aspectos negativos de tener una solución de seguridad paranoica en su sistema superan los beneficios situacionales.. Para usuarios individuales, Recomiendo buscar otras opciones..

Tu propia conciencia te da una gran ventaja.. La gran mayoría de los ataques de phishing se basan en un único supuesto: la víctima será demasiado ignorante e imprudente para darse cuenta del fraude entrante.. ¿Y qué puede ser más placentero que aplastar las esperanzas de los estafadores?? Seguro, esto requiere knowledge of what exactly you should seek, pero estos consejos le serán de gran utilidad incluso sin evitar estafas..