Los expertos de Google han advertido que los chinos «gobierno» El grupo de piratería APT41 está abusando del GC2 del equipo rojo. (Comando y control de Google) herramienta. Según los expertos, GC2 se utilizó en ataques a medios taiwaneses y a una empresa de contratación italiana anónima.

Déjame recordarte que también escribimos eso. Los piratas informáticos chinos inyectaron una puerta trasera en el mimí Mensajero, y más eso Los piratas informáticos chinos utilizan el ransomware como tapadera para el espionaje.

Y también los especialistas en seguridad de la información informaron que Tres grupos chinos APT atacan a importantes empresas de telecomunicaciones.

El Grupo de análisis de amenazas de Google (ETIQUETA) vincula esta campaña al grupo de hackers VUDÚ, también conocido como APT41, Bario, Atlas de bronce, Panda malvado y winnti. Típicamente, Esta agrupación se dirige a una amplia gama de industrias en los EE. UU., Asia, y europa.

Google Comando y control es un proyecto de código abierto escrito en Go y desarrollado específicamente para equipo rojo.

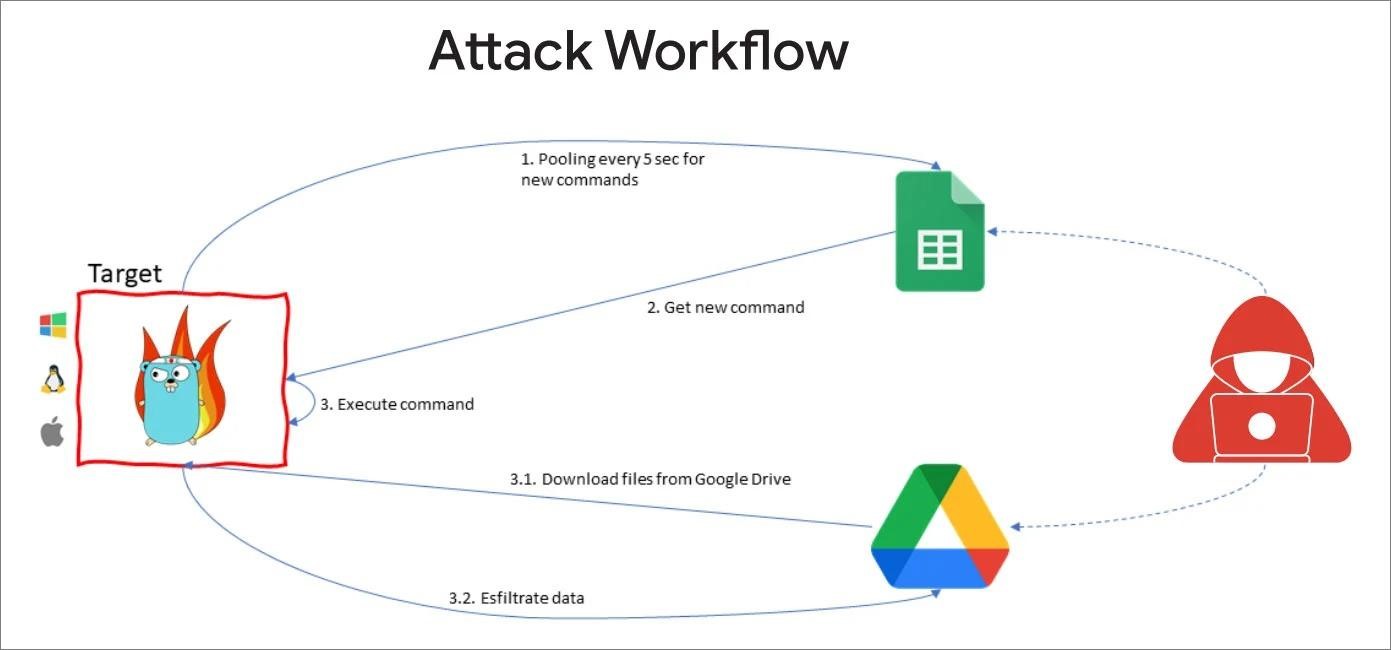

Esencialmente, el proyecto consta de un agente que se implementa en dispositivos comprometidos y luego se conecta a una URL de Google Sheets para recibir comandos para ejecutar. Los comandos recibidos obligan al agente a descargar e instalar cargas útiles adicionales desde Google Drive o, de lo contrario, robar datos, “subirlo” al almacenamiento en la nube.

Según el informe del TAG, Los ataques APT41 comienzan con correos electrónicos de phishing que contienen enlaces a un archivo protegido con contraseña alojado en Google Drive. Este archivo contiene GC2, que penetra en el sistema de la víctima.

Si bien no se sabe qué malware adicional se distribuyó con GC2 esta vez, APT41 normalmente implementa una amplia gama de malware en sistemas comprometidos. Por ejemplo, a 2019 informe por mandante explicó que los atacantes utilizan rootkits, kits de arranque, malware personalizado, puertas traseras, malware de punto de venta, y en algunos casos incluso ransomware en sus campañas.

Los investigadores escriben que este hallazgo es notable por dos razones.: primero, muestra que los piratas informáticos chinos dependen cada vez más de herramientas de código abierto y disponibles gratuitamente para hacer que los ataques sean más difíciles de atribuir.. Segundo, apunta a la creciente proliferación de malware y herramientas escritas en Go, que es popular entre los atacantes debido a su naturaleza modular y multiplataforma.

Google también advirtió que «La innegable importancia de los servicios en la nube.» los ha convertido en un objetivo rentable para ambos «gobierno» piratas informáticos y ciberdelincuentes comunes y corrientes, que los utilizan cada vez más «ya sea como hosts para malware o como infraestructura C2».