Generalmente, Los piratas informáticos piratean para obtener ganancias monetarias.. Sin embargo, hay razones menos aparentes que se esconden debajo de la superficie. Pero el conocimiento de la tecnología no es suficiente. ser un hacker exitoso. También necesitas saber cómo monetizar tus habilidades de piratería sin que te atrapen.. Sería útil si tuvieras una motivación para hackear.. Pero ¿por qué una persona talentosa y con amplios conocimientos en tecnología de la información y canales financieros se arriesgaría a hackear?? Cuales son las razones? Estamos a punto de descubrirlo.

¿Por qué los hackers hacen lo que hacen??

Beneficios financieros

Esta es quizás la motivación más obvia para un hacker.. El dinero siempre ha sido el principal impulsor de diferentes delitos., y los ciberdelitos no son una excepción. El 2020 Informe de investigación de vulneración de datos (DBIR) Establece que 86% de las filtraciones de datos analizadas tuvieron motivación financiera. Los piratas informáticos que obtienen beneficios económicos pirateando a otros suelen caer en la categoría de hacker de sombrero negro. Sin embargo, También pueden ganar dinero legalmente.. Por lo tanto, se les llama hackers de sombrero blanco (hackers éticos). Hablaremos de ellos más cerca del final del artículo..

Uso indebido de datos

Los piratas informáticos pueden robar víctimas’ información financiera o personal a través de diversas tácticas, como malware, suplantación de identidad, y ataques de fuerza bruta. Luego pueden utilizar estos datos para cometer fraude financiero realizando compras fraudulentas o transfiriendo dinero a su cuenta bancaria o de criptomonedas..

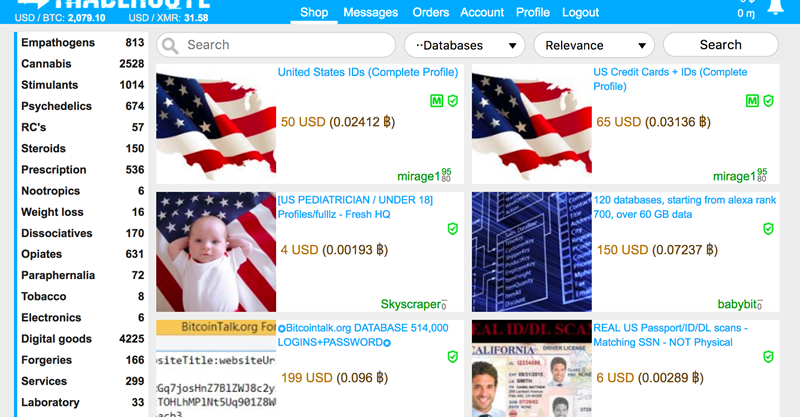

Vender datos en la Dark Web

Algunos piratas informáticos vender datos robados en Darknet. Otros compañeros de trabajo compran estos datos para cometer fraude financiero y otros delitos relacionados con la PII.. Incluso los anunciantes y especialistas en marketing online sin escrúpulos pueden estar interesados en estos datos.. Además, pueden usarlo para sus propios negocios sucios, como crear anuncios dirigidos o enviar correos electrónicos no deseados. No sucederá nada bueno si su información se ve comprometida debido a la motivación de este hacker.

Chantajear a las víctimas

El chantaje es una poderosa palanca en el arsenal de cualquier ciberdelincuente, incluidos los piratas informáticos. Por ejemplo, pueden robar datos confidenciales, interceptar fotos personales, vídeos, etc., y exigir dinero para no publicar información. ellos también pueden cifrar datos confidenciales o bloquear usuarios’ acceder a sus dispositivos y exigir un rescate a cambio de acceso.

Los piratas informáticos utilizan un malware particular, como ransomware y software espía, para robar datos y bloquear dispositivos pirateados. En ocasiones comprometen las bases de datos de empresas o agencias gubernamentales para obtener acceso a sus datos.. Entonces, Los delincuentes exigen dinero por no revelar secretos comerciales ni publicar otra información confidencial..

Los piratas informáticos se están vengando personalmente

Algunos piratas informáticos utilizan sus habilidades para tomar represalias contra una persona o empresa por una injusticia real o percibida.. Pueden molestar a sus enemigos de varias maneras., como bloquear el dispositivo de la víctima y cifrar o eliminar sus datos. También, Pueden publicar archivos multimedia personales al público. (conocido como doxxing). A veces todo se reduce a piratear sus perfiles de redes sociales y publicar contenido falso o inapropiado..

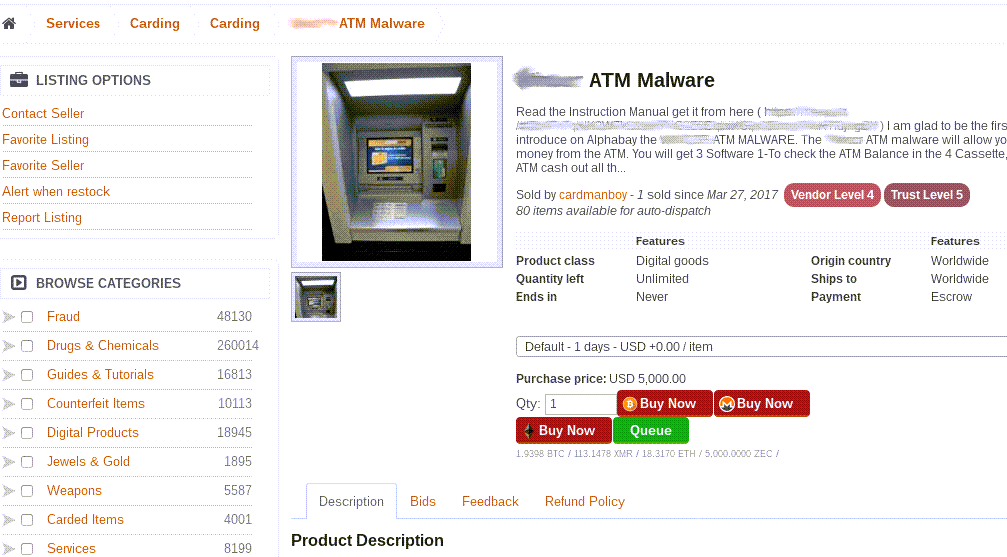

Vender software malicioso

Algunos hackers son simplemente programadores que escriben código para diferentes tipos de malware, incluyendo gusanos, troyanos, virus, malware, rootkits, etc.. Podrían ni siquiera utilizar el malware sino venderlo a otros ciberdelincuentes. Darknet is full of offers para un contrato de tales artesanos, que están listos para crear un malware único que no será detectado por firmas por un precio razonable.

Utilizar la manipulación psicológica

A veces, los ciberdelincuentes pueden manipular a sus víctimas para que envíen dinero al lugar equivocado haciéndose pasar por alguien de confianza.. En algunos casos, toma la forma de manipulación emocional – ayudar a un amigo o familiar en un accidente, una víctima de accidente, o pidiendo una donación caritativa. También hay situaciones en las que los métodos son tan sofisticados que engañan a la víctima para que transferir fondos corporativos sin la autorización adecuada o hacerles pagar por servicios innecesarios o productos falsos. Estos son sólo una pequeña fracción de los piratas informáticos.’ metodos para ganar dinero. Como se puede ver, incluyen mentir, manipulando, amenazante, y chantajear a las víctimas y otros objetivos sin arrepentimiento.

Llevar a cabo agendas políticas

Algunos gobiernos contratan hackers para espionaje político. En estos casos, Se les conoce como actores del Estado-nación.. Se les asignan responsabilidades tales como:

- Robo de sensibles, información confidencial (investigación, secretos comerciales, o incluso información personal sobre objetivos específicos).

- Manipulación u otra interferencia con una elección.

- Robo o filtración de documentos gubernamentales o militares..

- Interferencia en la economía..

- Influencia en las relaciones o tratados con otros países.

Estos gobiernos suelen publicar datos comprometidos o pirateados al público para causar desconfianza en la autoridad o malestar político en un país enemigo. Además, Los piratas informáticos sufrieron ataques cibernéticos., como ataques DDoS, en sitios web y servidores gubernamentales en un condado rival para causar fallas funcionales u operativas. Estos ataques también se conocen como ciberataques patrocinados por el estado.. Países como Rusia, Irán, Porcelana, y corea del norte are notorious for using such tactics.

Hackers en el espionaje corporativo

A veces, las empresas contratan piratas informáticos para robar información confidencial de empresas competidoras.. En tales casos, Tienen la tarea de encontrar bases de datos vulnerables o con fugas o lanzar ataques a los servidores o sitios web de la organización objetivo.. Pueden atacar de varias maneras., incluyendo la fuerza bruta, secuencias de comandos entre sitios, inyección de las solicitudes de bases de datos maliciosas, y ataques DDoS. Los datos de destino pueden ser casi cualquier cosa. Más amenudo, sin embargo, es secretos comerciales, clientes clave, proveedores, vendedores, Información de precio, información privilegiada sobre la planificación financiera futura, esquemas tecnicos, o información confidencial del producto. Además, Algunas empresas contratan piratas informáticos para ralentizar o interrumpir el sitio web de un competidor. by deploying DDoS attacks. Este ataque sobrecarga gravemente los servidores web de una organización., haciéndolos inaccesibles para los clientes. También pueden filtrar datos confidenciales de los clientes para manchar la reputación de un competidor..

Demostrando un punto (Hacktivista)

Sin embargo, para no todos los hackers, el beneficio es el objetivo principal. En cambio, Hackean para demostrar su estatus social., ético, religioso, o opiniones políticas o imponer sus creencias a otros.

Para demostrar su protesta y enojo por la muerte del difunto mayor general iraní Qassim Suleimani., Hackers iraníes en enero 2020 atacó a los EE.UU.. Sitio web del Programa Federal de Bibliotecas Depositarias mostrar una imagen del presidente Donald Trump en un mapa de Medio Oriente.

En julio 2015, Los hacktivistas se llamaban a sí mismos. «Equipo de impacto» Hackeó el sitio web de fraude en línea Ashley Madison. Como resultado, la información personal de 32 millones de participantes fue dado a conocer al público. Hicieron esto para dar una lección a los participantes y obligar al propietario a cerrar el sitio..

Fama

A algunos piratas informáticos simplemente les gusta la sensación de poder y logro que obtienen al desfigurar cientos de sitios web.. Quieren ganar popularidad y crear miedo en torno a sus nombres, para que la gente los tome en serio. Por ejemplo, la mayoría de las personas en la industria de la ciberseguridad están familiarizadas con los términos como cazadores brillantes, Club de informática del caos (CCC), Escuadrón Lagarto, Grupo Lázaro, Anónimo, y Tarh Andishan.

Hackers que causan daño para el disfrute personal

Algunos piratas informáticos negros se dedican a la piratería para crear caos o causar daño.. Sus acciones no tienen ningún propósito.; simplemente disfrutan destruyendo la reputación de una persona o empresa, perturbar las operaciones gubernamentales, o destruir datos esenciales. Pueden ser adictos al hackeo y sentirse satisfechos cuando hackean o engañan a alguien..

Mitigar las amenazas cibernéticas

A diferencia de todo lo anterior, estos chicos trabajan por el bien de la sociedad, tu puedes decir. Entonces sí, A veces los hackers no lo hacen para hacer daño sino para ayudar o evitar que otros hackers hagan cosas malas.. Estos tipos suelen caer en la categoría de sombrero blanco o rojo.. Los hackers de sombrero blanco irrumpen en sitios web, servidores, y bases de datos para prevenir sombreros negros que quieran hacer daño. Utilizan casi las mismas técnicas de hacking que los hackers de sombrero negro.. Sin embargo, ellos lo hacen con el permiso del propietario del sistema y siguiendo métodos legítimos. Típicamente, empresas y agencias gubernamentales los contratan como analistas de seguridad de la información, investigadores de ciberseguridad, especialistas en seguridad, probadores de penetración, etc.. Además, Pueden trabajar como consultores independientes o como autónomos.. Las intenciones de los hackers blancos suelen ser las siguientes:

- Encontrar y solucionar vulnerabilidades en un sistema antes que los actores de sombrero negro explotarlos.

- Desarrollar software de seguridad que detecte y elimine amenazas..

- Educar a los usuarios sobre las ciberamenazas y cómo evitarlas.

- Trazar un plan de contingencia en caso de un ciberataque.

- Fortalecimiento de la seguridad general de los componentes de software y hardware..

Pero hay otro tipo de hacker al que le gusta atacar a los malos.: Estos son los hackers de sombrero rojo. Los sombreros rojos son similares a los negros porque generalmente no siguen métodos legítimos en sus ataques y piratean sin permiso.. Sin embargo, ellos atacan otros piratas informáticos en lugar de apuntar a empresas y otros usuarios legítimos.

Otras motivaciones para los hackers

Por supuesto, todavía no hemos mencionado otros motivos. Dos de los más importantes son la curiosidad humana y el deseo de aprender.. Algunos de ellos son principiantes y no tienen experiencia.. Quieren ampliar sus conocimientos y habilidades o «jugar con sus musculos». Ahora sabemos que no todos los ciberdelincuentes tienen malos motivos. Los profesionales de la seguridad que protegen nuestros datos y sistemas también se llaman hackers.. Sin embargo, son hackers blancos con buenas intenciones.