El malware HijackLoader ha añadido nuevas técnicas de evasión de defensa. Otros actores de amenazas utilizan cada vez más el malware para entregar cargas útiles y herramientas.. El desarrollador utilizó una técnica de vaciado de procesos estándar junto con un disparador que hace que la evasión de la defensa sea más sigilosa..

¿Qué es HijackLoader??

Según los investigadores’ informe, el malware HijackLoader, o cargador IDAT, ha incluido recientemente técnicas avanzadas de evasión. Este malware ha ganado una inmensa popularidad como cargador con una flexibilidad excepcional.. Los atacantes utilizan con frecuencia este malware para introducir diversas cargas útiles y herramientas.. Su estructura no sólo facilita la perfecta integración de nuevas funcionalidades sino que también comprende una variedad de métodos dinámicos de antianálisis..

observado por primera vez en julio 2023, El malware emplea algunas técnicas para pasar desapercibido.. Aunque HijackLoader no es un malware muy avanzado, Tiene una arquitectura modular. Esto significa que puede usar diferentes módulos para la inyección y ejecución de código. – una característica que la mayoría de los cargadores no tienen. El cargador descarga un bloque de configuración cifrado que varía de una muestra a otra., indicando que los actores de amenazas pueden cambiarlo o actualizarlo rápidamente. Esta adaptabilidad lo convierte en un objetivo difícil., haciendo que el desarrollo de contramedidas efectivas sea un desafío.

Técnicas de evasión de detección mejoradas de HijackLoader

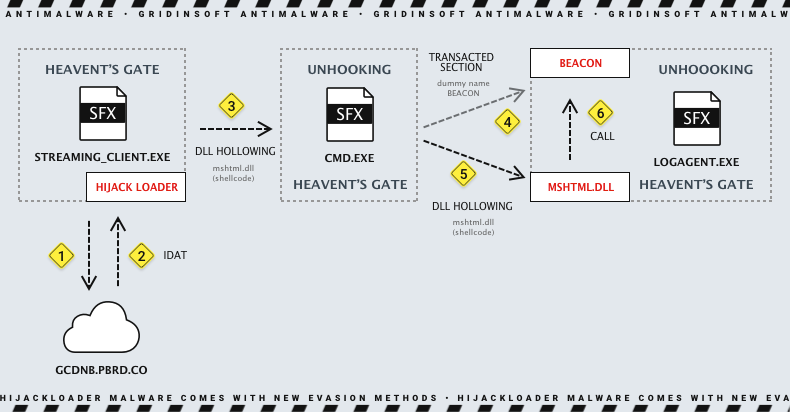

HijackLoader sigue una compleja cadena de infección, emplear un comportamiento de múltiples etapas para ofuscar sus actividades. Inicialmente, el malware utiliza API de WinHTTP para comprobar si hay una conexión a Internet activa antes de continuar con sus operaciones maliciosas. Tras una conectividad exitosa, descarga un blob de configuración de segunda etapa desde una dirección remota, iniciar procesos de descifrado y descompresión para recuperar cargas útiles esenciales. Las etapas posteriores implican la carga. legitimate Windows DLLs especificado en el blob de configuración, seguido de la ejecución del código shell independiente de la posición.

Este shellcode orquesta varias actividades de evasión., incluida la inyección de cargas útiles posteriores en procesos secundarios, como cmd.exe y logagent.exe. HijackLoader utiliza métodos avanzados de derivación de ganchos, incluyendo la puerta del cielo, para evadir los ganchos del modo de usuario y el monitoreo de seguridad. También utiliza proceso de vaciado., inyectar códigos shell maliciosos en procesos legítimos para ganar persistencia. El malware emplea técnicas de vaciado interactivo y de transacciones para mejorar el sigilo.. Estas nuevas capacidades de evasión de defensa para HijackLoader pueden hacer que su detección sea más saludable y más compleja que las soluciones de seguridad tradicionales..

Recomendaciones de seguridad

Para protegerse contra HijackLoader y otro malware, Recomendamos seguir varios consejos de ciberseguridad.:

- Edúcate tu mismo. Manténgase informado sobre las últimas amenazas de malware. Buscan constantemente nuevas formas de engañar a los usuarios para que revelen información confidencial o descarguen archivos maliciosos.. Educar a los usuarios sobre estas amenazas y la importancia de evitar abrir archivos adjuntos sospechosos o hacer clic en enlaces dudosos es crucial en ciberseguridad..

- Mantenga el software actualizado. Debes actualizar periódicamente tu sistema operativo, aplicaciones, y software para garantizar que tenga las últimas versiones. El malware a menudo aprovecha vulnerabilidades conocidas que han sido arreglados en versiones más nuevas.

- Utilice software antimalware. Esta es una medida compleja para protegerte contra amenazas.. Instalar una solución antimalware de buena reputación y mantenlo actualizado. Estos programas pueden detectar y eliminar cepas de malware conocidas., incluyendo variantes de HijackLoader.